Más vale solo que mal acompañado. Sic

Por Diego Guerrero - Redes Sociales - 18 agosto, 2011

Casi seguro que todos o casi todos estamos de acuerdo. Más vale solo que mal acompañado, pero. Y si esa soledad es compartida por 25 millones de almas…eco eco, ¿hay alguien ahí fuera?.

Casi seguro que todos o casi todos estamos de acuerdo. Más vale solo que mal acompañado, pero. Y si esa soledad es compartida por 25 millones de almas…eco eco, ¿hay alguien ahí fuera?.

No, no es el comienzo de una novela cutre de terror, aunque bien podría, hoy en día se publica cualquier cosa, sobre todo si es ñoña, cursi, sucia y está plagada de sexo adolescente, en el fondo somos todos unos pervertidos.

Sino que se lo pregunten a esos vampiros metrosexuales que llevan desde 2005 taladrándome el coco…. Anda que, si Bram Stoker levantara la cabeza… íbamos aviados.

Pues no, hablo o pretendo hacerlo de Google +, quien lo diría, menudo giro a la izquierda, o a la derecha, según se mire. Así que, por que no, leña al mono que es de goma y más con Google +, tenemos juguete para rato 😉

Google + vio la luz en España el 28 de junio de este año, lo que significa que en apenas dos meses ha logrado la increíble cifra de 20 millones de miembros, no nos emocionemos todavía, las malogradas Google Wave y Google Buzz, también generaron un interés inicial espectacular… y, quien se acuerda de ellas.

Mmmm miento, si, recuerdo con especial cariño la asombrosa gestión de privacidad que ofrecía Google Buzz, por ejemplo al añadir y publicar amablemente y sin mi consentimiento toda mi lista de contactos frecuentes de Gmail. Que majos estos chicos de Google.

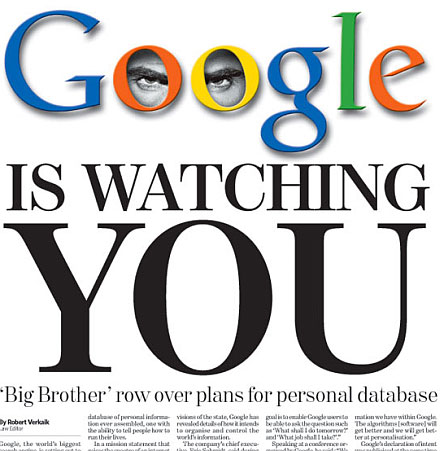

De los fracasos se aprende, o eso dicen… aunque está claro que algunos son duros de mollera, muy duros de hecho, después de que la semana pasada se hiciera público que el Gran Hermano (Google), andaba compartiendo a escondidas datos personales de los usuarios de sus servicios con las Autoridades de Estados Unidos. Niño malo.

De los fracasos se aprende, o eso dicen… aunque está claro que algunos son duros de mollera, muy duros de hecho, después de que la semana pasada se hiciera público que el Gran Hermano (Google), andaba compartiendo a escondidas datos personales de los usuarios de sus servicios con las Autoridades de Estados Unidos. Niño malo.

Tampoco ayuda esa obsesión suya por no permitir pseudónimos de ninguna clase en su red social…. Blanco y en botella, Malibú, como dijo el poeta.

Dónde queda aquello, estandarte de su flamante recién estrenada y nunca vista revolución social, de proteger con mayor efectividad y sencillez la privacidad de los miembros de Google +, un mayor control decían… si si, ejercido por el de siempre.

Y no es que Facebook sea el adalid de las libertades, seguramente todo lo contrario, pero al menos la cosa esta clara y uno sabe a que atenerse, lo tomas o lo dejas, ni más ni menos.

Volviendo al tema que sugiere el título de esta entrada, ¿De verdad alguien usa Google + de manera habitual?, me lo tengo que creer, venga que ya somos mayorcitos.

De hecho, según un estudio de la consultora Bime Analytics al menos un 83% de los miembros registrados de Google + se muestran inactivos…huy huy huy!

Tras la emocionante novedad, ha ido perdiendo fuelle, porque… qué narices haces en un lugar donde no están tus amigos y que no te ofrece ningún servicio o entretenimiento que te llame lo suficiente para pasar tiempo en él.

La respuesta es obvia, NADA, niente, nothing, nasti de plasti, lo que nos lleva al resultado final de la ecuación planteada: Kaput.

En Mountain View no son tontos, aunque a veces se esfuercen por disimularlo, conscientes de la necesidad de aumentar el “tiempo en línea” de sus usuarios, se han apresurado a lanzar su propia plataforma de juegos, que, casualidades de la vida recuerda sospechosamente a la de Facebook… como todo lo demás.

Para atraerse el interés de las principales compañías desarrolladoras, incluso han rebajado el porcentaje de beneficios a un insignificante 5%, respecto del 30% que se queda Facebook.

Una gran jugada, todo un Ordago, será suficiente, tal vez no, pero sin duda es un paso en la dirección correcta, adivinen vuestras mercedes lo que viene después…

La “respuesta” de Facebook no se ha hecho esperar, y no podía ser más contundente. El responsable del área de entretenimiento Sean Ryan, comparo la entrada de Google + en el universo de juegos sociales con el intento de la cadena de comida rápida McDonalds de ofrecer cafés de primera calidad frente a marcas como Starbucks.

Interesante… me cae bien este tipo

En definitiva, después de darle muchas vueltas, el asunto se torna realmente sencillo, en este momento el reto de Google + sigue siendo aumentar el número de sus usuarios, pues de miembros…va sobrado.

Más vale solo que mal acompañado.

Protección de datos en el país de Oz

Por Diego Guerrero - Internet, Seguridad - 16 agosto, 2011

Este mes viene calentito, será la vida, será el calor, o este país de pandereta que algunos conocen como España, ya saben, aquel donde hubo un tiempo en el que no se ponía el sol o eso dicen.

No sé si se han puesto de acuerdo, se trata de una conspiración judeo-masónica o simplemente algunos tienen ganas de tocar los… a base de bien, con la que está cayendo.

El caso, por empezar a entrar en materia viene de atrás, con aquello de la protección de datos y el “derecho” al olvido digital, que en Españistan se formuló con la Ley 15/99 de Protección de Datos de Carácter Personal… agárrense los machos que vienen curvas.

El caso, por empezar a entrar en materia viene de atrás, con aquello de la protección de datos y el “derecho” al olvido digital, que en Españistan se formuló con la Ley 15/99 de Protección de Datos de Carácter Personal… agárrense los machos que vienen curvas.

Uno que ya es perro viejo, y en esto de internet, no nos engañemos, con cinco años de experiencia casi estás para el arrastre, decía, cree saber de qué va el paño, o al menos por donde le da el aire.

Pues no, siempre hay uno que viene y lo jode, como dice sabiamente el refranero, a estas alturas de la película, Internet es un pañuelo y la posibilidad de dar con algo que te cambie el careto remota, muy remota…o no?

Mis datos son míos y de nadie más, al menos eso creía, inocente de mí, de acuerdo, todos estamos fichados, en mayor o menor medida, pero, convendremos en que salvando la información que posee y “divulga” oficialmente papa estado, uno mismo es el responsable de que aparezcan fotos suyas haciendo el panoli por todo el ciberespacio.

Lo que no puede ser es que Antonio mi amigo economista (un saludo tío), que tiene una cuenta chachi piruli en el caralibro, se queje de que las fotos de su última juerga nocturna en el lupanar de turno, acaben en el despacho de su jefe de departamento.

Sobre todo, si el mismo no ha sido capaz de tener los dos dedos de frente necesarios para no compartir esa información tan relevante, o al menos configurar correctamente la privacidad de su cuenta.

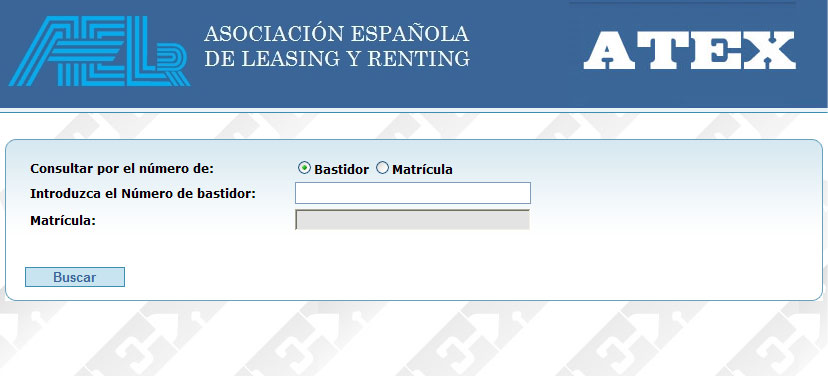

Pero esto, esto es otra cosa, que os parecería si con unos pocos clic, pudiéramos ver el número de bastidor de un coche, el propietario actual, más información completa del seguro. Imposible… seguro?

Legal, no sé, ateniéndonos a la legislación vigente de ninguna manera, pero posible, si, por supuesto. Veamos cómo.

Nada más sencillo que visitar el sitio web de la Asociación Española de Leasing y Renting e introducir la matrícula que os parezca, veras que risas.

Que cara se te ha quedado, pues bien, aún hay más. Ahora entra en CARFAX España y completa el formulario con el bastidor obtenido en la web anterior, voilá, ya tienes el número de propietarios de un vehículo y en muchos casos información complementaria, que a nadie debería importar.

Estos últimos, de la lectura de su página web se deduce que ya tienen kilómetros a sus espaldas, han sido mucho más delicados, caminando hábilmente en el filo de la navaja, lo que seguramente les salvaguarda de la preceptiva sanción.

Tras el inevitable shock, poco queda por hacer, nada de eso… aquí os dejo el sitio web de la Agencia Española de Protección de Datos y el formulario de denuncia, para que les den… donde duele, en el bolsillo.

Tras el inevitable shock, poco queda por hacer, nada de eso… aquí os dejo el sitio web de la Agencia Española de Protección de Datos y el formulario de denuncia, para que les den… donde duele, en el bolsillo.

Y… ¿A qué huelen las nubes?

Por Diego Guerrero - Internet - 8 agosto, 2011

A chamusquina, sin ninguna duda, seguramente a raíz de mis tendencias neuróticas, suelo desconfiar de cualquier producto milagroso que el iluminado de turno pretenda meterme por los ojos, las orejas y….cualquier sentido a su alcance.

Uno es desconfiado por naturaleza, ya lo dice mi madre, pero, por algo será y por suerte o por desgracia, modestia aparte, no suelo andar muy desencaminado, en lo que a gurús, chamanes y jetas varios se refiere.

La diferencia es que los tiempos cambian y los abusones del cole, en lugar de llamarse Antonio, Juanito o Perico de los palotes, con el auge de las nuevas tecnologías, la sociedad de la información, el social media, la web 2.0 y demás eufemismos fashion de la muerte, se han transformado en los nuevos reyes del mambo; Google, Amazon, Microsoft, Apple…

La diferencia es que los tiempos cambian y los abusones del cole, en lugar de llamarse Antonio, Juanito o Perico de los palotes, con el auge de las nuevas tecnologías, la sociedad de la información, el social media, la web 2.0 y demás eufemismos fashion de la muerte, se han transformado en los nuevos reyes del mambo; Google, Amazon, Microsoft, Apple…

Estos y otros tantos que no menciono, podríamos tirarnos horas…, son los auténticos amos del cotarro, que controlan o pretenden hacerlo, con la venia del gobierno de turno por cierto. Todo lo que vemos, hacemos y dejamos de hacer con nuestras humildes maquinitas…

Sin embargo existen un lugar, tal vez una pequeña aldea, que sigue resistiendo al invasor, correcto, hablo de MI disco duro, el de mi ordenador, si, justo ese, el que tengo delante.

Quizá si alguien se digna a leer esto se pregunte, pero, a este tipo que le han dado hoy… yo también quiero. Y ¿De qué narices está hablando?

Tal vez, simplemente llega un momento en que uno dice basta,. Oye, que pretendan tomarme por tonto vale, y que yo me deje por que me conviene. De acuerdo. Pero de tonto, ni un pelo.

Llevan mucho tiempo insistiendo, que si la nube por aquí, que si la nube por allá, que si el “Cloud Computing” que suena mejor y mola más… a al alguno directamente se le hace la boca agua… con tanta zarandaja.

Pero, de que va esto, donde está la revolución, venga hombre, de verdad alguien se lo cree, si en la práctica y salvando las distancias, pretenden que volvamos a trabajar con terminales tontos, tal cual hace 20 años… TOC TOC, alguien recuerda por que se abandono ese sistema….

De momento la cosa va pasito a pasito, lento pero seguro, están en proceso de “crear una necesidad”, de hecho, determinados programas y aplicaciones ya son compatibles con el trabajo en la nube, es más, los próximos sistemas operativos de los principales fabricantes vendrán preparados al 100% para ello.

Y todo ¿Para qué?, para que después de venderte y por supuesto COBRARTE todas las bondades y maravillas del asunto, te encuentres un día con que una tormenta eléctrica ha afectado a los servidores de la nube de Amazon, y te has quedado tu, tu web o tu empresa fuera de servicio durante horas y horas…

Y todo ¿Para qué?, para que después de venderte y por supuesto COBRARTE todas las bondades y maravillas del asunto, te encuentres un día con que una tormenta eléctrica ha afectado a los servidores de la nube de Amazon, y te has quedado tu, tu web o tu empresa fuera de servicio durante horas y horas…

Que se lo pregunten a Paypal, Meneame, Filmin o a los más de mil servicios y sitios web en toda Europa que llevan a oscuras desde el domingo a las 20:00…

Visto lo visto va a ser que no, no me van a convencer, seguiré con mis discos duros de «toda la vida», donde tengo mis programas y mis datos a buen recaudo.

Si, MIS DATOS y con ellos mi independencia, por que, si los vuelco en la nube… seguirán siendo míos y a salvo de terceros, quien me lo garantiza. ¿Podré disponer de ellos como, cuando y donde quiera?, me lo tengo que creer, a las pruebas me remito, escéptico que es uno.

La nube como apoyo o complemento, de acuerdo, aceptamos barco. Pero, depender de ella completamente…naranjas de la china.

Palabrita del niño Jesús!!!

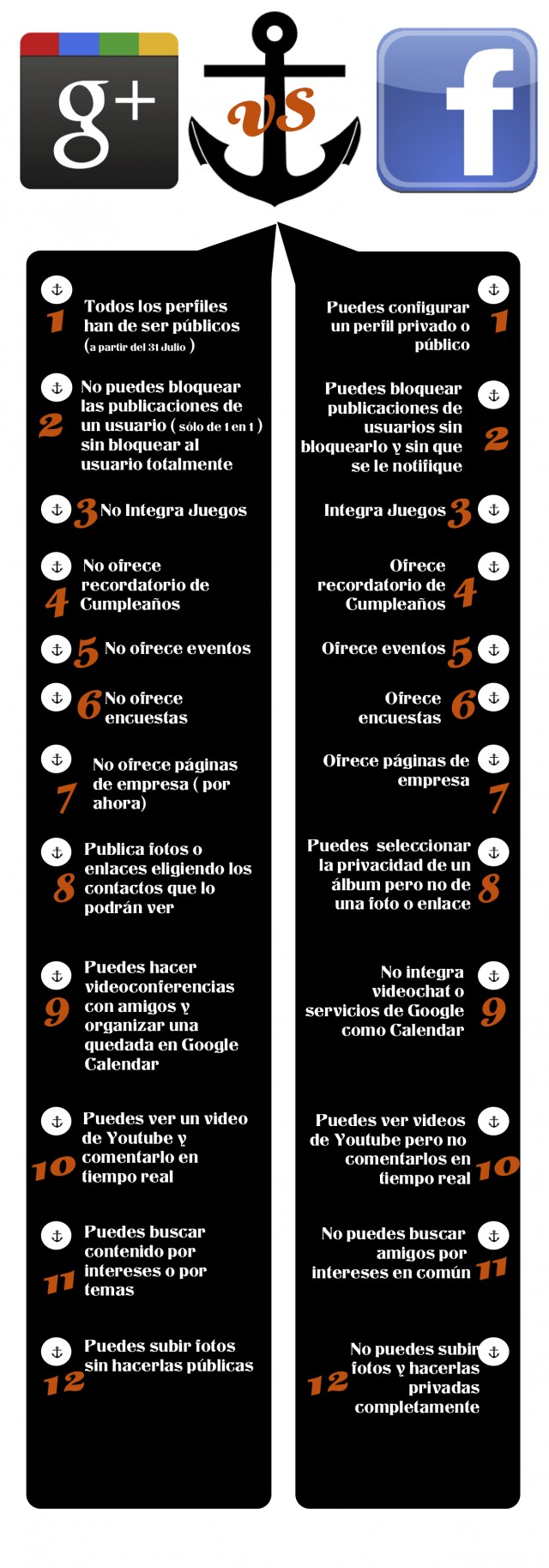

Google+ vs Facebook

Por Diego Guerrero - Redes Sociales - 14 julio, 2011

Comparación visual de las características y diferencias más relevantes entre Google + y Facebook, cortesía del equipo de E-interactive.

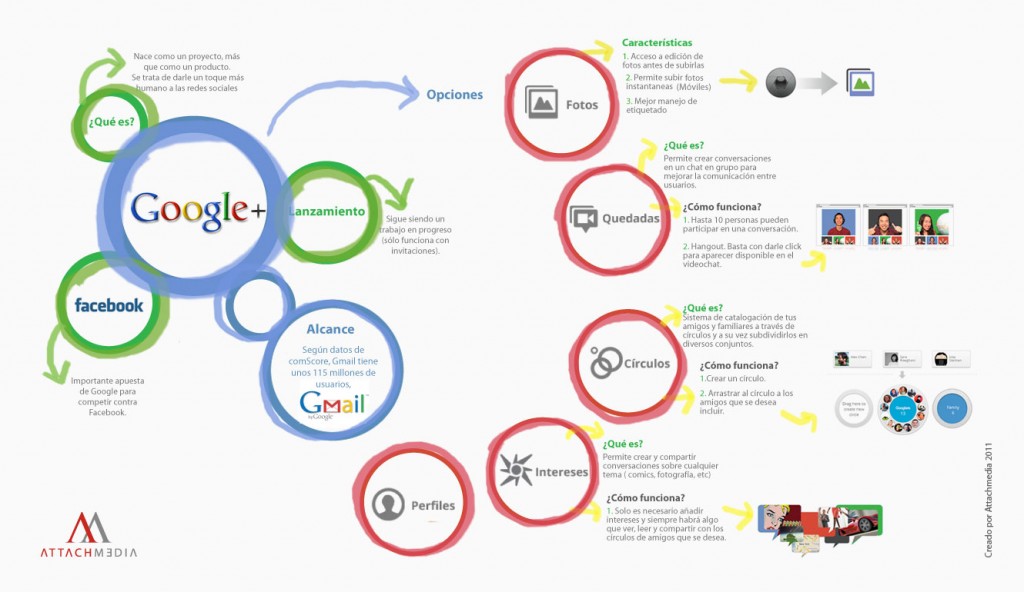

Google Plus, The Power of Less

Por Diego Guerrero - Redes Sociales - 11 julio, 2011

La nueva apuesta de Google va por buen camino, en algo menos de dos semanas lleva la impresionante cifra de siete millones de usuarios registrados…siete millones… Guau!!!, eso supone un crecimiento diario del 280%, según ellos mismos se han apresurado a publicar en su página de “Facebook”….nótese la ironía.

La nueva apuesta de Google va por buen camino, en algo menos de dos semanas lleva la impresionante cifra de siete millones de usuarios registrados…siete millones… Guau!!!, eso supone un crecimiento diario del 280%, según ellos mismos se han apresurado a publicar en su página de “Facebook”….nótese la ironía.

Su éxito ha sido tal, que no lo esperaban, de hecho, a lo largo del día de ayer tuvieron problemas con el espacio destinado a Google + en sus servidores, lo que causó que miles de miembros recibieran mensajes de alerta. Eso es morir de éxito, no hay duda.

Está claro que entre los usuarios habituales de la red, existe una gran expectación, solo hay que ver la cantidad de gente en foros, chats o blogs, solicitando invitaciones para poder probarlo cuanto antes.

¿Sabrá Google sacar provecho de la situación?

Es el momento de aprovechar el tirón y poner toda la carne en el asador, ni mañana ni pasado, ahora, a por todas. Ha generado una expectación tal, que será todo un reto mantener el interés.

Y eso, solo se consigue de una forma, ofreciendo un producto novedoso, un producto capaz de seducir a sus usuarios al primer vistazo.

¿Es posible que Google + sea ese producto?

Si, sin lugar a dudas, si y de nuevo si. Muchos dirán que es excesivamente parecido a Facebook, de hecho, así es, el formato, la organización, las posibilidades y funciones recuerdan demasiado a la red social número uno. (recordemos que Facebook cuenta actualmente con más de 710 millones de usuarios…y aún no está presente en todo el mundo)

![]() Sin embargo, se ha valido hábilmente de la experiencia de los que le han precedido; Facebook, Twitter, Tuenti o las malogradas, sin duda injustamente, Google Buzz y Google Wave.

Sin embargo, se ha valido hábilmente de la experiencia de los que le han precedido; Facebook, Twitter, Tuenti o las malogradas, sin duda injustamente, Google Buzz y Google Wave.

Los responsables del proyecto han sabido ver sus mayores virtudes y defectos para aprovecharlos en su beneficio, apostando por un concepto fundamental, que debería ser el eje sobre el que desarrollar cualquier aplicación, servicio o gadget electrónico…la USABILIDAD.

Google +, es amigable, sencillo de utilizar, cualquier usuario, aunque no sea experimentado, desde el primer momento y de forma totalmente intuitiva podrá manejarse con total soltura.

Todo está donde debe estar, el funcionamiento es lógico, las opciones son las justas. La organización en círculos, por su parte, resulta tan “evidente”, que es difícil de creer que nadie antes haya pensado en un concepto visual similar, tan sencillo como potente.

De acuerdo, las “listas de amigos” de Facebook, permiten hacer exactamente lo mismo y seguramente han sido la inspiración, sin embargo, su funcionamiento es farragoso y complicado. Todo lo contrario que los círculos de Google+.

¿Y, cual es el problema?

A estas alturas, la sociedad de la información avanza de manera vertiginosa, lo que hoy es un éxito, mañana puede ser olvidado con la misma facilidad… Aquí no vale aquello de “Quien tuvo, retuvo”.

Google+ ha despegado, a toda velocidad, pero tal vez, con la caldera a medio gas, no sirve aquello de “estamos en pruebas”. El tiempo corre y… mariquita el último.

¿Cuál es uno de los mayores logros de Facebook?, exacto, no solo el número de usuarios, si no conseguir que estos se conecten diariamente y pasen tiempo on-line, curiosamente, el tiempo invertido actualizando sus perfiles o publicando entradas es relativamente bajo en comparación con el de uso de aplicaciones.

Google + necesita su propio Farmville, su Texas Holden Poker y cualquier addon que se convierta en tiempo en línea, susceptible de ser monetizado. No nos engañemos, esto es un negocio y su finalidad es ganar dinero.

También es precisa una estrategia calculada para el desembarco del sector privado, mediante perfiles y si, publicidad social. Quién piense que Google no va a hacer un uso empresarial de cualquier información que publique, esta muy, pero que muy equivocado.

¿Podrá Google+ desbancar al gigante Facebook?

Solo el tiempo lo dirá, en cualquier caso, estamos ante una herramienta, que sin duda traerá más de un dolor de cabeza en Palo Alto. La competencia, y os aseguro que la batalla será encarnizada, siempre redunda en beneficio para los usuarios.

Veremos!!

P2P, Intercambio de archivos en la red

Por Diego Guerrero - Internet - 20 junio, 2011

El intercambio de archivos entre usuarios de la red, a través del correo-e, servicios de descarga de archivos “FTP”, servidores de noticias “BBS”, mensajería instantánea “Messenger” y derivados no es nada nuevo, sin embargo, desde hace relativamente poco tiempo existen otras formas mucho más eficientes que las anteriores para compartir información.

Estas no son otras, que los servicios “Peer to Peer” más conocidos como “P2P” o “Redes de Intercambio de Archivos entre Iguales”, que ofrecen innumerables ventajas sobre cualquier método anterior.

Consideraciones Generales

Este método de intercambio de archivos, se basa en la comunicación en dos sentidos, de tal forma, que a la vez que el usuario está descargando un archivo, pone a disposición de terceros los suyos propios.

El sistema permite que la información viaje a gran velocidad y que se puedan compartir una gran cantidad de datos sin que estén en un único ordenador “servidor”, del que dependan todos los usuarios, esta forma descentralizada de compartir datos, permite que tanto el espacio como el ancho de banda necesarios se reparta entre todos los usuarios de la red, aumentando proporcionalmente al número de usuarios simultáneos, tanto la velocidad como la disponibilidad de un mismo archivo.

El sistema permite que la información viaje a gran velocidad y que se puedan compartir una gran cantidad de datos sin que estén en un único ordenador “servidor”, del que dependan todos los usuarios, esta forma descentralizada de compartir datos, permite que tanto el espacio como el ancho de banda necesarios se reparta entre todos los usuarios de la red, aumentando proporcionalmente al número de usuarios simultáneos, tanto la velocidad como la disponibilidad de un mismo archivo.

Estas redes, se basan en un pequeño programa “cliente” que se instala en el ordenador del usuario, a través del cual se asocia a la red, pudiéndose definir los parámetros de uso “preferencias”, velocidad de conexión, ancho de banda, carpetas compartidas…etc, que a su vez serán las que se compartan con el resto de usuarios.

También son necesarios servidores que reúnan la información sobre los archivos disponibles “indexándola” poniéndola así a disposición del resto de usuarios, facilitando las búsquedas, si bien no es imprescindible un número determinado de ellos, pudiendo incluso el cliente funcionar como servidor.

Programas más difundidos

Podríamos decir que uno de los programas precursores de esta modalidad de intercambio de archivos fue NAPSTER, que en el año 2000 irrumpió en la escena de forma arrolladora, haciéndose enormemente popular en muy poco tiempo.

Desde entonces son decenas los programas que han surgido, compartiendo la misma filosofía de uso, aunque añadiendo nuevas formas de búsqueda e intercambio.

Actualmente son dos los sistemas más populares, por un lado el tipo “clásico”:

Programas que funcionan a través del concepto básico mencionado, de red descentralizada, donde los clientes son a la vez servidores, aumentando la disponibilidad y por tanto la velocidad de descarga, dado el elevado número de fuentes disponibles.

Estos clientes llevan un buscador integrado que les permite lanzar una consulta a la red, obteniendo como respuesta, la disponibilidad del archivo requerido, número de fuentes, tamaño, comentarios del mismo y otros detalles.

Clientes más difundidos:

- Emule

- Ares

- Kazaa

- Lphant

Por otro lado tenemos una variedad de clientes que no disponen de buscador integrado, sino que necesitan para funcionar que el usuario proporcione un e-link “enlace”, que indique al programa donde debe buscar y que archivo exactamente es el que debe enlazar.

Estos sistemas P2P trabajan sobre una solución intermedia, aunque su fundamento sigue siendo una serie de nodos que actúan como cliente/servidor de forma simultanea, en algunos aspectos se asemeja más a un servidor de archivos “FTP” que a una red P2P clásica.

Tal vez la diferencia fundamental entre ambos sistemas sea la velocidad, siendo en estos últimos mucho más elevada y constante que en los tradicionales, esto se debe a que el cliente, de forma automática, como condición para su descarga, comparte las partes de archivos que va completando con otros peticionarios del mismo archivo.

Clientes más difundidos:

- BitTorrent

- Pando

- Azureus

- LimeWire

El Futuro del P2P

Es difícil que a corto plazo vivamos otra revolución como la que significaron programas como NAPSTER y EDONKEY, sin embargo estamos ante un prometedor horizonte, donde se mejorará de forma sustancial, tanto la velocidad como la disponibilidad.

Tal vez la reciente aparición de servicios de gestión y distribución pública de archivos en la red, como DROPBOX y la evolución actual del almacenaje de datos y programas hacía la nube (Cloud computing), puedan dar lugar a nuevos servicios, basados en este sistema. Mientras tanto, podemos valorar algunas opciones.

Tal vez la reciente aparición de servicios de gestión y distribución pública de archivos en la red, como DROPBOX y la evolución actual del almacenaje de datos y programas hacía la nube (Cloud computing), puedan dar lugar a nuevos servicios, basados en este sistema. Mientras tanto, podemos valorar algunas opciones.

P4P

Su principal novedad es que la propia operadora, proveedora del servicio, favorecería el intercambio de archivos entre sus propios clientes, dándoles preferencia sobre otros peticionarios.

El cliente siempre elegirá las fuentes a las que menos tiempo le cueste llegar y con las que disponga de mayor ancho de banda, resultando de esto un aumento de velocidad de hasta el 300% de media sobre las actuales P2P.

OMEMO

Omemo rompe con el concepto habitual de las redes P2P, siendo tal vez más parecido a un super servidor de archivos “FTP”, donde en lugar de compartir archivos, lo que se comparte es espacio en disco.

De este modo cada usuario decide cuanto espacio en disco desea compartir, resultando de la suma de todos los clientes un gran disco duro virtual, al que los usuarios pueden acceder libremente como si se tratara de una unidad más de su ordenador.

De este modo cada usuario decide cuanto espacio en disco desea compartir, resultando de la suma de todos los clientes un gran disco duro virtual, al que los usuarios pueden acceder libremente como si se tratara de una unidad más de su ordenador.

Esta modalidad, permite que aunque el usuario se desconecte el archivo siga disponible en el sistema para su descarga.

Aspectos Legales

El fin de estos programas es el intercambio de videos, fotos, programas, y cualesquiera otro tipo de archivos entre distintos clientes, independientemente del tiempo y del espacio.

Contrariamente a lo que se insiste en remarcar, existen infinidad de datos que pueden ser compartidos sin vulnerar ningún tipo de copyright o derechos de autor, archivos amparados bajo alguna de las licencias de libre distribución existentes ( Creative Commons, Copyleft, GNU, Código Abierto).

La patata caliente de este asunto, viene con la “Copia Privada”, siendo definido su uso en el Artículo 31 de la Ley de Propiedad Intelectual que hace referencia a la reproducción sin autorización, limitándola a los siguientes supuestos:

– No sean bases de datos ( régimen especial, art. 34 de la L.P.I.)

– Destinadas al uso privado del copista ( sin perjuicio de los art. 25 y 99-A de la L.P.I.)

– No destinadas al uso por una colectividad

– Que no tengan ánimo de lucro

La misma ley en su artículo 25 establece unas compensaciones económicas para los autores o propietarios de los derechos, que actualmente consiste en el cobro del denominado “Canon Digital” pagadero por cada soporte, grabador y reproductor distribuido en España, con la única exclusión de los discos duros de los ordenadores y las redes de alta velocidad ADSL, al menos por el momento.

Mencionar que ya desde el 2003 se viene aplicando un “canon analógico” a soportes vírgenes, Cd y DVD, que llega a encarecerlos hasta un 50%

Las cantidades recaudadas por estos conceptos, las ingresa y gestiona la Sociedad General de Autores de España (SGAE) quienes compensan a los autores y propietarios de los derechos por las posibles pérdidas que pueda generarles la disminución de ventas causadas por la copia privada.

Sobre este tema hay diversidad de opiniones, personalmente soy contrario a la aplicación de cualquier clase de canon, más aún cuando con él, pretenden convertir por defecto en delincuentes en potencia a todos los usuarios y su única solución al respecto consiste en grabar con un impuesto si o si, cualquier soporte… muy democrático, no hay duda.

Para algunos estamentos judiciales, es suficiente con la presunción de que puedan usarse para efectuar copias privadas, validando así la aplicación del canon, es bien conocida la llamada Sentencia Padawan de marzo de 2011, en este sentido. Para verla completa Pulse aquí

Sin embargo, introduce algunas ideas, que servirán para abrir camino, me refiero a la necesidad de distinguir entre los soportes para uso particular de aquellos que no lo son, el abuso que supone grabar con dicho impuesto a todos los usuarios indiscriminadamente o la posibilidad de que el canón no repercuta directamente en el usuario final, sino que sean terceros, entidades, empresas… quienes lo asuman. Podéis consultar el fallo del Tribunal Superior de Justicia de la Unión Europea relacionado. Pulse aquí

Consideraciones Finales

Las Redes P2P son un excelente medio para compartir toda clase de archivos con otros usuarios, independientemente del tiempo y el espacio. Sin lugar a dudas se trata de una excelente herramienta a nuestra disposición, que debemos conocer y utilizar, eso si, siempre de acuerdo con la Ley de Propiedad Intelectual y el vigente Código Penal.

Guía básica de seguridad contra el Fraude en Internet

Por Diego Guerrero - Seguridad - 8 junio, 2011

Consejos de Seguridad

Es necesario partir de la siguiente premisa «La Seguridad Total No Existe», a resultas de esta máxima, la única herramienta eficaz de la que disponemos es la información y la prevención, por ello, aqui os dejamos unos consejos básicos fundamentales para desenvolverse en la red de redes.

Lo primero y fundamental es tener nuestro ordenador actualizado, es decir, tener instaladas las últimas versiones del sistema operativo y navegador web, también es muy recomendable hacer uso de un buen programa antivirús junto con un cortafuegos y actualizarlos frecuentemente. Estas medidas solucionan gran parte de las vulnerabilidades de nuestros ordenadores y facilitan una navegación más segura.

Comercio electrónico y compras en línea

Antes de realizar cualquier compra en internet asegurese de que la empresa vendedora dispone en su página web de una pasarela de pagos segura, las direcciones web donde se introduzcan datos personales y de pago deben comenzar por «https://« y debe aparecer un dibujo de un candado en su navegador u otro indicativo donde consultar el certificado del sitio.

Antes de realizar cualquier compra en internet asegurese de que la empresa vendedora dispone en su página web de una pasarela de pagos segura, las direcciones web donde se introduzcan datos personales y de pago deben comenzar por «https://« y debe aparecer un dibujo de un candado en su navegador u otro indicativo donde consultar el certificado del sitio.

No acepte pagar en ningún caso mediante ningún tipo de servicio de envio de dinero (MoneyGram, Western Union), pues este no será nunca el método de pago empleado por una empresa sería y supone un riesgo grave de seguridad.

Compruebe que en la sitio web de la tienda on-line figuran los datos fiscales de la misma, asi como su sede social y formas de contacto.

Truco: Haga una búsqueda en internet con el nombre de la tienda, seguramente obtendra muchos resultados, si la mayoría son negativos, desconfie¡¡¡

Si va a realizar la compra a un particular, con el que ha contactado por medio de un foro o una página de subastas o de compra-venta, tenga en cuenta lo siguiente:

Es importante saber con quien se trata, reúna todos los datos posibles, si va a pagar por transferencia bancaria, solicite a su banco un recibo y no olvide poner el concepto exacto y el destinatario.

Desconfíe de los anuncios de venta donde se ofrecen productos de alto valor a un precio muy por debajo del mercado, sobre todo si se le solicita que ingrese o envie una cantidad de dinero como señal, o pago a cuenta del servicio de transporte, aranceles… no lo haga¡¡¡

Si va a pagar contrareembolso debe saber que algunas agencias de mensajería permiten la apertura del paquete antes del pago, esto es algo en lo que deben estar de acuerdo comprador y vendedor, pues es un servicio extra y como tal hay que solicitarlo.

Procure guardar copias de todo, anuncio de venta, mensajes privados, mensajes de correo, apodos, direcciones de correo electrónico y de la web donde se anunciaba.

Muy Recomendable

Un método muy recomendable y que nos puede ahorrar más de un susto, consiste en disponer de una cuenta bancaria y una tarjeta de débito asociada a esta, que utilizaremos exclusivamente para nuestras transacciones en internet.

Un método muy recomendable y que nos puede ahorrar más de un susto, consiste en disponer de una cuenta bancaria y una tarjeta de débito asociada a esta, que utilizaremos exclusivamente para nuestras transacciones en internet.

De esta manera, en dicha cuenta solo dispondremos del efectivo suficiente para estas operaciones y aunque nuestros datos cayeran en malas manos, no podrian obtener ningún beneficio.

Actualmente la mayoría de las entidades bancarias ofrecen el servicio denominado «tarjeta electrónica o cybertarjeta» consiste en una tarjeta que, a efectos prácticos funciona como una tarjeta de crédito normal, pero no está asociada a ninguna cuenta bancaria, sino que funciona como recargable. Las ventajas son evidentes y es el sistema más recomendable.

Phishing y derivados

Debe tener siempre presente, que ni su banco, ni su ISP o cualquier otro servicio le pedirán nunca por mail o teléfono que por motivos de seguridad, administración o cualquier otro, facilite sus datos personales.

Siempre que desee acceder a cualquier servicio bancario on-line abra una ventana nueva de su navegador y teclee personalmente la dirección del mismo, jamás lo haga mediante enlaces o hipervinculos que reciba por mail o vea en cualquier otra web.

Asegurese de encontrarse en un servidor seguro y que la dirección que vea en la barra de direcciones sea la que corresponde con el sitio oficial de su entidad, las direcciones de servidores seguros deben comenzar por «https://» y tiene que aparecer un icono de un candado en su navegador. (según navegadores)

A Tener en Cuenta:

- No introduzca ningún dato en los formularios de los que desconozca su origen.

- No haga click con su ratón en los enlaces bancarios recibidos por e-mail.

- Asegurese de estar en un servidor seguro antes de realizar cualquier operación.

E-mail, Scam y Hoaxes

Desconfíe de cualquier mensaje que reciba de remitente desconocido, por muy sugerente que le resulte el asunto, lo mejor que puede hacer es borrarlo directamente.

Desconfíe de cualquier mensaje que reciba de remitente desconocido, por muy sugerente que le resulte el asunto, lo mejor que puede hacer es borrarlo directamente.

Tenga cuidado con las ofertas de trabajo que reciba por email, principalmente de aquellas que ofrecen condiciones muy ventajosas, habitualmente se le ofrecerá que gestione a través de sus cuentas ciertas cantidades de dinero, por las que usted se quedará un porcentaje, esta es una versión moderna del timo de «Las Cartas Nigerianas» y con ello, usted esta blanqueando dinero procedente de actividades ilícitas y por lo tanto, cometiendo un delito.

Procure no caer en la tentación de reenviar los mensajes en cadena, conocidos como HOAX, pues solo conseguirá perjudicar y congestionar los servidores de correo, asi como facilitar una gran base de datos de cuentas de correo al autor que habitualmente son vendidas y usadas para el envio de mensajes de publicidad no deseados, conocidos como SPAM e intentos de fraude PHISHING.

Medios de pago seguros y recomendaciones de seguridad

Internet además de una fuente inagotable de información, supone el acceso a un mercado global de incalculables proporciones, esto da la posibilidad de comprar un mismo producto al mejor precio, ya sea por adquirirlo con un cambio de divisa muy favorable o simplemente por que la gran cantidad de oferta disponible facilita una mayor competitividad en los precios.

Como ve, son todo ventajas, sin embargo, ahora que tiene una idea sobre los riesgos que puede suponer operar por internet, tal vez sienta cierto recelo, nada más lejos de la realidad, la información, junto con la observación de unas mínimas precauciones son su mejor baza para realizar todo tipo de operaciones en la red con seguridad.

Veamos ahora algunos medios de pago, surgidos de la necesidad de ofrecer un medio seguro y accesible globalmente, que reuniera, por un lado, la protección de los datos de las partes y a su vez ofreciera cierta seguridad a la hora de proteger los intereses de sus usuarios.

PAYPAL

Sin duda es la forma de pago basada en internet más extendida a nivel mundial y en este momento la preferida por compradores y vendedores. Su funcionamiento es realmente sencillo y clave en su éxito.

Sin duda es la forma de pago basada en internet más extendida a nivel mundial y en este momento la preferida por compradores y vendedores. Su funcionamiento es realmente sencillo y clave en su éxito.

Paypal opera relacionando una dirección de correo electrónico con uno o varios medios de pago tradicionales, de tal manera que a la hora de realizar una transacción no se comparten sus datos bancarios, sino solamente direcciones de correo. Evitando así cargos no autorizados indeseados.

La única condición es que ambas partes deben contar con una cuenta en Paypal, lo que no supone problema alguno, puesto que la mayoría de las tiendas en internet permiten pagar por este medio.

Características:

- Privacidad de su información personal y datos bancarios

- Protección del comprador en caso de no recibir el producto, productos dañados, falsificaciones y otras incidencias (hasta el 100% según casos)

- Pago y cobro inmediato

- Plataforma compatible con cualquier medio de pago tradicional a nivel mundial

GOOGLE CHECKOUT

Se trata de otro servicio de pagos en línea, proporcionado por el gigante Google, su funcionamiento es muy semejante a Paypal, en este caso Google Checkout hace de intermediario entre compradores y vendedores, manteniendo igualmente la privacidad de los datos personales y bancarios entre ambos.

La diferencia más característica es que este es un sistema de pago inmediato en el sentido en que no proporciona una «cuenta virtual» donde poder tener fondos, como sí permite Paypal, sino que hace de puente entre comprador y vendedor, realizándose el cargo contra la tarjeta de crédito en el momento de realizar la compra, como si, efectivamente hubiera pagado con ella.

Pago mediante móvil, NFC

El uso de terminales de telefonía móvil para realizar pagos, no es algo nuevo, ya hace algunos años, en España funcionaba el sistema MOBIPAY, que permitía hacer micropagos de forma rápida y segura.

Básicamente consistía en asociar una tarjeta de crédito al número de teléfono, de tal manera que cuando se quería realizar un cargo, solo había que proporcionar el número de teléfono. En ese momento el sistema remitía un SMS con detalles de la operación y un código que permitía autorizarla en el terminal del establecimiento. Desgraciadamente no tuvo la acogida esperada y cayo en desuso, sin embargo en otros países como Japón se encuentra muy extendido como medio de pago para pequeñas operaciones.

De nuevo Google, lleva tiempo preparando el lanzamiento de un servicio de «monedero virtual» que recoja el testigo y pueda expandirse como un standard mundial. En este caso han apostado por la tecnología NFC (near field communications) está, proporciona la posibilidad de comunicarse a sistemas compatibles dentro del radio de acción, para que funcione, ambos equipos, terminal de pago y dispositivo móvil deben estar equipados con NFC, de momento solamente unos pocos teléfonos móviles llevan incorporada esta tecnología, el Nexus S Android es uno de ellos, aunque su número irá aumentando progresivamente.

El concepto, inspirado en los sistemas anteriores, pasaría por integrar en la tarjeta SIM del terminal móvil un chip NFC asociado a una tarjeta de crédito o a la propia cuenta de la operadora prestataria del servicio. Para efectuar un pago, solo habría que acercar el móvil a unos centímetros del terminal de pago y confirmar la operación.

En España, los principales operadores han suscrito un acuerdo para favorecer la implantación de NFC, se calcula que a mediados de 2013, al menos un 30% de los teléfonos móviles estarían dotados de esta característica.

Consejo: Actualmente todas las entidades bancarias, disponen de un servicio de aviso de nuevos cargos mediante SMS, solicitarlo es una medida de seguridad más que recomendable, imprescindible.

Al hacerlo, cada vez que se efectué un cargo en cualquier de sus tarjetas o cuentas bancarias, recibirá un mensaje en su móvil con los detalles del mismo, de este modo en caso de no reconocer el pago, podrá de forma inmediata ponerlo en conocimiento de su entidad bancaria y evitar el robo de su dinero.

Consideraciones Finales

Esta es una pequeña guia orientativa para poder protegerse de forma más efectiva en la red, no obstante la mejor herramienta es el propio sentido común y la experiencia. Úselos¡

Si desea más información le recomiendo el libro Fraude en la Red, editorial Ra-Ma, escrito por el autor de este blog, Diego Guerrero.