Archivo categoría Seguridad

Decálogo de Seguridad en la Red

Por Diego Guerrero - Internet, Seguridad - 1 septiembre, 2013

No dejan de surgir continuamente en los distintos medios de comunicación noticias referentes a grandes ataques supuestamente perpetrados por Piratas Informáticos, con la finalidad de vulnerar sistemas, obtener datos confidenciales o perjudicar el correcto funcionamiento de distintos servicios; Visa, Skype, Google…etc, en realidad, la impresión que en muchos casos se percibe es la de vulnerabilidad, caos e inseguridad en la red de redes.

No dejan de surgir continuamente en los distintos medios de comunicación noticias referentes a grandes ataques supuestamente perpetrados por Piratas Informáticos, con la finalidad de vulnerar sistemas, obtener datos confidenciales o perjudicar el correcto funcionamiento de distintos servicios; Visa, Skype, Google…etc, en realidad, la impresión que en muchos casos se percibe es la de vulnerabilidad, caos e inseguridad en la red de redes.

Efectivamente, en Internet podría decirse de forma genérica que «todo» vale, sin embargo, en el ámbito doméstico, la situación es completamente diferente, el usuario no debe desaprovechar el inmenso potencial de la red por temor a verse comprometido, únicamente debe ser consciente de los riesgos y conocer algunas sencillas medidas que le permitan navegar con un grado de seguridad elevado.

Por ello, en distintas entregas, comenzando desde lo esencial, trataremos todo lo referente a mejorar la seguridad mientras surcamos la red o hacemos uso de servicios Web 2.0

Vamos al tema:

Empezaremos comentando las tres medidas básicas para evitar en la medida de lo posible intrusiones en nuestros ordenadores y dispositivos móviles, que aún pudiendo resultar evidentes, se puede asegurar que en la mayoría de los casos esta es la puerta de entrada a todo tipo de programas maliciosos.

- Es preciso tener instalado un Sistema Operativo actual y asimismo tenerlo actualizado, lo mismo sirve para dispositivos móviles.

- Disponer de un Antivirus instalado, activado y actualizado

- Tener un Cortafuegos de confianza y actualizado

Actualmente el sistema operativo de referencia sería Windows 7 en lo que ha sistemas PC se refiere, Mountain Lion en Mac y cualquier distribución confiable en Linux como Ubuntu.

Además de estos programas, en la mayoría de los hogares resulta de gran utilidad disponer de un software de Control Parental, que permita proteger y supervisar la actividad de los menores en la red y durante su uso del computador.

Windows 7, dispone de un programa de Control Parental integrado bastante eficaz y de sencillo manejo; Windows Live Protección Infantil

Además existen otros programas de control parental igualmente útiles y de libre distribución muy recomendables como; K9 Web Protection, Qustodio o Naomi

¿Por qué es preciso tener un Sistema Operativo actualizado?

La respuesta es sencilla, los SO son programas muy complejos, en los que habitualmente se encuentran pequeños fallos de programación (vulnerabilidades), que son aprovechados por personas malintencionadas en su beneficio, por ejemplo para «colar» un programa malicioso (Troyano) que les permita obtener información o bien hacerse con el control del sistema sin que el usuario lo sepa.

Las distintas compañias que se dedican a su creación y comercialización, como en el caso Microsoft con su sistema Windows, conscientes del problema, trabajan de fomar continuada, ofreciendo pequeñas actualizaciones que corrigen estos fallos conforme se van conociendo, por eso es importante mantener el sistema actualizado y abandonar versiones obsoletas cuando los fabricantes dejan de dar soporte, como ha ocurrido recientemente con Windows XP.

En la práctica la solución es tan sencilla como marcar la casilla «Actualizar automaticamente» dentro del Panel de control de Windows, de este modo será el propio sistema el que comprobará periodicamente si existe alguna actualización y si la hubiera, la descargará e instalará sin intervención del usuario. Rápido y sencillo.

¿Y los navegadores?

Lo mismo puede aplicarse al programa que utilizamos para surcar internet, conocido como navegador, sea Internet Explorer, Firefox, Chrome (este último considerado actualmente como el más seguro) o cualquier otro, estos programas pueden complementarse además con distintos «addons» por ejemplo en el caso de Firefox, el WOT o el NoScript, que permiten comprobar la fiabilidad de una página e impedir la ejecución de código javascript sin conocimiento del usuario respectivamente. (Existen versiones similares para todos los navegadores actuales)

¿Es realmente necesario un antivirus, cual es su función?

Si, es absolutamente necesario, de hecho es el complemento imprescindible de cualquier sistema operativo, si bien es cierto que la incidencia de virus sobre sistemas Apple o Linux es inferior, principalmente por cuota de mercado.

La función de un antivirus es detectar cualquier tipo de programa o código indeseado que se encuentre en el ordenador, en dispositivos de memoria que se conecten o en archivos recibidos mediante Internet, incluyendo el correo electrónico.

Actualmente la principal amenaza o mejor dicho, la principal fuente de «contaminación» es a través de Internet, continuamente recibimos correos, archivos, descargamos programas y navegamos por la red, en la mayoría de los casos sin las debidas precauciones.

Esta situación nos lleva a sufrir un bombardeo continuado de programas maliciosos, virus y troyanos cuya única misión es bien provocar diversos daños en nuestros archivos, espiar nuestras actividades, tomar el control de nuestro computador o las tres cosas juntas….

Aunque existen distintas soluciones integrales de pago, podemos encontrar de forma gratuita antivirus que, incluso en sus versiones free, poco o nada tienen que envidiarles, como por ejemplo; Avira, AVG, Avast o NOD32.

Existen igualmente versiones para terminales móviles, por ejemplo AVG para Android

¿Necesito un Cortafuegos?

Un cortafuegos es en realidad un programa bastante simple cuya única e importantísima función es controlar las conexiones entrantes y salientes de nuestro ordenador, de tal modo que siempre que detecte la solicitud de una conexión dudosa o no autorizada pedirá la autorización del usuario previamente.

Exacto, su utilidad es capital si hemos sido infectados por un Troyano, puesto que cuando este intente enviar datos o activarse remotamente, nuestro cortafuegos nos informará de una conexión de datos no autorizada, permitiéndonos eliminarla.

¿Cómo logran controlar nuestro ordenador?

¿Cómo logran controlar nuestro ordenador?

Si no hemos adoptado las medidas de seguridad pertinentes y aplicado la máxima de seguridad conocida como «sentido común» lo más probable es que mediante un correo electrónico que nos invita a abrir algún archivo adjunto o junto a cualquier programa que nos hayamos descargado de dudosas fuentes, como es el caso de los obtenidos mediante P2P (Emule) se haya instalado un «invitado» que resultará invisible para nosotros.

Este puede ser un virus, cuya función tradicional es alterar y producir daños en nuestros archivos o bien un programa tipo Troyano, cuya función principal es controlar el ordenador huesped, de tal modo que una tercera persona, pueda acceder a todos los datos que contiene, registrar su actividad, activar servicios como la webcam o utilizarlo como puente para actividades delictivas (Redes Zombie).

Existen miles de troyanos diferentes, tantos como podamos imagninar y seguramente más aún. Obtenerlos no es nada complejo, utilizando alguno de los principales buscadores podremos localizar infinidad de paquetes «Todo en uno» con lo necesario para llevar a cabo una infección, con fines de investigación y en nuestro propio ordenador claro…

El manejo de los mismos es realmente sencillo, cualquiera con un conocimiento informático a nivel de usuario podría hacerlo y de hecho así es en la mayoría de los casos que saltan a los medios de comunicación, personas con conocimientos medios que incluso nada tienen que ver profesionalmente con la informática que en su tiempo libre se han interesado por estos programas y han hecho un uso indebido de sus posibilidades.

Recordemos que con la última reforma del código penal, se castiga el mero acceso sin autorización a cualesquiera datos o programas contenidos en un sistema informático.

¿Qué hay de las redes WiFi?

Actualmente el acceso a Internet mediante Banda Ancha (ADSL) según el Instituto Nacional de Estadística, en el ámbito doméstico ronda el 83% de los abonados y casi la totalidad de los mismos lo hacen mediante redes inalámbricas (WiFi).

El formato habitual consiste en un equipo conocido como «Router» que nos proporciona la compañía telefónica escogida, este nos servirá para acceder a Internet utilizando para ello un nombre y clave único que distingue nuestra «WiFi» de las demás que se encuentren en el entorno.

Nos encontramos con al menos dos problemas fundamentales:

En primer lugar, se hace necesario cambiar inmediatamente tanto el nombre de la red wifi (SSID) como la contraseña y utilizar como protocolo de seguridad al menos el conocido como WPA-PSK , así como una clave de paso alfanumérica compleja.

Listado de cifrado por orden de menor a mayor eficacia:

- WEP (no recomendada)

- WPA

- WPA-PSK

- WPA2-PSK

En internet existen listados filtrados de los nombres de red y claves wifi por defecto de infinidad de modelos de router, que permiten a cualquier usuario avispado aprovecharse de la situación

Otra medida interesante consistiría en no publicar el nombre de nuestra red, de tal modo que cuando un tercero dentro de nuestro radio de acción intentara ver que redes están disponibles la nuestra no aparecería, asimismo se puede utilizar otras técnicas más avanzadas como el filtrado MAC, donde se introduciría la identificación única de nuestro ordenador o dispositivo móvil en el router con la finalidad de que este solo permitiera la conexión desde ese equipo concreto, las posibilidades son muchas y su explicación detallada excedería de la finalidad de este pequeño artículo.

Medidas básicas:

- Modificar la clave de acceso al router

- Cambiar la clave y contraseña de acceso a nuestra red wifi por otras más robustas

- No publicar el nombre de nuestra red wifi

¿Es posible vulnerar una red WiFi?

Si, efectivamente, no solo es posible sino que se trata de un procedimiento relativamente sencillo. Actualmente existen distintos programas e incluso sistemas operativos customizados específicamente para esta función como por ejemplo los conocidos WifiWay o WifiSlax, así como algunos en versión para móvil, como PullWiFi o ReVela para Android.

Cuanto mayor sea la seguridad de nuestra red WiFi, más difícil resultará vulnerarla, por lo que llegado un punto, «no merecerá la pena» hacerlo, en cualquier caso hablamos siempre del ámbito doméstico, en entornos profesionales existen otras muchas soluciones para evitar estos problemas, si bien es cierto que «la seguridad total no existe» por lo que en este caso, un usuario avanzado, con tiempo y los debidos conocimientos podría estar en disposición de vulnerar cualquier sistema.

Prueba de ello es que al más alto nivel, determinados sistemas, por seguridad, aparte de estar situados en recintos protegidos y con acceso muy restringido, no se encuentran conectados a la red en ningún caso, como puede ser los generadores de certificados electrónicos.

Conclusión

Como se ha podido ver, observando unas mínimas medidas de seguridad y con las precauciones adecuadas, navegar y disfrutar de la red de redes no tiene por qué suponer ningún problema, en realidad, ha quedado patente que es el propio usuario su peor enemigo, recuerde «la seguridad total no existe» sin embargo, en su mano está disfrutar de una experiencia sin percances para usted y los suyos.

Aprovéchela!!!

Universidad de Zaragoza. Delitos Tecnológicos

Por Diego Guerrero - Internet, Redes Sociales, Seguridad, Varios - 24 junio, 2012

Este próximo mes, entre los días 2 y 4 de Julio, participaré como ponente en uno de los Cursos de Verano organizados por la Universidad de Zaragoza, concretamente en el titulado «Los Delitos Tecnológicos»

El tema de la ponencia que me corresponde presentar es «Grooming: Protección del menor en la red»

Una de las mayores preocupaciones en cuanto a la seguridad en Internet es la facilidad con la que personas malintencionadas pueden acceder a menores de edad y embaucarlos para obtener de ellos información, fotografías comprometidas o en el peor de los casos, conseguir una cita en persona, que puede derivar en una situación como mínimo muy desagradable.

La charla, tras una pequeña introducción, versará sobre ¿Qué es el Grooming?, ¿Cómo identificar si un menor esta siendo víctima?, La forma correcta de reaccionar y enfrentarse al problema, así como la manera más segura de que un menor se desenvuelva en Internet y las Redes Sociales, métodos de supervisión, consejos de seguridad y temas relacionados.

La intención es que tras unas pinceladas, se convierta en una charla participativa, donde unos y otros puedan plantear sus inquietudes y puntos de vista sobre la materia.

Es posible inscribirse en el curso en el sitio web de la Universidad de Zaragoza – Cursos de Verano o directamente pulsando aquí.

Este curso contará con destacados ponentes y especialistas en la materia que tratarán de abarcar de forma introductoria la problemática en lo referente a la seguridad en Internet desde el punto de vista delincuenciaL, teniendo en cuenta las últimas modificaciones del vigente Código Penal en lo relacionado con la delincuencia mediante el uso de nuevas tecnologías.

Este curso contará con destacados ponentes y especialistas en la materia que tratarán de abarcar de forma introductoria la problemática en lo referente a la seguridad en Internet desde el punto de vista delincuenciaL, teniendo en cuenta las últimas modificaciones del vigente Código Penal en lo relacionado con la delincuencia mediante el uso de nuevas tecnologías.

Si os interesa profundizar en algún tema en concreto en lo referente al Grooming, estaré encantado de recibir vuestras sugerencias. Podéis hacérmelas llegar utilizando el formulario presente en la pestaña «Contacto» o simplemente dejando un comentario en esta entrada.

Aquí os dejo el programa completo, así como las materias y ponentes.

Los Delitos Tecnológicos. 2 a 4 de julio Universidad de Zaragoza

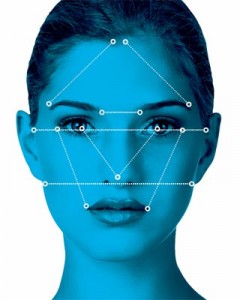

Reconocimiento Facial. Pasado, presente y futuro

Por Diego Guerrero - Informática Forense, Seguridad - 25 marzo, 2012

Mucho tiempo ha pasado, desde que Alphonse Bertillon en 1883 sentara las bases de la identificación biométrica moderna, tal vez no tanto en realidad, sin embargo, el desarrollo de las técnicas de identificación ha sido especialmente rápido en el último siglo.

Los continuos avances técnicos han abrazado la causa de los investigadores policiales, dotándoles de métodos y técnicas que hasta hace relativamente poco, se hallaban fuera del alcance siquiera de las más imaginativas de las mentes.

Recordemos que el fin común de todo investigador policial o especialista forense en el ámbito del reconocimiento facial, no es si no alcanzar una identificación cierta, con la validez jurídica necesaria para señalar inequívocamente a un determinado individuo, ya sea como presunto responsable de un hecho delictivo o por cualquier otro motivo de interés.

Recordemos que el fin común de todo investigador policial o especialista forense en el ámbito del reconocimiento facial, no es si no alcanzar una identificación cierta, con la validez jurídica necesaria para señalar inequívocamente a un determinado individuo, ya sea como presunto responsable de un hecho delictivo o por cualquier otro motivo de interés.

En realidad, hasta bien entrados los años 60 del siglo pasado, todos los sistemas de reconocimiento facial, se basaban en mayor o menor medida en los trabajos de Bertillon, pues utilizaban como base probatoria una serie de medidas antropométricas, como pueden ser; la distancia entre los ojos, la simetría o la diferente anchura de determinadas partes del óvalo facial.

Desgraciadamente estos procedimientos adolecían de una gran falta de fiabilidad, por diferentes motivos, como la carencia de un criterio unificado, o la posibilidad más que común de error, al tomarse los datos de forma manual y con distintos instrumentos, arrojando así medidas que siendo generosos podrían calificarse de poco precisas.

A lo largo de la historia las dificultades de aplicar el método científico al reconocimiento facial, han supuesto en muchos casos que personas inocentes hayan sido declaradas culpables, y pagado por delitos no cometidos.

«Si hay algo peor que dejar libre a un culpable, sin duda es castigar al inocente»

Por lo tanto, actualmente el valor probatorio de esta técnica, al igual que sucede con la acústica forense es muy bajo y debe usarse en combinación con otras especialidades forenses más desarrolladas y de reconocida validez, como la dactiloscopia o el ADN.

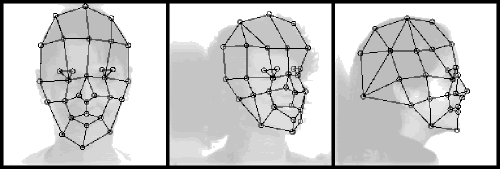

Aún así, en un futuro cercano esto podría cambiar, por ejemplo, a mediados de los sesenta, comenzó a funcionar el primer sistema automatizado de reconocimiento facial, este, localizaba distintos rasgos a partir de una fotografía o imagen en dos dimensiones (nariz, boca, ojos, orejas) calculando distancias y puntos de referencia, para después enfrentarlos contra una base de datos previa buscando coincidencias.

Más adelante, en la década de los 70, Goldstein, Harmon & Lesk utilizaron su propio método basado en 21 marcadores subjetivos, como el color del pelo o el grosor de los labios, sin embargo, aunque interesante, era como sus marcadores, demasiado subjetivo y a priori, inútil fuera del campo de la investigación.

Además de las evidentes carencias de estos primeros acercamientos, hay que señalar otros factores que afectan severamente a cualquier técnica o método de reconocimiento facial; El progresivo envejecimiento, el ángulo de toma de referencias, el rictus facial o la iluminación, suponen una serie de barreras que era preciso superar.

Tal vez el avance más espectacular en este campo, a partir de los ochenta, sea la aplicación de algoritmos matemáticos, concretamente algebra lineal, requiriendo menos de cien valores para cifrar correctamente una imagen facial tipo, y el estudio de patrones del iris como método de identificación.

En 1989 los Doctores Leonard Flom y Aran Safir con la ayuda de John Daugman aplicando una técnica estándar de álgebra lineal, lograron obtener y patentar en 1994 los primeros algoritmos válidos para reconocimiento del iris, que actualmente son la base de todos los sistemas basados en este método identificativo.

Sin embargo, el salto a la palestra de la opinión pública no llegaría hasta 2001, cuando, durante la Super Bowl de la NFL, se tomaron infinidad de imágenes de vigilancia, siendo comparadas con los archivos disponibles y obteniendo al menos 19 coincidencias válidas de personas con antecedentes.

Fases:

-

Detección: El sistema detecta que en la imagen se reconoce una cara o si se trata de un vídeo es capaz de realizar un seguimiento hasta obtener datos precisos.

- Alineación: Localiza y normaliza respecto a un patrón geométrico establecido y un formato de obtención de datos, los rasgos de interés de la cara.

- Características: Una vez procesada la imagen en el paso anterior, carga el sistema con la información necesaria para realizar las comparaciones precisas contra la base de datos.

-

Identificación: Compara el vector de características obtenidos con los vectores disponibles y muestra al operador aquellos con el porcentaje de similitudes más elevado.

En la actualidad existen dos enfoques diferenciados o escuelas que trabajan en este campo, por un lado aquellos que basan sus resultados en estudios geométricos del óvalo facial y por otro los que lo hacen sobre rasgos fotométricos (Iris). Sin embargo la situación ideal es la combinación de ambas, aunque esto implique una mayor dificultad técnica.

En la práctica policial, lo más deseable sería una base de datos unificada que contara y relacionara reconocimiento facial, dactiloscopia, ADN y acústica forense. Su eficacia, por ejemplo a nivel preventivo, aplicado en controles de entrada al territorio nacional, combinado con la documentación personal, estaría fuera de toda duda. Siendo en este momento viable técnicamente la existencia de un dispositivo único, capaz de realizar un reconocimiento inicial que discriminaría con una tasa de acierto cercana al 100% en escasos segundos.

Algoritmos utilizados:

-

LDA (Análisis de discriminación lineal): Utiliza una aproximación estadística para diferenciar las muestras conocidas de las que no lo son.

-

PCA (Análisis de componentes principales): Las imágenes obtenidas se normalizan en base a la alineación de la boca y los ojos del individuo.

-

FLD (Discriminante lineal de Fisher): Equivalente al LDA y con una efectividad superior al PCA, sobre todo en lo referente a cambios lumínicos y de expresión.

-

P2CA (Análisis de componentes parcial/principal): Evolución del PCA, en este caso los resultados se obtienen a partir de imágenes 3D del modelo, siendo 10 veces más eficaz que cualquier algoritmo anterior.

El uso de imágenes 3D de sujetos como base para su identificación biométrica aumenta exponencialmente el porcentaje de éxito, siendo en situación ideal del 100%

Para que esta disciplina alcance el reconocimiento legal apropiado y pueda valorarse como prueba de cargo ante un ente judicial, aparte de la garantía científica de los datos obtenidos, es preciso la creación de estándares que regulen tanto la obtención y almacenaje de esta clase de material, como las especificaciones y tolerancias de los dispositivos de medida.

Por suerte, en los últimos años se ha tenido en cuenta esta necesidad, formulándose distintos estándares para garantizar la fiabilidad del modelo de estudio.

-

NISTIR 6529 (1999): Regula un estándar sobre el formato para intercambio de datos biométricos.

-

ANSI X.9.84 (2001): define las condiciones de los sistemas biométricos para el sector de servicios financieros refiriéndose a la transmisión y almacenamiento seguro de información biométrica, así como a la seguridad del hardware asociado.

-

ANSI / INCITS 358 (2002): Se refiere a que el interfaz de programación de aplicación garantiza que los dispositivos y sistemas que cumplen este estándar son interoperables entre sí.

-

ANSI 378 (2004): Establece criterios para representar e intercambiar la información dactiloscópica mediante el uso de minucias. La finalidad de esta norma es que un sistema biométrico dactilar pueda realizar procesos de verificación de identidad e identificación, empleando información biométrica proveniente de otros sistemas que cumplan la misma.

-

ISO 19794-2 (2005): Estándar ISO Internacional similar al estadounidense ANSI 378.

El principal uso del reconocimiento facial a día de hoy, se refiere al control de acceso a áreas reservadas, ambientes controlados o material reservado, sin embargo, a nadie escapa, volviendo al ejemplo de la Super Bowl, su utilidad en el control de masas o la identificación de individuos potencialmente peligrosos en manifestaciones y espacios públicos, así como su eficacia en filtros fijos dispuestos por parte de las autoridades.

Tal vez, está tecnología, pueda ser vista por parte de algunos sectores como una intromisión a la privacidad del ciudadano o las libertades individuales, por ello, cualquier aplicación de estas técnicas tendría que venir necesariamente acompañada de una regulación legal que proteja ambas partes.

Algunas compañías privadas, cuyo negocio se basa en la obtención de información personal están ensayando con esta tecnología para incluirla en sus aplicaciones más populares, es el caso de Google, quien pretende dar un paso más en su app de reconocimiento de imagen y escritura Goggles, incorporando en ella el reconocimiento facial, de tal modo que tras escanear el rostro de una persona, nos dirigiría a su perfil personal en Google… Aterrador, ¿verdad?.

En cualquier caso, el futuro es prometedor, sin lugar a dudas los próximos años supondrán una nueva revolución en todos los ámbitos y con ella, nuevos e interesantes retos a superar.

Bibliografía:

- A. J. Goldstein, L. D. Harmon, and A. B. Lesk, «Identification of Human Faces,» Proc. IEEE, May 1971, Vol. 59, No. 5, 748-760.

- M. A. Turk and A. P. Pentland, «Face Recognition Using Eigenfaces,» Proc. IEEE, 1991, 586-591.

- S.Li, A.Jain, «Handbook of Face Recognition», Springer, 2004

- C. Conde, A. Serrano, I. Martín, E. Cabello, “Biometría facial en el Aeropuerto de Barajas” Universidad Rey Juan Carlos, 2007

- El reconocimiento facial desde el móvil, un nuevo peligro, El País, 2011

¿Cómo adelgazar su cuenta bancaria?

Por Diego Guerrero - Seguridad - 18 septiembre, 2011

Puede que el título parezca un poco obvio, demasiado evidente tal vez, reconozco que estuve apunto de marcarme un pase, con algo estilo “Mi primo Paco el cocinillas” para choteo del personal, pero las cosas son como son y salen como salen, casi siempre, rematadamente mal, Ley de Murphy dixit.

Que se lo digan a Yahoo!, que lleva al menos un par de años dando bandazos sin levantar cabeza, tomen nota de cómo está el patio, que estos andan despidiendo directores y directoras generales, no se me vaya a mosquear la feminazi de turno, como quien cambia de camisa, la última “afortunada” hace unas semanas, Carol Bartz.

Y no es que las cosas les vayan así asá o solo regular, saben aquello de “cuesta abajo y sin frenos” “agárrate que vienen curvas”, pues si, esto y un poco más, es ley de vida, más aún en la red, donde hoy estás en la cumbre y mañana no se acuerdan ni de cómo te llamas.

Y no es que las cosas les vayan así asá o solo regular, saben aquello de “cuesta abajo y sin frenos” “agárrate que vienen curvas”, pues si, esto y un poco más, es ley de vida, más aún en la red, donde hoy estás en la cumbre y mañana no se acuerdan ni de cómo te llamas.

Que ironía tan deliciosa, tal cual la vida misma, llegados a este punto, el futuro del antaño gigante Yahoo! se torna negro como una noche de tormenta, a más de uno y de dos, no les llega la camisa al cuello y seguro han perdido al menos un par de kilos últimamente… y sin dieta alguna, todo un logro, ¿Han pensado en diversificar el negocio?. Tal vez un libro de recetas.

Pues no, no tengo ni repajolera idea de lo que les pasa a estos señores por el coco, ni falta que me hace, lo que si me importa, me revienta más bien, es que una empresa de la “talla” moral de Yahoo! se permita publicar con tanto salero según que anuncios en la portada de su sitio web.

Nada más y nada menos, que un banner chachi piruli, tamaño 300×300, medio paquete de tabaco para hacerse una idea, publicitando a todo color la “Dieta Dunkan”, si señores, han oído bien…

De acuerdo, ya se que la original es la “Dieta Dukan”, pero que más da una N arriba o abajo, sobre todo si produce parné, que es de lo que se trata y lo que todos entienden, estómagos agradecidos.

Poco importa que la dieta original se considere por muchos expertos y organismos, entre los que se encuentra el Ministerio de Sanidad español, como perjudicial para la salud. Muchos la integridad la tienen justo en el lado contrario a la moral y sobre todo bien alejadas ambas del bolsillo. Para evitar pensamientos impuros. Vade retro Satanás! Vais! Vais!

Este asunto podría ser cuestionable, pero todos somos mayorcitos y cada cual sabe o debería saber, tengo serias dudas al respecto, en que jardín se mete o que se echa al coleto una tarde de verano.

Pero, y si además de publicitar una vulgar imitación desconocida, que lo mismo el dietista es mi primo Paco, como el vecino del quinto, pretendemos, como quien no quiere la cosa, que los posibles interesados se afilien a un sistema de SMS Premium, como condición para recibir vía móvil su dieta personalizada, eso si, en cómodos plazos, a razón de euro y pico el mensajito de marras.

Jugada maestra, una vez cazado doblemente el “gordo incauto” (quien por supuesto no habrá leído la letra pequeña), por el tirón del nombre y por el servicio de SMS Premium, vergonzosamente amparado en un sitio web que otorga credibilidad al asunto, podrá comprobar en sus carnes la efectividad absoluta de la dieta.

Desde aquí puedo garantizar que, independientemente de que consiga perder un solo gramo, su cuenta bancaria se verá adelgazada en el plazo de un mes, palabrita del niño Jesús!!

El funcionamiento en si de los SMS Premium, y la connivencia entre empresas y compañías de telefonía para seguir ESTAFANDO al consumidor, son de juzgado de guardia. Sin embargo, lo peor es que todo el asunto cuenta con el beneplácito de Papa Estado, quien, prefiere mirar hacía otro lado mientras despluman palomos.

Así nos luce el pelo.

Protección de datos en el país de Oz

Por Diego Guerrero - Internet, Seguridad - 16 agosto, 2011

Este mes viene calentito, será la vida, será el calor, o este país de pandereta que algunos conocen como España, ya saben, aquel donde hubo un tiempo en el que no se ponía el sol o eso dicen.

No sé si se han puesto de acuerdo, se trata de una conspiración judeo-masónica o simplemente algunos tienen ganas de tocar los… a base de bien, con la que está cayendo.

El caso, por empezar a entrar en materia viene de atrás, con aquello de la protección de datos y el “derecho” al olvido digital, que en Españistan se formuló con la Ley 15/99 de Protección de Datos de Carácter Personal… agárrense los machos que vienen curvas.

El caso, por empezar a entrar en materia viene de atrás, con aquello de la protección de datos y el “derecho” al olvido digital, que en Españistan se formuló con la Ley 15/99 de Protección de Datos de Carácter Personal… agárrense los machos que vienen curvas.

Uno que ya es perro viejo, y en esto de internet, no nos engañemos, con cinco años de experiencia casi estás para el arrastre, decía, cree saber de qué va el paño, o al menos por donde le da el aire.

Pues no, siempre hay uno que viene y lo jode, como dice sabiamente el refranero, a estas alturas de la película, Internet es un pañuelo y la posibilidad de dar con algo que te cambie el careto remota, muy remota…o no?

Mis datos son míos y de nadie más, al menos eso creía, inocente de mí, de acuerdo, todos estamos fichados, en mayor o menor medida, pero, convendremos en que salvando la información que posee y “divulga” oficialmente papa estado, uno mismo es el responsable de que aparezcan fotos suyas haciendo el panoli por todo el ciberespacio.

Lo que no puede ser es que Antonio mi amigo economista (un saludo tío), que tiene una cuenta chachi piruli en el caralibro, se queje de que las fotos de su última juerga nocturna en el lupanar de turno, acaben en el despacho de su jefe de departamento.

Sobre todo, si el mismo no ha sido capaz de tener los dos dedos de frente necesarios para no compartir esa información tan relevante, o al menos configurar correctamente la privacidad de su cuenta.

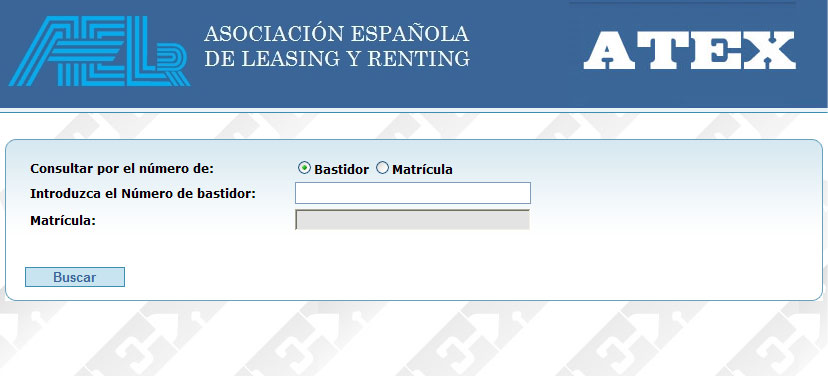

Pero esto, esto es otra cosa, que os parecería si con unos pocos clic, pudiéramos ver el número de bastidor de un coche, el propietario actual, más información completa del seguro. Imposible… seguro?

Legal, no sé, ateniéndonos a la legislación vigente de ninguna manera, pero posible, si, por supuesto. Veamos cómo.

Nada más sencillo que visitar el sitio web de la Asociación Española de Leasing y Renting e introducir la matrícula que os parezca, veras que risas.

Que cara se te ha quedado, pues bien, aún hay más. Ahora entra en CARFAX España y completa el formulario con el bastidor obtenido en la web anterior, voilá, ya tienes el número de propietarios de un vehículo y en muchos casos información complementaria, que a nadie debería importar.

Estos últimos, de la lectura de su página web se deduce que ya tienen kilómetros a sus espaldas, han sido mucho más delicados, caminando hábilmente en el filo de la navaja, lo que seguramente les salvaguarda de la preceptiva sanción.

Tras el inevitable shock, poco queda por hacer, nada de eso… aquí os dejo el sitio web de la Agencia Española de Protección de Datos y el formulario de denuncia, para que les den… donde duele, en el bolsillo.

Tras el inevitable shock, poco queda por hacer, nada de eso… aquí os dejo el sitio web de la Agencia Española de Protección de Datos y el formulario de denuncia, para que les den… donde duele, en el bolsillo.

Guía básica de seguridad contra el Fraude en Internet

Por Diego Guerrero - Seguridad - 8 junio, 2011

Consejos de Seguridad

Es necesario partir de la siguiente premisa «La Seguridad Total No Existe», a resultas de esta máxima, la única herramienta eficaz de la que disponemos es la información y la prevención, por ello, aqui os dejamos unos consejos básicos fundamentales para desenvolverse en la red de redes.

Lo primero y fundamental es tener nuestro ordenador actualizado, es decir, tener instaladas las últimas versiones del sistema operativo y navegador web, también es muy recomendable hacer uso de un buen programa antivirús junto con un cortafuegos y actualizarlos frecuentemente. Estas medidas solucionan gran parte de las vulnerabilidades de nuestros ordenadores y facilitan una navegación más segura.

Comercio electrónico y compras en línea

Antes de realizar cualquier compra en internet asegurese de que la empresa vendedora dispone en su página web de una pasarela de pagos segura, las direcciones web donde se introduzcan datos personales y de pago deben comenzar por «https://« y debe aparecer un dibujo de un candado en su navegador u otro indicativo donde consultar el certificado del sitio.

Antes de realizar cualquier compra en internet asegurese de que la empresa vendedora dispone en su página web de una pasarela de pagos segura, las direcciones web donde se introduzcan datos personales y de pago deben comenzar por «https://« y debe aparecer un dibujo de un candado en su navegador u otro indicativo donde consultar el certificado del sitio.

No acepte pagar en ningún caso mediante ningún tipo de servicio de envio de dinero (MoneyGram, Western Union), pues este no será nunca el método de pago empleado por una empresa sería y supone un riesgo grave de seguridad.

Compruebe que en la sitio web de la tienda on-line figuran los datos fiscales de la misma, asi como su sede social y formas de contacto.

Truco: Haga una búsqueda en internet con el nombre de la tienda, seguramente obtendra muchos resultados, si la mayoría son negativos, desconfie¡¡¡

Si va a realizar la compra a un particular, con el que ha contactado por medio de un foro o una página de subastas o de compra-venta, tenga en cuenta lo siguiente:

Es importante saber con quien se trata, reúna todos los datos posibles, si va a pagar por transferencia bancaria, solicite a su banco un recibo y no olvide poner el concepto exacto y el destinatario.

Desconfíe de los anuncios de venta donde se ofrecen productos de alto valor a un precio muy por debajo del mercado, sobre todo si se le solicita que ingrese o envie una cantidad de dinero como señal, o pago a cuenta del servicio de transporte, aranceles… no lo haga¡¡¡

Si va a pagar contrareembolso debe saber que algunas agencias de mensajería permiten la apertura del paquete antes del pago, esto es algo en lo que deben estar de acuerdo comprador y vendedor, pues es un servicio extra y como tal hay que solicitarlo.

Procure guardar copias de todo, anuncio de venta, mensajes privados, mensajes de correo, apodos, direcciones de correo electrónico y de la web donde se anunciaba.

Muy Recomendable

Un método muy recomendable y que nos puede ahorrar más de un susto, consiste en disponer de una cuenta bancaria y una tarjeta de débito asociada a esta, que utilizaremos exclusivamente para nuestras transacciones en internet.

Un método muy recomendable y que nos puede ahorrar más de un susto, consiste en disponer de una cuenta bancaria y una tarjeta de débito asociada a esta, que utilizaremos exclusivamente para nuestras transacciones en internet.

De esta manera, en dicha cuenta solo dispondremos del efectivo suficiente para estas operaciones y aunque nuestros datos cayeran en malas manos, no podrian obtener ningún beneficio.

Actualmente la mayoría de las entidades bancarias ofrecen el servicio denominado «tarjeta electrónica o cybertarjeta» consiste en una tarjeta que, a efectos prácticos funciona como una tarjeta de crédito normal, pero no está asociada a ninguna cuenta bancaria, sino que funciona como recargable. Las ventajas son evidentes y es el sistema más recomendable.

Phishing y derivados

Debe tener siempre presente, que ni su banco, ni su ISP o cualquier otro servicio le pedirán nunca por mail o teléfono que por motivos de seguridad, administración o cualquier otro, facilite sus datos personales.

Siempre que desee acceder a cualquier servicio bancario on-line abra una ventana nueva de su navegador y teclee personalmente la dirección del mismo, jamás lo haga mediante enlaces o hipervinculos que reciba por mail o vea en cualquier otra web.

Asegurese de encontrarse en un servidor seguro y que la dirección que vea en la barra de direcciones sea la que corresponde con el sitio oficial de su entidad, las direcciones de servidores seguros deben comenzar por «https://» y tiene que aparecer un icono de un candado en su navegador. (según navegadores)

A Tener en Cuenta:

- No introduzca ningún dato en los formularios de los que desconozca su origen.

- No haga click con su ratón en los enlaces bancarios recibidos por e-mail.

- Asegurese de estar en un servidor seguro antes de realizar cualquier operación.

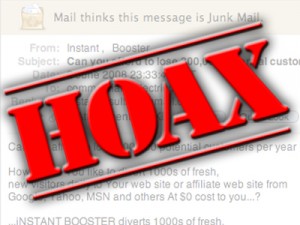

E-mail, Scam y Hoaxes

Desconfíe de cualquier mensaje que reciba de remitente desconocido, por muy sugerente que le resulte el asunto, lo mejor que puede hacer es borrarlo directamente.

Desconfíe de cualquier mensaje que reciba de remitente desconocido, por muy sugerente que le resulte el asunto, lo mejor que puede hacer es borrarlo directamente.

Tenga cuidado con las ofertas de trabajo que reciba por email, principalmente de aquellas que ofrecen condiciones muy ventajosas, habitualmente se le ofrecerá que gestione a través de sus cuentas ciertas cantidades de dinero, por las que usted se quedará un porcentaje, esta es una versión moderna del timo de «Las Cartas Nigerianas» y con ello, usted esta blanqueando dinero procedente de actividades ilícitas y por lo tanto, cometiendo un delito.

Procure no caer en la tentación de reenviar los mensajes en cadena, conocidos como HOAX, pues solo conseguirá perjudicar y congestionar los servidores de correo, asi como facilitar una gran base de datos de cuentas de correo al autor que habitualmente son vendidas y usadas para el envio de mensajes de publicidad no deseados, conocidos como SPAM e intentos de fraude PHISHING.

Medios de pago seguros y recomendaciones de seguridad

Internet además de una fuente inagotable de información, supone el acceso a un mercado global de incalculables proporciones, esto da la posibilidad de comprar un mismo producto al mejor precio, ya sea por adquirirlo con un cambio de divisa muy favorable o simplemente por que la gran cantidad de oferta disponible facilita una mayor competitividad en los precios.

Como ve, son todo ventajas, sin embargo, ahora que tiene una idea sobre los riesgos que puede suponer operar por internet, tal vez sienta cierto recelo, nada más lejos de la realidad, la información, junto con la observación de unas mínimas precauciones son su mejor baza para realizar todo tipo de operaciones en la red con seguridad.

Veamos ahora algunos medios de pago, surgidos de la necesidad de ofrecer un medio seguro y accesible globalmente, que reuniera, por un lado, la protección de los datos de las partes y a su vez ofreciera cierta seguridad a la hora de proteger los intereses de sus usuarios.

PAYPAL

Sin duda es la forma de pago basada en internet más extendida a nivel mundial y en este momento la preferida por compradores y vendedores. Su funcionamiento es realmente sencillo y clave en su éxito.

Sin duda es la forma de pago basada en internet más extendida a nivel mundial y en este momento la preferida por compradores y vendedores. Su funcionamiento es realmente sencillo y clave en su éxito.

Paypal opera relacionando una dirección de correo electrónico con uno o varios medios de pago tradicionales, de tal manera que a la hora de realizar una transacción no se comparten sus datos bancarios, sino solamente direcciones de correo. Evitando así cargos no autorizados indeseados.

La única condición es que ambas partes deben contar con una cuenta en Paypal, lo que no supone problema alguno, puesto que la mayoría de las tiendas en internet permiten pagar por este medio.

Características:

- Privacidad de su información personal y datos bancarios

- Protección del comprador en caso de no recibir el producto, productos dañados, falsificaciones y otras incidencias (hasta el 100% según casos)

- Pago y cobro inmediato

- Plataforma compatible con cualquier medio de pago tradicional a nivel mundial

GOOGLE CHECKOUT

Se trata de otro servicio de pagos en línea, proporcionado por el gigante Google, su funcionamiento es muy semejante a Paypal, en este caso Google Checkout hace de intermediario entre compradores y vendedores, manteniendo igualmente la privacidad de los datos personales y bancarios entre ambos.

La diferencia más característica es que este es un sistema de pago inmediato en el sentido en que no proporciona una «cuenta virtual» donde poder tener fondos, como sí permite Paypal, sino que hace de puente entre comprador y vendedor, realizándose el cargo contra la tarjeta de crédito en el momento de realizar la compra, como si, efectivamente hubiera pagado con ella.

Pago mediante móvil, NFC

El uso de terminales de telefonía móvil para realizar pagos, no es algo nuevo, ya hace algunos años, en España funcionaba el sistema MOBIPAY, que permitía hacer micropagos de forma rápida y segura.

Básicamente consistía en asociar una tarjeta de crédito al número de teléfono, de tal manera que cuando se quería realizar un cargo, solo había que proporcionar el número de teléfono. En ese momento el sistema remitía un SMS con detalles de la operación y un código que permitía autorizarla en el terminal del establecimiento. Desgraciadamente no tuvo la acogida esperada y cayo en desuso, sin embargo en otros países como Japón se encuentra muy extendido como medio de pago para pequeñas operaciones.

De nuevo Google, lleva tiempo preparando el lanzamiento de un servicio de «monedero virtual» que recoja el testigo y pueda expandirse como un standard mundial. En este caso han apostado por la tecnología NFC (near field communications) está, proporciona la posibilidad de comunicarse a sistemas compatibles dentro del radio de acción, para que funcione, ambos equipos, terminal de pago y dispositivo móvil deben estar equipados con NFC, de momento solamente unos pocos teléfonos móviles llevan incorporada esta tecnología, el Nexus S Android es uno de ellos, aunque su número irá aumentando progresivamente.

El concepto, inspirado en los sistemas anteriores, pasaría por integrar en la tarjeta SIM del terminal móvil un chip NFC asociado a una tarjeta de crédito o a la propia cuenta de la operadora prestataria del servicio. Para efectuar un pago, solo habría que acercar el móvil a unos centímetros del terminal de pago y confirmar la operación.

En España, los principales operadores han suscrito un acuerdo para favorecer la implantación de NFC, se calcula que a mediados de 2013, al menos un 30% de los teléfonos móviles estarían dotados de esta característica.

Consejo: Actualmente todas las entidades bancarias, disponen de un servicio de aviso de nuevos cargos mediante SMS, solicitarlo es una medida de seguridad más que recomendable, imprescindible.

Al hacerlo, cada vez que se efectué un cargo en cualquier de sus tarjetas o cuentas bancarias, recibirá un mensaje en su móvil con los detalles del mismo, de este modo en caso de no reconocer el pago, podrá de forma inmediata ponerlo en conocimiento de su entidad bancaria y evitar el robo de su dinero.

Consideraciones Finales

Esta es una pequeña guia orientativa para poder protegerse de forma más efectiva en la red, no obstante la mejor herramienta es el propio sentido común y la experiencia. Úselos¡

Si desea más información le recomiendo el libro Fraude en la Red, editorial Ra-Ma, escrito por el autor de este blog, Diego Guerrero.