Convivir con la ansiedad y la depresión II

Por Diego Guerrero - Psicología - 2 septiembre, 2014

El día después…el principio del fin o un nuevo comienzo

¿Y ahora qué?, mi mente es un torbellino, estoy asustado, tengo miedo, mucho miedo, pienso con toda la certeza de que soy capaz que voy a morir en cualquier momento, víctima de un ataque cardiaco, una embolia, un aneurisma, que se yo…cualquier cosa.

¿Y ahora qué?, mi mente es un torbellino, estoy asustado, tengo miedo, mucho miedo, pienso con toda la certeza de que soy capaz que voy a morir en cualquier momento, víctima de un ataque cardiaco, una embolia, un aneurisma, que se yo…cualquier cosa.

Sufro, sufro como nunca había sufrido, no soy capaz de imaginar peor tortura que mi mente desatada, mis pensamientos más negativos, mis miedos más íntimos, todos a la vez, a una velocidad vertiginosa, tengo que esforzarme para parar, para frenar mi mente enloquecida.

El tiempo se detiene, ¿qué está ocurriendo?, no lo comprendo, estoy realmente enfermo, lo sé, los médicos se equivocaron, esto no puede ser solo ansiedad, no es posible, la opresión en el pecho me aplasta, siento como si una aguja de coser me atravesara, respiro de forma atropellada, mi corazón a punto de estallar, tiemblo, tiemblo de pura tensión.

Tengo que volver al médico, quizá llame a urgencias de nuevo, no, espera, aquí, a un paso hay un centro donde podrán atenderme, pero, no puedo, no puedo moverme, tengo miedo, esto no puede estar pasando.

Salgo a la calle, todo me da vueltas, me siento sin fuerza, no está lejos, sin embargo, parece una proeza imposible, no seré capaz, no voy a llegar, la gente me mira, saben que algo ocurre, no me gusta, quiero volver a casa….

….Aquí estoy, lo logré, no sé cómo, pero lo hice, sentado en una sala de espera, una cualquiera, limpia pero abarrotada, con ese olor característico, ya saben, mi mente divaga, aquí y allá, sin perder de vista mis sensaciones, ni mis pensamientos de muerte

El tiempo pasa, cada vez me siento peor, no tenía que haber venido solo, que me está pasando, nervios dicen, ataque de pánico, crisis de ansiedad, palabras vacías para mí, que significan, que está todo en mi mente, no me lo creo, imposible, ¿Cómo?. Acaso no siento lo que siento, y mis síntomas… son una invención.

Ya estoy dentro, cuarenta minutos esperando que bien parecen días, “Buenos días Doctor”, parece una persona agradable, fíjese lo que me ocurrió ayer, me enviaron a casa, todo estaba bien, pero, sigo con síntomas, mi cabeza va a estallar, me resulta violento contarle… pensará que estoy loco, loco de remate.

Conforme le relataba lo ocurrido me di cuenta de que no parecía asustarse, no se inmutaba, acaso no era consciente de la gravedad del caso!!!, “Doctor, me encuentro muy mal, siento presión en el pecho, dolor en el brazo, mi corazón late desbocado” No, no consumo drogas, ni alcohol, ni tan siquiera fumo, de acuerdo, mi alimentación no es la mejor, pero…

“Vamos a echar un ojo, siéntese aquí y quítese la camisa”, “túmbese”, … … … tic tac, tic tac, no hay nada fuera de los parámetros normales, tensión bien, pulso bien aunque algo acelerado, auscultación perfecta, electro sin incidencias, entonces “¿Qué me pasa Doctor?”

Ahora lo veo de otra manera, está interesado, empatiza con mi situación, quiere realmente ayudarme y sin embargo, no puede, no tengo nada… “haremos una analítica completa y veremos”… coincide con el diagnóstico anterior, ansiedad, nervios, no pasa nada, es muy común en estos tiempos, tómalo con calma, tus síntomas pasarán, dice, vuelve en una semana, mientras tanto me receta una caja de ansiolíticos, se acabo mi tiempo.

Estoy más tranquilo, quizá tengan razón y sea solo ansiedad, algo menor, pasajero, no tengo nada, he podido verlo con mis propios ojos, como van a equivocarse varios médicos diferentes, o tal vez sí, todo es posible, no sería la primera vez…

Es preciso usar la lógica, si, la lógica y el sentido común, sin embargo es muy muy difícil hacerlo cuando nos encontramos en una situación como esta, nada nos convence, o al menos no por mucho tiempo y aun así, debemos terner claro que descartadas otras patologías, sabemos, aunque no seamos capaces de creeerlo aún, que en realidad no tenemos nada físico, todo está en nuestra mente.

Es preciso usar la lógica, si, la lógica y el sentido común, sin embargo es muy muy difícil hacerlo cuando nos encontramos en una situación como esta, nada nos convence, o al menos no por mucho tiempo y aun así, debemos terner claro que descartadas otras patologías, sabemos, aunque no seamos capaces de creeerlo aún, que en realidad no tenemos nada físico, todo está en nuestra mente.

El paso más importante del ciclo de la ansiedad es el momento en que empezamos, muy poco a poco al principio y con mayor facilidad conforme pasan los días, a darle crédito a la evidencia, a las múltiples pruebas, las opiniones de los distintos médicos a los que hemos visitado. Ese y no otro es el instante, el punto de inflexión en el que empieza en realidad el largo camino que nos lleva a la curación, a la libertad, a recuperar nuestra vida y nuestros sueños.

Es imprescindible empezar a trabajar desde el minuto cero, si, lo sé, parece imposible, y por eso precisamente, es necesario, tanto como respirar, cuanto más tiempo pasemos dentro del círculo vicioso de la ansiedad, más nos costará salir de él.

Se trata de un formidable adversario, pero no invencible, eso nunca, a lo largo de estas páginas aprenderemos a conocerlo, a tratar con él y a convivir a su lado, desde el primer envite, hasta que llegado el momento desaparezca. Adelante.

JUNTOS PODEMOS!!!

Convivir con la ansiedad y la depresión

Por Diego Guerrero - Psicología - 30 julio, 2014

Hoja de ruta para familiares y amigos

Por dónde empezar, son tantas las cosas por decir, tantas las publicaciones en prensa, radio, televisión; programas divulgativos, libros de autoayuda, asociaciones y demás organizaciones dedicadas a la comprensión y tratamiento de estos trastornos, que uno se ve inmerso en un mar de información donde “pescar” la que pueda encajar con aquello que sucede en su entorno.

No es fácil, nada fácil, comprender, siquiera a veces empatizar con ese familiar, padre, hijo, esposa, hermano, o simplemente amigo que se encuentra en esta situación, por qué, es bueno saberlo desde el principio, es lo que es, una lucha feroz contra el peor enemigo que se puede tener, un enemigo que te conoce bien, sabe cuáles son tus debilidades y miedos más íntimos. UNO MISMO!!!

Tal vez te preguntes, bien, estoy ante otro texto más, en que se diferencia de tantos otros, por qué debería leerlo, que puede aportarme, tanto como persona que sufre un trastorno de ansiedad, una depresión o como familiar.

Tal vez te preguntes, bien, estoy ante otro texto más, en que se diferencia de tantos otros, por qué debería leerlo, que puede aportarme, tanto como persona que sufre un trastorno de ansiedad, una depresión o como familiar.

Efectivamente, puede que sea otro texto más, pero, si algo he aprendido en estos años conviviendo con este problema es que siempre siempre siempre es posible sacar una conclusión de todo aquello que he leído, y precisamente esas conclusiones, esos “clic” mentales, son los que me han permitido y me permiten comprender mejor la situación, reestructurar poquito a poco mi mente para avanzar un paso más cada día y para ser consciente de que si un día doy dos pasos atrás, al siguiente o tal vez al otro, volveré a avanzar.

Y ¿Quién soy yo?, en realidad no soy nadie, acaso importa, no soy un gran escritor, ni un doctor en la materia, no tengo títulos ni publicaciones que me avalen, no hablo en la radio ni salgo en la prensa, soy uno más en la trinchera, uno de los miles que se ha visto envuelto y vive día a día la ansiedad y la depresión.

He visto las dos caras de la moneda, durante años, he sido familiar de personas que sufrían, me he visto, con la madurez que da el tiempo, infravalorando su sufrimiento, desde mi ahora humillante incomprensión, que osada es la vida, que permite juzgar lo que se desconoce.

Creí con los años llegar a conocer el demonio que les atormentaba, me documenté, participe en organizaciones que trataban con este tipo de patologías, incluso una parte de mis estudios, están directamente relacionados con el origen de todo; La mente, poderosa herramienta, para lo bueno y para lo malo.

Que iluso fui, por mucho que uno estudie o trate con afectados, les escuche e intente empatizar, no fue posible, al menos humildemente no logré comprender en toda su extensión aquello de lo que estamos hablando.

Y un día, un día en que volvía del trabajo, tras una semana especialmente dura, de repente lo comprendí, lo comprendí en toda su magnitud, en primera persona, lo fui entendiendo conforme acudía asustado al servicio de urgencias de un hospital, presa del pánico, convencido de que estaba sufriendo un infarto, creyendo firmemente que me moría, cuantas cosas pasaron por mi mente y que despacio, cuan largos se hicieron los minutos.

Una vez allí, con esa sensación de despersonalización tantas veces descrita, me vi explicando en admisión lo que me ocurría, el hecho de que me pasaran inmediatamente al interior, no ayudo a calmar mis pensamientos más temidos y “sucedió”, en la cama del box de urgencias, mientras el personal médico hacía lo suyo, lo que sabe, con la práctica que da el oficio, tuve un ataque de pánico, en toda regla y extensión, de libro vamos; Mareo, opresión en el pecho, taquicardia, sudores fríos, tensión muscular extrema, temblores…miedo, miedo absoluto, jamás experimente tal sensación de terror.

Dicen que el cerebro, para protegernos “olvida” paulatinamente aquellos hechos traumáticos ocurridos en nuestra vida, sin embargo, puedo recordar como si lo estuviera viviendo ahora mismo, cada minuto, cada segundo, puedo recordar cómo me tumbaban con cierto ímpetu sobre la camilla y me introducían una pastilla bajo la lengua, al mismo tiempo que una enfermera curtida colocaba electrodos sobre mi pecho y otra me cogía una vía en el brazo derecho, dejándola puesta tras sacarme dos tubos de sangre.

Inmediatamente descartaron cualquier patología cardiaca y fui derivado a otra estancia donde calmarme con el efecto de la sedación y esperar la analítica de urgencia que definitivamente descartaría mi mayor temor.

En la hora y media en que estuve allí, me visitaron casi todos los familiares que estaban en la ciudad, con su mejor intención sin duda, pero mi mente empezó a trabajar, como nunca debió hacerlo, pensando que algo fallaba, que no me querían decir lo que ocurría y que tal vez, si me estuviera muriendo, o algo peor.

Una vez con los análisis en la mano, libre al parecer de peligro, fui dado de alta, quizá incrédulo, pero el diagnostico era claro, por escrito “crisis de ansiedad”, seguimiento ambulatorio.

Agotado y confundido, varias horas más tarde del comienzo de mi particular pesadilla, me encontraba ya en la cama, en la mía propia, algo asustado, pero vivo, un sinfín de pensamientos acudían a mi mente, un torbellino acelerado que me impedía conciliar el sueño, pero este llego, como no podía ser de otro modo tras las emociones vividas.

La mañana siguiente, fue dura, muy dura, me encontraba solo en casa, muy solo, no solo físicamente, algo no iba bien, sentía punzadas en el pecho, opresión y temor, el mero hecho de hacerme consciente de ello aumentaba mis sensaciones, tome un tranquilizante, el sueño me encontró y descanse unas horas, para despertarme y a continuación encontrarme de nuevo con los mismos síntomas.

Ese mismo día, acudí a visitar un médico de familia, el más cercano a mi domicilio, tuve una suerte enorme, dí con una gran persona, al que pasados los años puedo llamar amigo, supo escucharme y trato de confortarme, me aconsejo que atajara la situación ayudándome de la medicación apropiada y el apoyo psicológico preciso.

Ese mismo día, acudí a visitar un médico de familia, el más cercano a mi domicilio, tuve una suerte enorme, dí con una gran persona, al que pasados los años puedo llamar amigo, supo escucharme y trato de confortarme, me aconsejo que atajara la situación ayudándome de la medicación apropiada y el apoyo psicológico preciso.

La medicación, que dilema, he dicho ya que me desagrada profundamente tomar cualquier clase de medicación…, pero, en esta situación en la que me encontraba, que podía hacer, vi que mis propios recursos no eran suficientes, mi temor era inimaginable, mi temor a otra crisis, a las sensaciones que padecía, a que me ocurriera algo horrible…

Estuve al menos un día, sentado frente a las cajas de medicación, maldiciendo mi suerte, esperando tal vez, la cura espontánea, tratando de buscar la lógica en mis pensamientos irracionales, la mente volaba y el miedo, el miedo dominaba.

Desde entonces he seguido terapia, he acudido a psicólogos y psiquiatras, también a otros especialistas médicos, con la intención de que descartaran o no la presencia de enfermedades que pudieran ser causantes de mis síntomas.

Sin embargo, sus pruebas nunca han sido suficientes o al menos no durante mucho tiempo, puesto que las molestias y los síntomas seguían allí, con mayor o menor intensidad, pero presentes. El trabajo es otro, no tanto de fuera a dentro como de dentro a fuera y en esto último se fundamenta este texto.

Un día, uno como cualquier otro, te das cuenta de lo irracional de tus pensamientos comprendes la obviedad que supone que un tranquilizante no cura una embolia ni un infarto ni ninguna otra cosa, que encerrarte en tu casa no te va a salvaguardar de todo mal, que la vida es un regalo y es preciso aprovechar cada día, vivir el presente.

Qué bonito verdad, maravilloso, pero a esa conclusión, es posible llegar en un “día bueno” y al principio esos días son muy escasos, el camino para dejar atrás esta carga es largo y arduo, pero, sabéis que es lo mejor, ES POSIBLE, si, posible, la ansiedad y la depresión pueden superarse totalmente, hasta no ser más que un amargo recuerdo, una experiencia pasada, difusa incluso, que, aunque no lo veáis en este momento puede resultar incluso enriquecedora.

Como en casi todos los trastornos, patologías y enfermedades varias, la ciencia se centra en tratar al enfermo, con el objetivo de lograr su curación, ¿Qué otra cosa se podría hacer? ¿Acaso no es lo ideal?

Sin embargo, generalmente nos olvidamos de un componente fundamental, vital tanto para lograr la remisión de la enfermedad como las posibles recaídas; Los familiares, amigos y allegados del enfermo.

No solo es preciso tenerlos en cuenta como parte de la solución, sino como afectados directos, que a su vez precisan comprender lo que sucede, necesitan saber cómo actuar, como no hacerlo y a su vez el apoyo y la consideración de la que hasta la fecha apenas disfrutan.

Deben conocer su papel en esta historia y es un papel protagonista, a su vez deben contar con los recursos apropiados, tanto para estar en situación de ayudar y apoyar a quien lo necesita como para sostenerse ellos mismos.

Desgraciadamente, no es mucha la literatura que se dedica a ello en profundidad, sin embargo su situación llevada al extremo, no solo esta descrita en los manuales de Psicología sino que tienen el “honor” de disponer de su propia patología, llamada “síndrome del cuidador”.

Es pues, quizá un proyecto ambicioso que estas líneas puedan servir de guía o más bien de “línea de vida” para todos aquellos que se encuentran en esta situación, tanto enfermos como los que les rodean, ambos deben ser capaces de ponerse en la piel del otro y actuar en consecuencia.

Es esta también una vía de curación, una de importancia capital, disfrutar del apoyo sincero de las personas a las que quieres y que te quieren, saber por un lado que comprenden tu pesar y por otro que se valora enormemente su devoción incondicional, sin duda hará mella y para bien en el estado anímico de ambos.

El camino es largo, se ha repetido en estas líneas en varias ocasiones, pero merece la pena echar a andar, hay altibajos, recaídas, pero también momentos maravillosos, de felicidad, de superación, lo sé bien, lo vivo día a día, pero. ¿Sabéis una cosa?

JUNTOS PODEMOS!!!

Decálogo de Seguridad en la Red

Por Diego Guerrero - Internet, Seguridad - 1 septiembre, 2013

No dejan de surgir continuamente en los distintos medios de comunicación noticias referentes a grandes ataques supuestamente perpetrados por Piratas Informáticos, con la finalidad de vulnerar sistemas, obtener datos confidenciales o perjudicar el correcto funcionamiento de distintos servicios; Visa, Skype, Google…etc, en realidad, la impresión que en muchos casos se percibe es la de vulnerabilidad, caos e inseguridad en la red de redes.

No dejan de surgir continuamente en los distintos medios de comunicación noticias referentes a grandes ataques supuestamente perpetrados por Piratas Informáticos, con la finalidad de vulnerar sistemas, obtener datos confidenciales o perjudicar el correcto funcionamiento de distintos servicios; Visa, Skype, Google…etc, en realidad, la impresión que en muchos casos se percibe es la de vulnerabilidad, caos e inseguridad en la red de redes.

Efectivamente, en Internet podría decirse de forma genérica que «todo» vale, sin embargo, en el ámbito doméstico, la situación es completamente diferente, el usuario no debe desaprovechar el inmenso potencial de la red por temor a verse comprometido, únicamente debe ser consciente de los riesgos y conocer algunas sencillas medidas que le permitan navegar con un grado de seguridad elevado.

Por ello, en distintas entregas, comenzando desde lo esencial, trataremos todo lo referente a mejorar la seguridad mientras surcamos la red o hacemos uso de servicios Web 2.0

Vamos al tema:

Empezaremos comentando las tres medidas básicas para evitar en la medida de lo posible intrusiones en nuestros ordenadores y dispositivos móviles, que aún pudiendo resultar evidentes, se puede asegurar que en la mayoría de los casos esta es la puerta de entrada a todo tipo de programas maliciosos.

- Es preciso tener instalado un Sistema Operativo actual y asimismo tenerlo actualizado, lo mismo sirve para dispositivos móviles.

- Disponer de un Antivirus instalado, activado y actualizado

- Tener un Cortafuegos de confianza y actualizado

Actualmente el sistema operativo de referencia sería Windows 7 en lo que ha sistemas PC se refiere, Mountain Lion en Mac y cualquier distribución confiable en Linux como Ubuntu.

Además de estos programas, en la mayoría de los hogares resulta de gran utilidad disponer de un software de Control Parental, que permita proteger y supervisar la actividad de los menores en la red y durante su uso del computador.

Windows 7, dispone de un programa de Control Parental integrado bastante eficaz y de sencillo manejo; Windows Live Protección Infantil

Además existen otros programas de control parental igualmente útiles y de libre distribución muy recomendables como; K9 Web Protection, Qustodio o Naomi

¿Por qué es preciso tener un Sistema Operativo actualizado?

La respuesta es sencilla, los SO son programas muy complejos, en los que habitualmente se encuentran pequeños fallos de programación (vulnerabilidades), que son aprovechados por personas malintencionadas en su beneficio, por ejemplo para «colar» un programa malicioso (Troyano) que les permita obtener información o bien hacerse con el control del sistema sin que el usuario lo sepa.

Las distintas compañias que se dedican a su creación y comercialización, como en el caso Microsoft con su sistema Windows, conscientes del problema, trabajan de fomar continuada, ofreciendo pequeñas actualizaciones que corrigen estos fallos conforme se van conociendo, por eso es importante mantener el sistema actualizado y abandonar versiones obsoletas cuando los fabricantes dejan de dar soporte, como ha ocurrido recientemente con Windows XP.

En la práctica la solución es tan sencilla como marcar la casilla «Actualizar automaticamente» dentro del Panel de control de Windows, de este modo será el propio sistema el que comprobará periodicamente si existe alguna actualización y si la hubiera, la descargará e instalará sin intervención del usuario. Rápido y sencillo.

¿Y los navegadores?

Lo mismo puede aplicarse al programa que utilizamos para surcar internet, conocido como navegador, sea Internet Explorer, Firefox, Chrome (este último considerado actualmente como el más seguro) o cualquier otro, estos programas pueden complementarse además con distintos «addons» por ejemplo en el caso de Firefox, el WOT o el NoScript, que permiten comprobar la fiabilidad de una página e impedir la ejecución de código javascript sin conocimiento del usuario respectivamente. (Existen versiones similares para todos los navegadores actuales)

¿Es realmente necesario un antivirus, cual es su función?

Si, es absolutamente necesario, de hecho es el complemento imprescindible de cualquier sistema operativo, si bien es cierto que la incidencia de virus sobre sistemas Apple o Linux es inferior, principalmente por cuota de mercado.

La función de un antivirus es detectar cualquier tipo de programa o código indeseado que se encuentre en el ordenador, en dispositivos de memoria que se conecten o en archivos recibidos mediante Internet, incluyendo el correo electrónico.

Actualmente la principal amenaza o mejor dicho, la principal fuente de «contaminación» es a través de Internet, continuamente recibimos correos, archivos, descargamos programas y navegamos por la red, en la mayoría de los casos sin las debidas precauciones.

Esta situación nos lleva a sufrir un bombardeo continuado de programas maliciosos, virus y troyanos cuya única misión es bien provocar diversos daños en nuestros archivos, espiar nuestras actividades, tomar el control de nuestro computador o las tres cosas juntas….

Aunque existen distintas soluciones integrales de pago, podemos encontrar de forma gratuita antivirus que, incluso en sus versiones free, poco o nada tienen que envidiarles, como por ejemplo; Avira, AVG, Avast o NOD32.

Existen igualmente versiones para terminales móviles, por ejemplo AVG para Android

¿Necesito un Cortafuegos?

Un cortafuegos es en realidad un programa bastante simple cuya única e importantísima función es controlar las conexiones entrantes y salientes de nuestro ordenador, de tal modo que siempre que detecte la solicitud de una conexión dudosa o no autorizada pedirá la autorización del usuario previamente.

Exacto, su utilidad es capital si hemos sido infectados por un Troyano, puesto que cuando este intente enviar datos o activarse remotamente, nuestro cortafuegos nos informará de una conexión de datos no autorizada, permitiéndonos eliminarla.

¿Cómo logran controlar nuestro ordenador?

¿Cómo logran controlar nuestro ordenador?

Si no hemos adoptado las medidas de seguridad pertinentes y aplicado la máxima de seguridad conocida como «sentido común» lo más probable es que mediante un correo electrónico que nos invita a abrir algún archivo adjunto o junto a cualquier programa que nos hayamos descargado de dudosas fuentes, como es el caso de los obtenidos mediante P2P (Emule) se haya instalado un «invitado» que resultará invisible para nosotros.

Este puede ser un virus, cuya función tradicional es alterar y producir daños en nuestros archivos o bien un programa tipo Troyano, cuya función principal es controlar el ordenador huesped, de tal modo que una tercera persona, pueda acceder a todos los datos que contiene, registrar su actividad, activar servicios como la webcam o utilizarlo como puente para actividades delictivas (Redes Zombie).

Existen miles de troyanos diferentes, tantos como podamos imagninar y seguramente más aún. Obtenerlos no es nada complejo, utilizando alguno de los principales buscadores podremos localizar infinidad de paquetes «Todo en uno» con lo necesario para llevar a cabo una infección, con fines de investigación y en nuestro propio ordenador claro…

El manejo de los mismos es realmente sencillo, cualquiera con un conocimiento informático a nivel de usuario podría hacerlo y de hecho así es en la mayoría de los casos que saltan a los medios de comunicación, personas con conocimientos medios que incluso nada tienen que ver profesionalmente con la informática que en su tiempo libre se han interesado por estos programas y han hecho un uso indebido de sus posibilidades.

Recordemos que con la última reforma del código penal, se castiga el mero acceso sin autorización a cualesquiera datos o programas contenidos en un sistema informático.

¿Qué hay de las redes WiFi?

Actualmente el acceso a Internet mediante Banda Ancha (ADSL) según el Instituto Nacional de Estadística, en el ámbito doméstico ronda el 83% de los abonados y casi la totalidad de los mismos lo hacen mediante redes inalámbricas (WiFi).

El formato habitual consiste en un equipo conocido como «Router» que nos proporciona la compañía telefónica escogida, este nos servirá para acceder a Internet utilizando para ello un nombre y clave único que distingue nuestra «WiFi» de las demás que se encuentren en el entorno.

Nos encontramos con al menos dos problemas fundamentales:

En primer lugar, se hace necesario cambiar inmediatamente tanto el nombre de la red wifi (SSID) como la contraseña y utilizar como protocolo de seguridad al menos el conocido como WPA-PSK , así como una clave de paso alfanumérica compleja.

Listado de cifrado por orden de menor a mayor eficacia:

- WEP (no recomendada)

- WPA

- WPA-PSK

- WPA2-PSK

En internet existen listados filtrados de los nombres de red y claves wifi por defecto de infinidad de modelos de router, que permiten a cualquier usuario avispado aprovecharse de la situación

Otra medida interesante consistiría en no publicar el nombre de nuestra red, de tal modo que cuando un tercero dentro de nuestro radio de acción intentara ver que redes están disponibles la nuestra no aparecería, asimismo se puede utilizar otras técnicas más avanzadas como el filtrado MAC, donde se introduciría la identificación única de nuestro ordenador o dispositivo móvil en el router con la finalidad de que este solo permitiera la conexión desde ese equipo concreto, las posibilidades son muchas y su explicación detallada excedería de la finalidad de este pequeño artículo.

Medidas básicas:

- Modificar la clave de acceso al router

- Cambiar la clave y contraseña de acceso a nuestra red wifi por otras más robustas

- No publicar el nombre de nuestra red wifi

¿Es posible vulnerar una red WiFi?

Si, efectivamente, no solo es posible sino que se trata de un procedimiento relativamente sencillo. Actualmente existen distintos programas e incluso sistemas operativos customizados específicamente para esta función como por ejemplo los conocidos WifiWay o WifiSlax, así como algunos en versión para móvil, como PullWiFi o ReVela para Android.

Cuanto mayor sea la seguridad de nuestra red WiFi, más difícil resultará vulnerarla, por lo que llegado un punto, «no merecerá la pena» hacerlo, en cualquier caso hablamos siempre del ámbito doméstico, en entornos profesionales existen otras muchas soluciones para evitar estos problemas, si bien es cierto que «la seguridad total no existe» por lo que en este caso, un usuario avanzado, con tiempo y los debidos conocimientos podría estar en disposición de vulnerar cualquier sistema.

Prueba de ello es que al más alto nivel, determinados sistemas, por seguridad, aparte de estar situados en recintos protegidos y con acceso muy restringido, no se encuentran conectados a la red en ningún caso, como puede ser los generadores de certificados electrónicos.

Conclusión

Como se ha podido ver, observando unas mínimas medidas de seguridad y con las precauciones adecuadas, navegar y disfrutar de la red de redes no tiene por qué suponer ningún problema, en realidad, ha quedado patente que es el propio usuario su peor enemigo, recuerde «la seguridad total no existe» sin embargo, en su mano está disfrutar de una experiencia sin percances para usted y los suyos.

Aprovéchela!!!

Redes sociales y su influencia en el mundo Off-Line

Por Diego Guerrero - Psicología, Redes Sociales - 8 agosto, 2012

A nadie escapa que el fenómeno de las denominadas “redes sociales”, ha trascendido en poco tiempo los límites de Internet, para estar presente y además de manera decisiva en los acontecimientos acaecidos en el mundo real, no es preciso volver la mirada muy atrás en el tiempo para ser conscientes de su influencia, basta con ver cualquier telediario para notarlo.

Recientemente, en el caso de España, se cumplió el aniversario del comienzo del movimiento 15-M, que en su día materializó la influencia social de las comunicaciones on-line y la web 2.0, en las que se planteaban debates, se proponían acciones, en forma de manifestaciones, concentraciones o convocatorias y que sobre todo permitían una fluidez y velocidad hasta la fecha nunca vista en el tránsito de información actualizada, desde dentro mismo de los puntos más calientes como podía ser la Puerta del Sol.

De este modo, se tornaron eje fundamental sobre el que vertebrar todo un fenómeno social jamás visto anteriormente, tanto en España como en otros países, con especial relevancia en aquellos vinculados al movimiento conocido como “Primavera Árabe” generalmente encabezados por un sector poblacional eminentemente joven, entre los 15 y 35 años a los que podemos denominar “Nativos Digitales”.

“Se conoce como nativos digitales a todos aquellos que nacieron durante el desarrollo de las tecnologías digitales, generaciones rodeadas de un entorno plagado de gadgets y servicios electrónicos de todas clases; móviles, internet, tablets, video consolas, telefonía IP, Skype, Facebook…”

“Se conoce como nativos digitales a todos aquellos que nacieron durante el desarrollo de las tecnologías digitales, generaciones rodeadas de un entorno plagado de gadgets y servicios electrónicos de todas clases; móviles, internet, tablets, video consolas, telefonía IP, Skype, Facebook…”

Redes Sociales, huella psicológico-social

Internet se ha convertido en una herramienta básica, sirviéndose de ella es posible publicar o localizar cualquier clase de información casi instantáneamente, perfilándose por encima de todo como la mayor herramienta de comunicación a nuestro alcance, la red de redes no tiene fronteras, ni entiende de Estados, corrientes políticas o censura alguna, por mucho que se ha procurado lo contrario.

Resulta un medio seguro, muy difícil, si no imposible de controlar, permitiendo no solo una sensación de absoluta libertad, si no cierto anonimato en el que es posible ampararse, abanderando la libertad de expresión.

Internet de hecho, forma ya parte de nuestras vidas, aunque no lo creamos y, ha venido para quedarse, a día de hoy uno de sus servicios más demandados y conocidos son las Redes Sociales, pero ¿Qué es exactamente una red social?

Contestar a esta pregunta no entraña demasiada dificultad, el ser humano por naturaleza es una animal social, y como tal siente la necesidad de relacionarse con otros seres humanos, es algo que está grabado en nuestra herencia genética y que forma parte de nuestra personalidad, y, por tanto, fundamental en el desarrollo como especie.

Siendo así, no debe sorprender el éxito que han alcanzado de un tiempo a esta parte las denominadas redes sociales y otros servicios web 2.0

“Podría decirse que una Red Social en Internet es, básicamente una página web que ofrece servicios y funcionalidades de comunicación diversas, con el objetivo de mantener en contacto a sus usuarios, independientemente del tiempo y del lugar en el que se encuentren”

Estos servicios, suelen basarse en una plataforma especial, que integra numerosas funciones de comunicación en un mismo lugar; blogs, chats, wikis, mensajería… proporcionando al usuario una potente herramienta de comunicación, de la que pueden participar millones de personas al mismo tiempo y desde cualquier parte del mundo.

Por tanto, las redes sociales permiten conocer a otras personas con inquietudes similares, compartir pensamientos, fotos, vídeos e intereses comunes, siendo la clave fundamental de su éxito la sencillez de manejo y la posibilidad de comunicarse en cualquier momento y desde casi cualquier clase de dispositivo a un coste muy reducido.

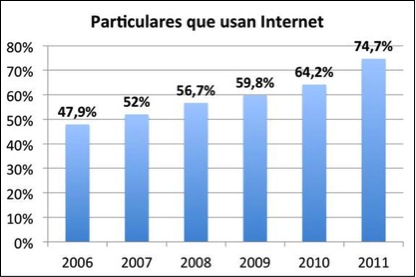

Si nos remitimos a los informes presentados por el Instituto Nacional de Estadística (INE) respecto a la penetración de las nuevas tecnologías en la sociedad española, podremos comprobar como una mayoría, con independencia de la edad, sabe lo que es Internet y lo utiliza de forma asidua. (Ilustración 1)

El gráfico anterior, permite realizar un seguimiento respecto a los últimos seis años en lo que se refiere al uso de Internet por parte de particulares, como se puede apreciar, el índice de penetración es muy alto, sin discriminar entre edades ni categorías sociales, al menos en el caso Español.

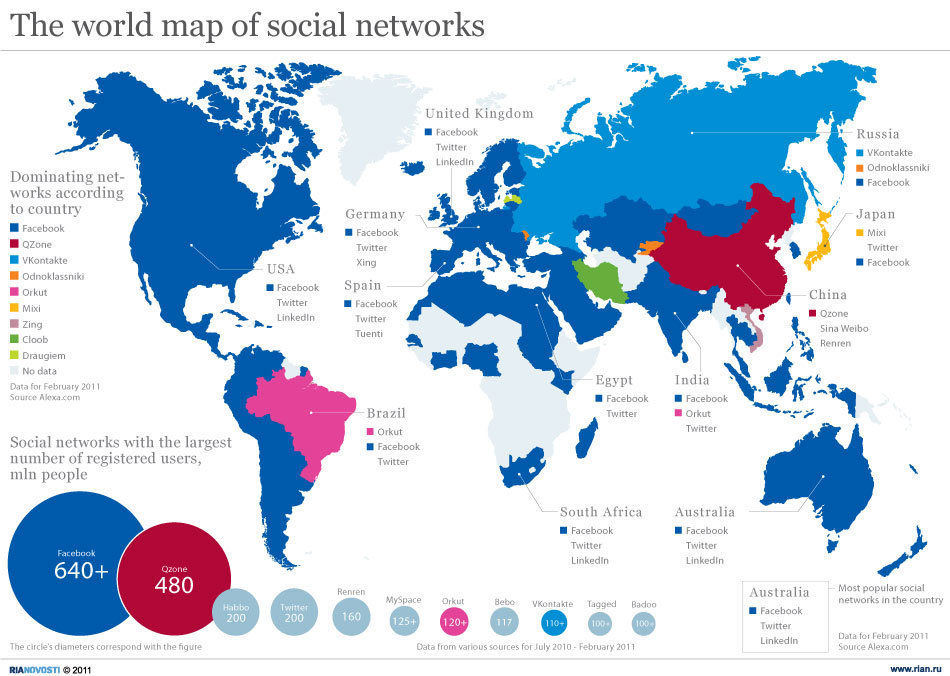

Resulta necesario, para valorar el impacto de las redes sociales sobre la sociedad, conocer aún de forma aproximada el número de usuarios reales con los que cuentan las distintas redes sociales. (Ilustración 2)

Las cifras hablan por si mismas, y su crecimiento es exponencial. Por ejemplo, a día de hoy Facebook cuenta con más de 850 millones de usuarios y al menos la mitad de ellos se conectan diariamente, es decir, más de 400 millones de personas interactuando, compartiendo sus vivencias, fotos, vídeos e inquietudes con el resto de la comunidad.

Se trata de una situación sin precedentes que sin lugar a dudas tiene un efecto sobre la socialización de la población al que denomino como “Huella Psicológico-Social”, pudiéndose definir como:

“Impacto de las Redes Sociales y las nuevas tecnologías en la socialización de individuo y su relación con el desarrollo, trastornos y desórdenes cognitivo-conductuales”

El uso frecuente de las TIC en general y de las Redes Sociales en particular, supone una sobre exposición estimular que puede resultar abrumadora para muchos, degenerando en algunos casos en detonante de toda clase de psicopatologías, fundamentalmente de tipo ansioso y fóbico.

Por otro lado la necesidad autoimpuesta de crear y alimentar un “YO VIRTUAL” puede fácilmente alejar al individuo de la realidad e iniciar un proceso desocializador que culmine con el aislamiento total, convirtiéndose en lo que muchos psicólogos japoneses denominan “Hikikomori”.

Un Hikikomori es un adulto joven que voluntariamente se recluye en su domicilio o incluso en su habitación si aún convive dentro del núcleo familiar, reduciendo al mínimo el contacto real/físico con cualquier otra persona y el exterior. Esto no significa que no interactúen con terceros, todo lo contrario, lo que sucede es que les resulta más sencillo moverse en el mundo virtual, donde se sienten seguros y libres de ataduras que en el mundo real.

Un Hikikomori es un adulto joven que voluntariamente se recluye en su domicilio o incluso en su habitación si aún convive dentro del núcleo familiar, reduciendo al mínimo el contacto real/físico con cualquier otra persona y el exterior. Esto no significa que no interactúen con terceros, todo lo contrario, lo que sucede es que les resulta más sencillo moverse en el mundo virtual, donde se sienten seguros y libres de ataduras que en el mundo real.

En el caso nipón, esta situación se debe fundamentalmente a sus propias características culturales, sumamente exigentes con el individuo y lo que de él se espera para con la sociedad, es tanta la presión que para muchos llega a ser insoportable, de hecho, la tasa de suicidios en Japón es de las más elevadas a nivel mundial.

En España, más que elementos desmotivadores, podemos hacer referencia a patologías adictivas y trastornos obsesivo compulsivos derivados de las mismas. (IAD, acrónimo anglosajón cuya traducción al castellano es Síndrome de Adicción a Internet)

Por supuesto no todo es negativo, al contrario, para una gran mayoría la progresiva entrada en los hogares de las tecnologías de la información, el uso de Internet, Redes Sociales y servicios Web 2.0, han supuesto un complemento en la manera de relacionarse con otras personas, es más, para las generaciones denominadas de “Nativos digitales” es una parte imprescindible de su desarrollo personal, sin la que no podrían integrarse en el tejido social que les rodea con éxito.

Por ello el desarrollo de habilidades y la adquisición de destrezas necesarias para desenvolverse con éxito en esta nueva e inigualable situación es una necesidad de la que debemos ser conscientes, fomentando y motivando al individuo, desde las primeras etapas de su desarrollo en el uso y aprovechamiento adecuado de aquello que la tecnología actual ha puesto en sus manos.

Por ello el desarrollo de habilidades y la adquisición de destrezas necesarias para desenvolverse con éxito en esta nueva e inigualable situación es una necesidad de la que debemos ser conscientes, fomentando y motivando al individuo, desde las primeras etapas de su desarrollo en el uso y aprovechamiento adecuado de aquello que la tecnología actual ha puesto en sus manos.

Muchos adultos, sobre todo a partir de cierta edad, se muestran reticentes en lo referente a las TIC, salvo en aquello que les resulte imprescindible. Esta es una situación, conocida como «Brecha Digital» que necesariamente cambiará de forma progresiva, puesto que se quiera o no, todo aquello que rodea al ser humano va en una misma dirección, donde cada vez están más presentes las nuevas tecnologías en todos los ámbitos.

Es preciso implicar a todas las partes relacionadas con el proceso socializador, como catalizadores capaces de afrontar los retos actuales y los que están por venir, de cara a integrar las TIC de forma natural en el desarrollo del ser humano, como elemento imprescindible y parte del nuevo YO, convirtiéndose en un medio y no en un fin.

Pros y contras respecto a la socialización del individuo

Pros:

- Acceso a la información: Las TIC en general y las Redes Sociales en particular, facilitan tanto el contacto interpersonal como el acceso a la información, independientemente del tiempo y del lugar, fomentando la globalización y traspasando las fronteras físicas o políticas establecidas.

- Libertad de expresión: Otra de las ventajas fundamentales es la sensación de independencia y la posibilidad real de hablar y tratar cualquier tema con absoluta libertad, esta situación favorece el crecimiento personal del individuo y facilita una socialización mayor con sus iguales, así como el tránsito intercultural.

- Yo virtual: En muchos casos el acceso a las redes sociales y otros servicios como Chat y Foros, permite una escapatoria del mundo real, favoreciendo la aparición de un proceso paralelo de socialización, o simplemente asumiendo diferentes roles, totalmente diferentes del desempeñado en realidad.

Contras:

- Exceso de estimulación: La sobreabundancia de información y estímulos continuos presentes en Internet, pueden suponer que cuando se «desconecte» del medio, el individuo experimente cierto «síndrome de abstinencia», resulta lógico pensar en los efectos nocivos de esta situación sobreestimular sobre la mente y sobre el organismo de forma secundaria, la aparición de adicciones y patologías de tipo ansioso está muy relacionada con el abuso de las TIC.

- Pedagogía: Desde un punto de vista educativo, puede presentarse una falta de rendimiento, debido a que los materiales tradicionales resultan poco atractivos comparativamente, apareciendo la sombra del fracaso escolar y los problemas comportamentales.

- Presión social: El ser humano necesita vivir en sociedad y sentirse integrado con aquellos que le rodean, para lograrlo, debe aceptar la «etiqueta» del grupo al que desea adherirse. Con la aparición de las TIC y de la Web 2.0, refiriéndonos en este sentido a la influencia de las Redes sociales, en realidad, nada ha cambiado en realidad, simplemente la corriente social es más fuerte y obliga a pertenecer a un nuevo grupo de «personas conectadas» con inquietudes e intereses distintos, pero no debe perderse de vista que éstos pueden ser ficticios o interesados al igual que en el mundo real, siendo preciso filtrar la información e influencia que se recibe.

- Exclusión social: Hoy en día, sobre todo en el caso de individuos menores de 25 años la falta de disponibilidad de los medios adecuados para su inmersión en la corriente tecnológica tiene casi la misma importancia que el desconocimiento en temas de conversación comunes o incluso la falta de un sentido. Tal vez sea exagerado, pero para ponernos en situación es preciso imaginar como se sentirían y como se desenvolverían socialmente con sus amigos, compañeros de trabajo y familia si de repente se desconectaran de cualquier medio de comunicación, prensa escrita, radio, televisión, telefonía y por supuesto Internet.

Influencia en los movimientos sociales contemporáneos

Hasta el momento, en los distintos apartados se ha tratado la importancia del uso de las TIC sobre el individuo y la sociedad e incluso las repercusiones positivas y negativas de algunos de los servicios más extendidos en Internet, como es el caso de las Redes Sociales. Ahora ha llegado el momento de plantearnos la importancia y repercusión que estas últimas pueden llegar a tener sobre la población en general a la hora de provocar una respuesta social.

A nadie escapa el poder de los medios de comunicación sobre la población, tradicionalmente se los conoce, no sin razón, como el cuarto poder, bien, pues actualmente existe un poder aún mayor, no sometido a manipulaciones políticas, ni económicas o de cualquier otra índole, independiente de gobiernos, estados o naciones. Un poder que nace del propio individuo que clama por ser escuchado, Internet ha proporcionado ese soporte de expresión a toda la humanidad de forma global, ya no hay fronteras ni limitaciones.

Una idea, un sentimiento. La ira, la rabia o el amor, pueden hacerse un hueco y ser compartidas por millones de personas en pocos segundos, cada individuo si lo desea puede hacer de catalizador y repetidor de la información, en un segundo, con un solo clic de ratón o unas cuentas pulsaciones de teclado.

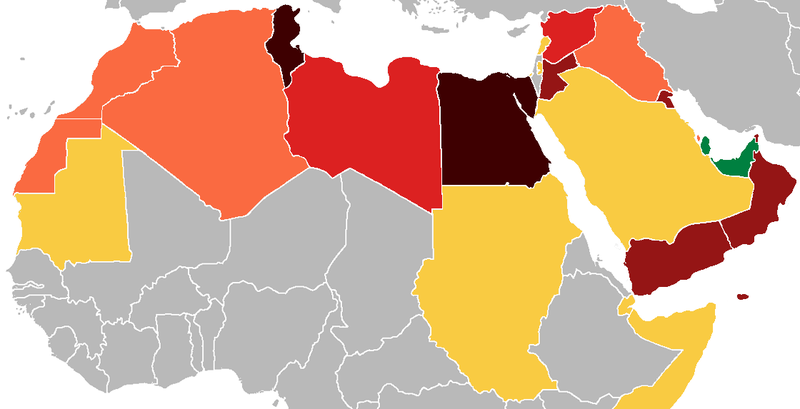

Esta posibilidad tomo especial relevancia a principios del pasado año, con el movimiento conocido como «Primavera Árabe» una revolución social, pidiendo un cambio político, mejoras sociales y mayor libertad para la población, oprimida durante años bajo el peso del poder de gobiernos dictatoriales.

La chispa se encendió en Túnez y enseguida se extendió por otros países del medio oriente, como Egipto, Argelia, Libia, Siria e incluso más recientemente Marruecos, es necesario tener en cuenta la situación social y las particularidades de cada país, pues aunque próximos geográficamente, existen gran des diferencias a nivel cultural y social. Aún así, podría calificarse de éxito, tanto por los logros obtenidos como por la repercusión social a nivel mundial conseguida.

Y todo ello, o al menos una gran parte es preciso agradecérselo al acceso a las TIC por parte de la población y al uso masivo de las Redes Sociales como vehículo de comunicación social, evitando de este modo el apagón informativo, la desinformación y el control de los medios de comunicación por parte de las autoridades.

Más adelante tuvo su eco en Occidente, la crisis que padece Europa desde hace casi tres años. El aumento del paro, la disminución de las prestaciones y la presión social, llegaron a un punto de ebullición en el que muchos jóvenes y en general gente de cualquier edad tomaron la calle para protestar por la situación. Algunos de los más graves disturbios se vivieron en Londres y más recientemente en Grecia, si bien en casi todos los países se ha sentido en mayor o menor medida.

En el caso español, tenemos como referente al Movimiento 15M o Democracia Real Ya, que recientemente han cumplido un año de existencia. Todos conocemos el papel que han jugado las redes sociales en la organización y promoción de estos movimientos y la réplica que han encontrado en los distintos medios tradicionales.

A partir de este momento, nos enfrentamos a un nuevo paradigma, una nueva forma de expresión global, hasta la fecha fuera de control, pero. ¿Por cuanto tiempo?…

Bibliografía:

- ÁLVAREZ, K., GALLEGO, P., GÁNDARA, F. y RIVAS, O. (2011). Nosotros los indignados. Madrid: Destino

- TAHAR, B. J. (2011) La primavera árabe: El despertar de la dignidad. Madrid: Alianza

- BUCKINGHAM, D. (2008). “Introducing identity”. En D. BUCKINGHAM (ed.), Youth, Identity, and Digital Media. John D. and Catherine T. MacArthur Foundation Series on Digital Media and Learning – MIT press: USA, 1–22.

- CASTELLS, M. (2001). La Galaxia de Internet, reflexiones sobre Internet, empresa y sociedad, Barcelona: Plaza & Janes.

- CASTELLS, M. (2009). Comunicación y poder. Madrid: Alianza.

- ELIAS, A. (2011). » Virtually You: The Dangerous Powers of the E-Personality». New York: W.W. Norton & Company

- EMPERADOR, L. (2002). Psicoconsulta: Una terapi@ on-line. Disponible en Internet: http://www.psicologia-online.com/ciopa2001/actividades/10/index.html (Último acceso: 08/08/2012)

- Gobierno de España. Instituto Nacional de Estadísticas[en línea]. 07/08/2012

- LÓPEZ, R.I. (2000). La Adicción a Internet. Psicología Online. Disponible en Internet: http://www.psicologia-online.com/colaboradores/nacho/ainternet.htm (Último acceso: 08/08/2012)

- MUROS, B. (2011). El concepto de identidad en el mundo virtual: el yo online. REIFOP, 14. (pag 49-56).

- PUNSET, E y FOWLER, J. (2012). El poder de las redes sociales. Disponible en Internet: http://www.youtube.com/watch?v=o7kLfHpySek (Último acceso: 08/08/2012)

- RIPER, H. y SMIT, F. E-mental health: presence and future. Netherlands: i.Com Innovation Centre of Mental Health & Technology. Disponible en internet: http://icom.trimbos.nl/org/-pid=6.htm (Último acceso: 21/05/2012)

- ROCHA, J. (2007). Comunicación interpersonal en Internet: ¿realidad o ilusión virtual?. Disponible en Internet: http://www.san-pablo.com.ar/rol/index.php?seccion=articulos&id=1629 (Último acceso: 08/08/2012)

- SAGLIOCCO, G. (2011). Hikikomori e adolescenza. Fenomenología dell´autoreclusione. Milán: Mímesis

- TAPSCOTT, D. (1999) Crecimiento en un entorno digitalMéxico: McGraw-Hill

- TURKLEY, S. (1997). La vida en la pantalla: la construcción de la identidad en la era de Internet. Barcelona: Paidós.

Universidad de Zaragoza. Delitos Tecnológicos

Por Diego Guerrero - Internet, Redes Sociales, Seguridad, Varios - 24 junio, 2012

Este próximo mes, entre los días 2 y 4 de Julio, participaré como ponente en uno de los Cursos de Verano organizados por la Universidad de Zaragoza, concretamente en el titulado «Los Delitos Tecnológicos»

El tema de la ponencia que me corresponde presentar es «Grooming: Protección del menor en la red»

Una de las mayores preocupaciones en cuanto a la seguridad en Internet es la facilidad con la que personas malintencionadas pueden acceder a menores de edad y embaucarlos para obtener de ellos información, fotografías comprometidas o en el peor de los casos, conseguir una cita en persona, que puede derivar en una situación como mínimo muy desagradable.

La charla, tras una pequeña introducción, versará sobre ¿Qué es el Grooming?, ¿Cómo identificar si un menor esta siendo víctima?, La forma correcta de reaccionar y enfrentarse al problema, así como la manera más segura de que un menor se desenvuelva en Internet y las Redes Sociales, métodos de supervisión, consejos de seguridad y temas relacionados.

La intención es que tras unas pinceladas, se convierta en una charla participativa, donde unos y otros puedan plantear sus inquietudes y puntos de vista sobre la materia.

Es posible inscribirse en el curso en el sitio web de la Universidad de Zaragoza – Cursos de Verano o directamente pulsando aquí.

Este curso contará con destacados ponentes y especialistas en la materia que tratarán de abarcar de forma introductoria la problemática en lo referente a la seguridad en Internet desde el punto de vista delincuenciaL, teniendo en cuenta las últimas modificaciones del vigente Código Penal en lo relacionado con la delincuencia mediante el uso de nuevas tecnologías.

Este curso contará con destacados ponentes y especialistas en la materia que tratarán de abarcar de forma introductoria la problemática en lo referente a la seguridad en Internet desde el punto de vista delincuenciaL, teniendo en cuenta las últimas modificaciones del vigente Código Penal en lo relacionado con la delincuencia mediante el uso de nuevas tecnologías.

Si os interesa profundizar en algún tema en concreto en lo referente al Grooming, estaré encantado de recibir vuestras sugerencias. Podéis hacérmelas llegar utilizando el formulario presente en la pestaña «Contacto» o simplemente dejando un comentario en esta entrada.

Aquí os dejo el programa completo, así como las materias y ponentes.

Los Delitos Tecnológicos. 2 a 4 de julio Universidad de Zaragoza

Reconocimiento Facial. Pasado, presente y futuro

Por Diego Guerrero - Informática Forense, Seguridad - 25 marzo, 2012

Mucho tiempo ha pasado, desde que Alphonse Bertillon en 1883 sentara las bases de la identificación biométrica moderna, tal vez no tanto en realidad, sin embargo, el desarrollo de las técnicas de identificación ha sido especialmente rápido en el último siglo.

Los continuos avances técnicos han abrazado la causa de los investigadores policiales, dotándoles de métodos y técnicas que hasta hace relativamente poco, se hallaban fuera del alcance siquiera de las más imaginativas de las mentes.

Recordemos que el fin común de todo investigador policial o especialista forense en el ámbito del reconocimiento facial, no es si no alcanzar una identificación cierta, con la validez jurídica necesaria para señalar inequívocamente a un determinado individuo, ya sea como presunto responsable de un hecho delictivo o por cualquier otro motivo de interés.

Recordemos que el fin común de todo investigador policial o especialista forense en el ámbito del reconocimiento facial, no es si no alcanzar una identificación cierta, con la validez jurídica necesaria para señalar inequívocamente a un determinado individuo, ya sea como presunto responsable de un hecho delictivo o por cualquier otro motivo de interés.

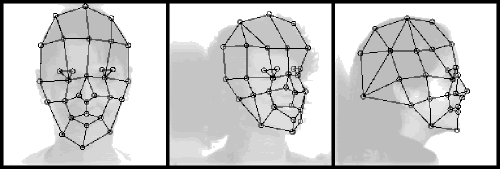

En realidad, hasta bien entrados los años 60 del siglo pasado, todos los sistemas de reconocimiento facial, se basaban en mayor o menor medida en los trabajos de Bertillon, pues utilizaban como base probatoria una serie de medidas antropométricas, como pueden ser; la distancia entre los ojos, la simetría o la diferente anchura de determinadas partes del óvalo facial.

Desgraciadamente estos procedimientos adolecían de una gran falta de fiabilidad, por diferentes motivos, como la carencia de un criterio unificado, o la posibilidad más que común de error, al tomarse los datos de forma manual y con distintos instrumentos, arrojando así medidas que siendo generosos podrían calificarse de poco precisas.

A lo largo de la historia las dificultades de aplicar el método científico al reconocimiento facial, han supuesto en muchos casos que personas inocentes hayan sido declaradas culpables, y pagado por delitos no cometidos.

«Si hay algo peor que dejar libre a un culpable, sin duda es castigar al inocente»

Por lo tanto, actualmente el valor probatorio de esta técnica, al igual que sucede con la acústica forense es muy bajo y debe usarse en combinación con otras especialidades forenses más desarrolladas y de reconocida validez, como la dactiloscopia o el ADN.

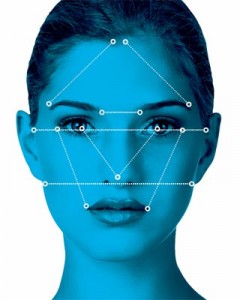

Aún así, en un futuro cercano esto podría cambiar, por ejemplo, a mediados de los sesenta, comenzó a funcionar el primer sistema automatizado de reconocimiento facial, este, localizaba distintos rasgos a partir de una fotografía o imagen en dos dimensiones (nariz, boca, ojos, orejas) calculando distancias y puntos de referencia, para después enfrentarlos contra una base de datos previa buscando coincidencias.

Más adelante, en la década de los 70, Goldstein, Harmon & Lesk utilizaron su propio método basado en 21 marcadores subjetivos, como el color del pelo o el grosor de los labios, sin embargo, aunque interesante, era como sus marcadores, demasiado subjetivo y a priori, inútil fuera del campo de la investigación.

Además de las evidentes carencias de estos primeros acercamientos, hay que señalar otros factores que afectan severamente a cualquier técnica o método de reconocimiento facial; El progresivo envejecimiento, el ángulo de toma de referencias, el rictus facial o la iluminación, suponen una serie de barreras que era preciso superar.

Tal vez el avance más espectacular en este campo, a partir de los ochenta, sea la aplicación de algoritmos matemáticos, concretamente algebra lineal, requiriendo menos de cien valores para cifrar correctamente una imagen facial tipo, y el estudio de patrones del iris como método de identificación.

En 1989 los Doctores Leonard Flom y Aran Safir con la ayuda de John Daugman aplicando una técnica estándar de álgebra lineal, lograron obtener y patentar en 1994 los primeros algoritmos válidos para reconocimiento del iris, que actualmente son la base de todos los sistemas basados en este método identificativo.

Sin embargo, el salto a la palestra de la opinión pública no llegaría hasta 2001, cuando, durante la Super Bowl de la NFL, se tomaron infinidad de imágenes de vigilancia, siendo comparadas con los archivos disponibles y obteniendo al menos 19 coincidencias válidas de personas con antecedentes.

Fases:

-

Detección: El sistema detecta que en la imagen se reconoce una cara o si se trata de un vídeo es capaz de realizar un seguimiento hasta obtener datos precisos.

- Alineación: Localiza y normaliza respecto a un patrón geométrico establecido y un formato de obtención de datos, los rasgos de interés de la cara.

- Características: Una vez procesada la imagen en el paso anterior, carga el sistema con la información necesaria para realizar las comparaciones precisas contra la base de datos.

-

Identificación: Compara el vector de características obtenidos con los vectores disponibles y muestra al operador aquellos con el porcentaje de similitudes más elevado.

En la actualidad existen dos enfoques diferenciados o escuelas que trabajan en este campo, por un lado aquellos que basan sus resultados en estudios geométricos del óvalo facial y por otro los que lo hacen sobre rasgos fotométricos (Iris). Sin embargo la situación ideal es la combinación de ambas, aunque esto implique una mayor dificultad técnica.

En la práctica policial, lo más deseable sería una base de datos unificada que contara y relacionara reconocimiento facial, dactiloscopia, ADN y acústica forense. Su eficacia, por ejemplo a nivel preventivo, aplicado en controles de entrada al territorio nacional, combinado con la documentación personal, estaría fuera de toda duda. Siendo en este momento viable técnicamente la existencia de un dispositivo único, capaz de realizar un reconocimiento inicial que discriminaría con una tasa de acierto cercana al 100% en escasos segundos.

Algoritmos utilizados:

-

LDA (Análisis de discriminación lineal): Utiliza una aproximación estadística para diferenciar las muestras conocidas de las que no lo son.

-

PCA (Análisis de componentes principales): Las imágenes obtenidas se normalizan en base a la alineación de la boca y los ojos del individuo.

-

FLD (Discriminante lineal de Fisher): Equivalente al LDA y con una efectividad superior al PCA, sobre todo en lo referente a cambios lumínicos y de expresión.

-

P2CA (Análisis de componentes parcial/principal): Evolución del PCA, en este caso los resultados se obtienen a partir de imágenes 3D del modelo, siendo 10 veces más eficaz que cualquier algoritmo anterior.

El uso de imágenes 3D de sujetos como base para su identificación biométrica aumenta exponencialmente el porcentaje de éxito, siendo en situación ideal del 100%

Para que esta disciplina alcance el reconocimiento legal apropiado y pueda valorarse como prueba de cargo ante un ente judicial, aparte de la garantía científica de los datos obtenidos, es preciso la creación de estándares que regulen tanto la obtención y almacenaje de esta clase de material, como las especificaciones y tolerancias de los dispositivos de medida.

Por suerte, en los últimos años se ha tenido en cuenta esta necesidad, formulándose distintos estándares para garantizar la fiabilidad del modelo de estudio.

-

NISTIR 6529 (1999): Regula un estándar sobre el formato para intercambio de datos biométricos.

-

ANSI X.9.84 (2001): define las condiciones de los sistemas biométricos para el sector de servicios financieros refiriéndose a la transmisión y almacenamiento seguro de información biométrica, así como a la seguridad del hardware asociado.

-

ANSI / INCITS 358 (2002): Se refiere a que el interfaz de programación de aplicación garantiza que los dispositivos y sistemas que cumplen este estándar son interoperables entre sí.

-

ANSI 378 (2004): Establece criterios para representar e intercambiar la información dactiloscópica mediante el uso de minucias. La finalidad de esta norma es que un sistema biométrico dactilar pueda realizar procesos de verificación de identidad e identificación, empleando información biométrica proveniente de otros sistemas que cumplan la misma.

-

ISO 19794-2 (2005): Estándar ISO Internacional similar al estadounidense ANSI 378.

El principal uso del reconocimiento facial a día de hoy, se refiere al control de acceso a áreas reservadas, ambientes controlados o material reservado, sin embargo, a nadie escapa, volviendo al ejemplo de la Super Bowl, su utilidad en el control de masas o la identificación de individuos potencialmente peligrosos en manifestaciones y espacios públicos, así como su eficacia en filtros fijos dispuestos por parte de las autoridades.

Tal vez, está tecnología, pueda ser vista por parte de algunos sectores como una intromisión a la privacidad del ciudadano o las libertades individuales, por ello, cualquier aplicación de estas técnicas tendría que venir necesariamente acompañada de una regulación legal que proteja ambas partes.

Algunas compañías privadas, cuyo negocio se basa en la obtención de información personal están ensayando con esta tecnología para incluirla en sus aplicaciones más populares, es el caso de Google, quien pretende dar un paso más en su app de reconocimiento de imagen y escritura Goggles, incorporando en ella el reconocimiento facial, de tal modo que tras escanear el rostro de una persona, nos dirigiría a su perfil personal en Google… Aterrador, ¿verdad?.

En cualquier caso, el futuro es prometedor, sin lugar a dudas los próximos años supondrán una nueva revolución en todos los ámbitos y con ella, nuevos e interesantes retos a superar.

Bibliografía:

- A. J. Goldstein, L. D. Harmon, and A. B. Lesk, «Identification of Human Faces,» Proc. IEEE, May 1971, Vol. 59, No. 5, 748-760.

- M. A. Turk and A. P. Pentland, «Face Recognition Using Eigenfaces,» Proc. IEEE, 1991, 586-591.

- S.Li, A.Jain, «Handbook of Face Recognition», Springer, 2004

- C. Conde, A. Serrano, I. Martín, E. Cabello, “Biometría facial en el Aeropuerto de Barajas” Universidad Rey Juan Carlos, 2007

- El reconocimiento facial desde el móvil, un nuevo peligro, El País, 2011

¿Cómo adelgazar su cuenta bancaria?

Por Diego Guerrero - Seguridad - 18 septiembre, 2011

Puede que el título parezca un poco obvio, demasiado evidente tal vez, reconozco que estuve apunto de marcarme un pase, con algo estilo “Mi primo Paco el cocinillas” para choteo del personal, pero las cosas son como son y salen como salen, casi siempre, rematadamente mal, Ley de Murphy dixit.

Que se lo digan a Yahoo!, que lleva al menos un par de años dando bandazos sin levantar cabeza, tomen nota de cómo está el patio, que estos andan despidiendo directores y directoras generales, no se me vaya a mosquear la feminazi de turno, como quien cambia de camisa, la última “afortunada” hace unas semanas, Carol Bartz.

Y no es que las cosas les vayan así asá o solo regular, saben aquello de “cuesta abajo y sin frenos” “agárrate que vienen curvas”, pues si, esto y un poco más, es ley de vida, más aún en la red, donde hoy estás en la cumbre y mañana no se acuerdan ni de cómo te llamas.

Y no es que las cosas les vayan así asá o solo regular, saben aquello de “cuesta abajo y sin frenos” “agárrate que vienen curvas”, pues si, esto y un poco más, es ley de vida, más aún en la red, donde hoy estás en la cumbre y mañana no se acuerdan ni de cómo te llamas.

Que ironía tan deliciosa, tal cual la vida misma, llegados a este punto, el futuro del antaño gigante Yahoo! se torna negro como una noche de tormenta, a más de uno y de dos, no les llega la camisa al cuello y seguro han perdido al menos un par de kilos últimamente… y sin dieta alguna, todo un logro, ¿Han pensado en diversificar el negocio?. Tal vez un libro de recetas.

Pues no, no tengo ni repajolera idea de lo que les pasa a estos señores por el coco, ni falta que me hace, lo que si me importa, me revienta más bien, es que una empresa de la “talla” moral de Yahoo! se permita publicar con tanto salero según que anuncios en la portada de su sitio web.

Nada más y nada menos, que un banner chachi piruli, tamaño 300×300, medio paquete de tabaco para hacerse una idea, publicitando a todo color la “Dieta Dunkan”, si señores, han oído bien…

De acuerdo, ya se que la original es la “Dieta Dukan”, pero que más da una N arriba o abajo, sobre todo si produce parné, que es de lo que se trata y lo que todos entienden, estómagos agradecidos.

Poco importa que la dieta original se considere por muchos expertos y organismos, entre los que se encuentra el Ministerio de Sanidad español, como perjudicial para la salud. Muchos la integridad la tienen justo en el lado contrario a la moral y sobre todo bien alejadas ambas del bolsillo. Para evitar pensamientos impuros. Vade retro Satanás! Vais! Vais!

Este asunto podría ser cuestionable, pero todos somos mayorcitos y cada cual sabe o debería saber, tengo serias dudas al respecto, en que jardín se mete o que se echa al coleto una tarde de verano.

Pero, y si además de publicitar una vulgar imitación desconocida, que lo mismo el dietista es mi primo Paco, como el vecino del quinto, pretendemos, como quien no quiere la cosa, que los posibles interesados se afilien a un sistema de SMS Premium, como condición para recibir vía móvil su dieta personalizada, eso si, en cómodos plazos, a razón de euro y pico el mensajito de marras.

Jugada maestra, una vez cazado doblemente el “gordo incauto” (quien por supuesto no habrá leído la letra pequeña), por el tirón del nombre y por el servicio de SMS Premium, vergonzosamente amparado en un sitio web que otorga credibilidad al asunto, podrá comprobar en sus carnes la efectividad absoluta de la dieta.

Desde aquí puedo garantizar que, independientemente de que consiga perder un solo gramo, su cuenta bancaria se verá adelgazada en el plazo de un mes, palabrita del niño Jesús!!

El funcionamiento en si de los SMS Premium, y la connivencia entre empresas y compañías de telefonía para seguir ESTAFANDO al consumidor, son de juzgado de guardia. Sin embargo, lo peor es que todo el asunto cuenta con el beneplácito de Papa Estado, quien, prefiere mirar hacía otro lado mientras despluman palomos.

Así nos luce el pelo.