Archivo etiqueta Seguridad

Universidad de Zaragoza. Delitos Tecnológicos

Por Diego Guerrero - Internet, Redes Sociales, Seguridad, Varios - 24 junio, 2012

Este próximo mes, entre los días 2 y 4 de Julio, participaré como ponente en uno de los Cursos de Verano organizados por la Universidad de Zaragoza, concretamente en el titulado «Los Delitos Tecnológicos»

El tema de la ponencia que me corresponde presentar es «Grooming: Protección del menor en la red»

Una de las mayores preocupaciones en cuanto a la seguridad en Internet es la facilidad con la que personas malintencionadas pueden acceder a menores de edad y embaucarlos para obtener de ellos información, fotografías comprometidas o en el peor de los casos, conseguir una cita en persona, que puede derivar en una situación como mínimo muy desagradable.

La charla, tras una pequeña introducción, versará sobre ¿Qué es el Grooming?, ¿Cómo identificar si un menor esta siendo víctima?, La forma correcta de reaccionar y enfrentarse al problema, así como la manera más segura de que un menor se desenvuelva en Internet y las Redes Sociales, métodos de supervisión, consejos de seguridad y temas relacionados.

La intención es que tras unas pinceladas, se convierta en una charla participativa, donde unos y otros puedan plantear sus inquietudes y puntos de vista sobre la materia.

Es posible inscribirse en el curso en el sitio web de la Universidad de Zaragoza – Cursos de Verano o directamente pulsando aquí.

Este curso contará con destacados ponentes y especialistas en la materia que tratarán de abarcar de forma introductoria la problemática en lo referente a la seguridad en Internet desde el punto de vista delincuenciaL, teniendo en cuenta las últimas modificaciones del vigente Código Penal en lo relacionado con la delincuencia mediante el uso de nuevas tecnologías.

Este curso contará con destacados ponentes y especialistas en la materia que tratarán de abarcar de forma introductoria la problemática en lo referente a la seguridad en Internet desde el punto de vista delincuenciaL, teniendo en cuenta las últimas modificaciones del vigente Código Penal en lo relacionado con la delincuencia mediante el uso de nuevas tecnologías.

Si os interesa profundizar en algún tema en concreto en lo referente al Grooming, estaré encantado de recibir vuestras sugerencias. Podéis hacérmelas llegar utilizando el formulario presente en la pestaña «Contacto» o simplemente dejando un comentario en esta entrada.

Aquí os dejo el programa completo, así como las materias y ponentes.

Los Delitos Tecnológicos. 2 a 4 de julio Universidad de Zaragoza

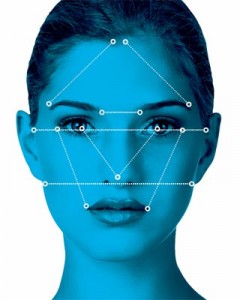

Reconocimiento Facial. Pasado, presente y futuro

Por Diego Guerrero - Informática Forense, Seguridad - 25 marzo, 2012

Mucho tiempo ha pasado, desde que Alphonse Bertillon en 1883 sentara las bases de la identificación biométrica moderna, tal vez no tanto en realidad, sin embargo, el desarrollo de las técnicas de identificación ha sido especialmente rápido en el último siglo.

Los continuos avances técnicos han abrazado la causa de los investigadores policiales, dotándoles de métodos y técnicas que hasta hace relativamente poco, se hallaban fuera del alcance siquiera de las más imaginativas de las mentes.

Recordemos que el fin común de todo investigador policial o especialista forense en el ámbito del reconocimiento facial, no es si no alcanzar una identificación cierta, con la validez jurídica necesaria para señalar inequívocamente a un determinado individuo, ya sea como presunto responsable de un hecho delictivo o por cualquier otro motivo de interés.

Recordemos que el fin común de todo investigador policial o especialista forense en el ámbito del reconocimiento facial, no es si no alcanzar una identificación cierta, con la validez jurídica necesaria para señalar inequívocamente a un determinado individuo, ya sea como presunto responsable de un hecho delictivo o por cualquier otro motivo de interés.

En realidad, hasta bien entrados los años 60 del siglo pasado, todos los sistemas de reconocimiento facial, se basaban en mayor o menor medida en los trabajos de Bertillon, pues utilizaban como base probatoria una serie de medidas antropométricas, como pueden ser; la distancia entre los ojos, la simetría o la diferente anchura de determinadas partes del óvalo facial.

Desgraciadamente estos procedimientos adolecían de una gran falta de fiabilidad, por diferentes motivos, como la carencia de un criterio unificado, o la posibilidad más que común de error, al tomarse los datos de forma manual y con distintos instrumentos, arrojando así medidas que siendo generosos podrían calificarse de poco precisas.

A lo largo de la historia las dificultades de aplicar el método científico al reconocimiento facial, han supuesto en muchos casos que personas inocentes hayan sido declaradas culpables, y pagado por delitos no cometidos.

«Si hay algo peor que dejar libre a un culpable, sin duda es castigar al inocente»

Por lo tanto, actualmente el valor probatorio de esta técnica, al igual que sucede con la acústica forense es muy bajo y debe usarse en combinación con otras especialidades forenses más desarrolladas y de reconocida validez, como la dactiloscopia o el ADN.

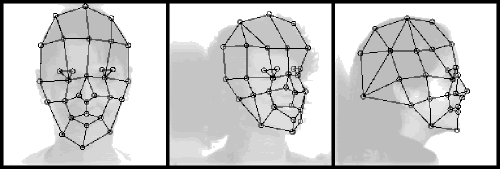

Aún así, en un futuro cercano esto podría cambiar, por ejemplo, a mediados de los sesenta, comenzó a funcionar el primer sistema automatizado de reconocimiento facial, este, localizaba distintos rasgos a partir de una fotografía o imagen en dos dimensiones (nariz, boca, ojos, orejas) calculando distancias y puntos de referencia, para después enfrentarlos contra una base de datos previa buscando coincidencias.

Más adelante, en la década de los 70, Goldstein, Harmon & Lesk utilizaron su propio método basado en 21 marcadores subjetivos, como el color del pelo o el grosor de los labios, sin embargo, aunque interesante, era como sus marcadores, demasiado subjetivo y a priori, inútil fuera del campo de la investigación.

Además de las evidentes carencias de estos primeros acercamientos, hay que señalar otros factores que afectan severamente a cualquier técnica o método de reconocimiento facial; El progresivo envejecimiento, el ángulo de toma de referencias, el rictus facial o la iluminación, suponen una serie de barreras que era preciso superar.

Tal vez el avance más espectacular en este campo, a partir de los ochenta, sea la aplicación de algoritmos matemáticos, concretamente algebra lineal, requiriendo menos de cien valores para cifrar correctamente una imagen facial tipo, y el estudio de patrones del iris como método de identificación.

En 1989 los Doctores Leonard Flom y Aran Safir con la ayuda de John Daugman aplicando una técnica estándar de álgebra lineal, lograron obtener y patentar en 1994 los primeros algoritmos válidos para reconocimiento del iris, que actualmente son la base de todos los sistemas basados en este método identificativo.

Sin embargo, el salto a la palestra de la opinión pública no llegaría hasta 2001, cuando, durante la Super Bowl de la NFL, se tomaron infinidad de imágenes de vigilancia, siendo comparadas con los archivos disponibles y obteniendo al menos 19 coincidencias válidas de personas con antecedentes.

Fases:

-

Detección: El sistema detecta que en la imagen se reconoce una cara o si se trata de un vídeo es capaz de realizar un seguimiento hasta obtener datos precisos.

- Alineación: Localiza y normaliza respecto a un patrón geométrico establecido y un formato de obtención de datos, los rasgos de interés de la cara.

- Características: Una vez procesada la imagen en el paso anterior, carga el sistema con la información necesaria para realizar las comparaciones precisas contra la base de datos.

-

Identificación: Compara el vector de características obtenidos con los vectores disponibles y muestra al operador aquellos con el porcentaje de similitudes más elevado.

En la actualidad existen dos enfoques diferenciados o escuelas que trabajan en este campo, por un lado aquellos que basan sus resultados en estudios geométricos del óvalo facial y por otro los que lo hacen sobre rasgos fotométricos (Iris). Sin embargo la situación ideal es la combinación de ambas, aunque esto implique una mayor dificultad técnica.

En la práctica policial, lo más deseable sería una base de datos unificada que contara y relacionara reconocimiento facial, dactiloscopia, ADN y acústica forense. Su eficacia, por ejemplo a nivel preventivo, aplicado en controles de entrada al territorio nacional, combinado con la documentación personal, estaría fuera de toda duda. Siendo en este momento viable técnicamente la existencia de un dispositivo único, capaz de realizar un reconocimiento inicial que discriminaría con una tasa de acierto cercana al 100% en escasos segundos.

Algoritmos utilizados:

-

LDA (Análisis de discriminación lineal): Utiliza una aproximación estadística para diferenciar las muestras conocidas de las que no lo son.

-

PCA (Análisis de componentes principales): Las imágenes obtenidas se normalizan en base a la alineación de la boca y los ojos del individuo.

-

FLD (Discriminante lineal de Fisher): Equivalente al LDA y con una efectividad superior al PCA, sobre todo en lo referente a cambios lumínicos y de expresión.

-

P2CA (Análisis de componentes parcial/principal): Evolución del PCA, en este caso los resultados se obtienen a partir de imágenes 3D del modelo, siendo 10 veces más eficaz que cualquier algoritmo anterior.

El uso de imágenes 3D de sujetos como base para su identificación biométrica aumenta exponencialmente el porcentaje de éxito, siendo en situación ideal del 100%

Para que esta disciplina alcance el reconocimiento legal apropiado y pueda valorarse como prueba de cargo ante un ente judicial, aparte de la garantía científica de los datos obtenidos, es preciso la creación de estándares que regulen tanto la obtención y almacenaje de esta clase de material, como las especificaciones y tolerancias de los dispositivos de medida.

Por suerte, en los últimos años se ha tenido en cuenta esta necesidad, formulándose distintos estándares para garantizar la fiabilidad del modelo de estudio.

-

NISTIR 6529 (1999): Regula un estándar sobre el formato para intercambio de datos biométricos.

-

ANSI X.9.84 (2001): define las condiciones de los sistemas biométricos para el sector de servicios financieros refiriéndose a la transmisión y almacenamiento seguro de información biométrica, así como a la seguridad del hardware asociado.

-

ANSI / INCITS 358 (2002): Se refiere a que el interfaz de programación de aplicación garantiza que los dispositivos y sistemas que cumplen este estándar son interoperables entre sí.

-

ANSI 378 (2004): Establece criterios para representar e intercambiar la información dactiloscópica mediante el uso de minucias. La finalidad de esta norma es que un sistema biométrico dactilar pueda realizar procesos de verificación de identidad e identificación, empleando información biométrica proveniente de otros sistemas que cumplan la misma.

-

ISO 19794-2 (2005): Estándar ISO Internacional similar al estadounidense ANSI 378.

El principal uso del reconocimiento facial a día de hoy, se refiere al control de acceso a áreas reservadas, ambientes controlados o material reservado, sin embargo, a nadie escapa, volviendo al ejemplo de la Super Bowl, su utilidad en el control de masas o la identificación de individuos potencialmente peligrosos en manifestaciones y espacios públicos, así como su eficacia en filtros fijos dispuestos por parte de las autoridades.

Tal vez, está tecnología, pueda ser vista por parte de algunos sectores como una intromisión a la privacidad del ciudadano o las libertades individuales, por ello, cualquier aplicación de estas técnicas tendría que venir necesariamente acompañada de una regulación legal que proteja ambas partes.

Algunas compañías privadas, cuyo negocio se basa en la obtención de información personal están ensayando con esta tecnología para incluirla en sus aplicaciones más populares, es el caso de Google, quien pretende dar un paso más en su app de reconocimiento de imagen y escritura Goggles, incorporando en ella el reconocimiento facial, de tal modo que tras escanear el rostro de una persona, nos dirigiría a su perfil personal en Google… Aterrador, ¿verdad?.

En cualquier caso, el futuro es prometedor, sin lugar a dudas los próximos años supondrán una nueva revolución en todos los ámbitos y con ella, nuevos e interesantes retos a superar.

Bibliografía:

- A. J. Goldstein, L. D. Harmon, and A. B. Lesk, «Identification of Human Faces,» Proc. IEEE, May 1971, Vol. 59, No. 5, 748-760.

- M. A. Turk and A. P. Pentland, «Face Recognition Using Eigenfaces,» Proc. IEEE, 1991, 586-591.

- S.Li, A.Jain, «Handbook of Face Recognition», Springer, 2004

- C. Conde, A. Serrano, I. Martín, E. Cabello, “Biometría facial en el Aeropuerto de Barajas” Universidad Rey Juan Carlos, 2007

- El reconocimiento facial desde el móvil, un nuevo peligro, El País, 2011

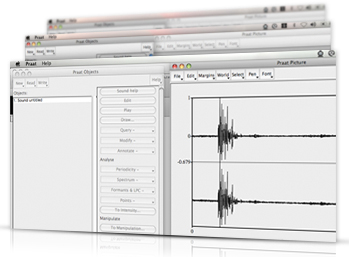

Reconocimiento biométrico de voz. Análisis Forense

Por Diego Guerrero - Informática Forense, Seguridad - 6 junio, 2011

Introducción

La ciencia forense abarca muy distintos campos, todos ellos necesarios para lograr sus fines, uno de sus objetivos es la identificación de individuos, bien para diferenciarlos inequívocamente de otros en un procedimiento judicial o, en el caso de fallecidos en circunstancias que impidan su identificación por los medios habituales.

Dentro de este ámbito, quizá la parte más conocida se refiera a la identificación biométrica; huellas digitales, palmares e incluso de otras partes del cuerpo, orejas, pies…

Dentro de este ámbito, quizá la parte más conocida se refiera a la identificación biométrica; huellas digitales, palmares e incluso de otras partes del cuerpo, orejas, pies…

Sin embargo, en este caso, vamos a referirnos a la voz como elemento diferenciador único, capaz de señalar sin ningún genero de dudas la identidad del emisor.

Situación legal

Los avances técnicos en el tratamiento de archivos de audio, permiten al investigador forense, emitir dictámenes periciales con un alto grado de fiabilidad y totalmente válidos en instancias judiciales como apoyo en el conjunto del material probatorio.

Y digo apoyo por que en ningún caso la acústica forense por si misma puede considerarse como prueba de cargo irrefutable en procedimiento judicial alguno, al menos no en el momento actual.

En todo caso, puede tenerse como un indicio de identidad que en unión con otros puede resultar definitorio, de cualquier modo, el ADN, la dactiloscopia y otras técnicas de antropometría forense se muestran concluyentes en la identificación de individuos.

Tal vez se pregunte el por qué de esta diferencia clave, las anteriores técnicas de identificación mencionadas se basan en un procedimiento científico perfectamente estandarizado, documentado y validado, este no es el caso, al menos actualmente de la acústica forense.

Bases de datos y sistemas de identificación fono acústica

Tanto el Cuerpo Nacional de Policía, como la Guardia Civil disponen de sendos bancos de voces; LOCUPOL y SAIVOX convenientemente regulados y dados de alta en la agencia de protección de datos, que contienen grabaciones (dubitados/indubitados) obtenidos en distintos casos y que suponen una base de datos de inestimable valor tanto para el análisis forense como para el esclarecimiento de distintos delitos.

LOCUPOL, nace como una base de datos, en la que referenciar una muestra poblacional representativa lo más amplia posible, en cuanto a sexo, edad, procedencia geográfica, características fonéticas…, que pueda servir de referencia para posteriores estudios.

LOCUPOL, nace como una base de datos, en la que referenciar una muestra poblacional representativa lo más amplia posible, en cuanto a sexo, edad, procedencia geográfica, características fonéticas…, que pueda servir de referencia para posteriores estudios.

SAIVOX ( Sistema Automático de Identificación por Voz) utiliza un método de trabajo y aplicación ligeramente diferente, tal vez más efectivo, se trata de una herramienta multipropósito, por un lado es una base de datos en similares condiciones que LOCUPOL, con el valor añadido de que esta preparada para que en el momento de la detención de un individuo, aparte de la toma de huellas y fotografías, se obtenga una muestra de voz que y se incorpore directamente al sistema.

Por otro, por si misma es capaz de efectuar comparaciones de muestras de voz contra su base de referencias, filtrando la búsqueda por distintos parámetros; edad, sexo o tipo delictivo entre otros.

Las ventajas son evidentes; al contrario del caso del perito forense, SAIVOX tiene un índice de aciertos muy superior, es capaz de analizar muchas más voces en el mismo tiempo y procesarlas independientemente de la lengua de origen, por citar algunas de las más destacables.

Medios Técnicos

Esta disciplina no habría alcanzado la importancia que tiene en este momento sin los avances técnicos de los últimos años y la mayor disponibilidad de equipos y software específico.

Los laboratorios forenses han pasado de la utilización de magnetófonos del tipo TASCAM 302 y estaciones de trabajo digitales KAY DSP 5500, aún en uso en muchos departamentos, a sistemas mucho más eficaces y eficientes, basados en computadores dotados de tarjetas de sonido profesionales y software adecuado.

Los laboratorios forenses han pasado de la utilización de magnetófonos del tipo TASCAM 302 y estaciones de trabajo digitales KAY DSP 5500, aún en uso en muchos departamentos, a sistemas mucho más eficaces y eficientes, basados en computadores dotados de tarjetas de sonido profesionales y software adecuado.

Podemos mencionar el programa de análisis acústico PRAAT, la suite BATBOX para la identificación biométrica de voces, el paquete WAVESURFER, T019, BIOSONIC FFT o algunos más conocidos por el público en general, como SOUND FORGE, LOGIC PRO e incluso el gratuito AUDACITY, perfectamente válido para muchas funciones.

Conclusión

El análisis biométrico de voz es una especialidad en pleno auge, que irá cobrando mayor importancia conforme se produzcan avances tecnológicos que aumenten su valor probatorio y su validez ante jueces y tribunales.

En este momento su único punto débil podría ser la carencia de un procedimiento científico estandarizado, que refuerce los resultados obtenidos, sin embargo, también en este campo se avanza a pasos agigantados.

Esteganografía. El arte de ocultar información

Por Diego Guerrero - Informática Forense, Seguridad - 5 junio, 2011

La Esteganografía es el arte o la habilidad de trasmitir información oculta en otros soportes, sin que sea visible para nadie, excepto para el emisor y el receptor.

Esta información aparte de camuflada puede ir cifrada, aumentando de esta manera el nivel de seguridad, por lo que la Esteganografía podría considerarse un accesorio del cifrado tradicional, usado desde la antigüedad para transmitir mensajes.

Plano Histórico

La Esteganografía no es algo nuevo, aunque pueda parecerlo, a lo largo de la historia se han usado los más diversos métodos para cifrar y ocultar mensajes.

Tal vez una de los métodos más conocidos sea la tinta invisible, ampliamente utilizada durante la Segunda Guerra Mundial, sistema que consistía en escribir con una solución de alto contenido en carbono, como el zumo de limón, el vinagre o la coca cola diluida, el mensaje deseado en un soporte existente sobre cualquier otro tema; revistas, libros, octavillas.

De tal manera que era necesario calentar el papel para poder ver correctamente el mensaje, este se ha demostrado como uno de los sistemas más económicos y sencillos de Esteganografía.

Sin embargo son cientos los métodos clásicos que se han empleado a través de los años, sustitución de letras, puntos marcados, rayas verticales/horizontales, aunque en estos casos tanto el emisor como el receptor debían conocer el código usado para poder escribir y leer el mensaje.

Como muestra actual, aunque muy rudimentaria, comentar la adopción por parte de ciertos colectivos de extrema derecha de la marca de ropa “LONSDALE”. Y, que tiene esto de particular, muy sencillo, dentro de este conocido logotipo se encuentran las iniciales del “NSDAP” Partido Nacional Socialista Obrero Aleman, o lo que es lo mismo el Partido Nazi.

Como muestra actual, aunque muy rudimentaria, comentar la adopción por parte de ciertos colectivos de extrema derecha de la marca de ropa “LONSDALE”. Y, que tiene esto de particular, muy sencillo, dentro de este conocido logotipo se encuentran las iniciales del “NSDAP” Partido Nacional Socialista Obrero Aleman, o lo que es lo mismo el Partido Nazi.

En Alemania esta totalmente prohibido el uso o exhibición de cualquier emblema, logotipo o insignia referente al nazismo y esta es una manera de burlar dicha prohibición, sin que los no iniciados conozcan la realidad del mensaje.

Nuevas Tecnologías

Con el auge de la informática de los últimos años la Esteganografía ha vivido una nueva revolución, posiblemente la más importante de su historia, pues las posibilidades que ofrecen los sistemas informáticos y de telecomunicación actuales son casi infinitas.

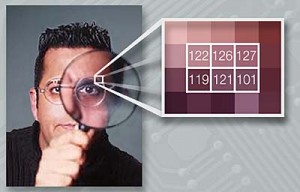

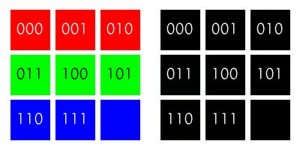

Realmente, el procedimiento básico para ocultar mensajes o información en otros archivos ya sean de video, audio, imagen es el mismo y consiste en “sustituir los bits menos significativos del mensaje original por otros que contienen el mensaje oculto.”

La diferencia con el archivo original es insignificante en tamaño e inapreciable para la vista o el oído humano.

La diferencia con el archivo original es insignificante en tamaño e inapreciable para la vista o el oído humano.

Posiblemente los archivos de imagen, dadas sus características son los tipos de archivo más usados para transmitir información camuflada.

Actualmente, con el auge de las comunicaciones, los programas de intercambio de archivos (P2P), el cloud computing, el correo-e y las comunicaciones de datos en general, las posibilidades y por tanto la cantidad de mensajes ocultos enviados y almacenados son inimaginables.

Existen infinidad de programas de uso libre que en pocos pasos permiten que cualquiera, aún sin grandes conocimientos pueda hacerlo.

Lo que viene

Las nuevas tecnologías avanzan vertiginosamente, por lo tanto los sistemas de ocultación de información también evolucionan de forma pareja, en poco tiempo, será posible no ya incluir mensajes o datos, sino archivos completos de cierto tamaño (imágenes, programas…) que irán camuflados perfectamente. Como ejemplo más común podemos mencionar los troyanos o el código malicioso, oculto en los más diversos archivos enviados y compartidos en la red.

La Telefonía VoIP es otro sistema a tener en cuenta, susceptible de ser usado como pantalla, pues, al amparo de una comunicación de Telefonía IP normal se podrá mantener simultáneamente otra oculta y al menos de momento, secreta.

Por no mencionar los sistemas de telefonía móvil y en definitiva, cualquier medio de comunicación digital.

Aplicación en servicios y sistemas de seguridad

A nadie se le escapa que este tema tiene una importancia capital para la seguridad, tal vez al más alto nivel, pues gracias a estos métodos es posible transmitir información de forma rápida, sencilla y sobre todo discreta, al abrigo de cualquier control por parte de agencias estatales de inteligencia.

A nadie se le escapa que este tema tiene una importancia capital para la seguridad, tal vez al más alto nivel, pues gracias a estos métodos es posible transmitir información de forma rápida, sencilla y sobre todo discreta, al abrigo de cualquier control por parte de agencias estatales de inteligencia.

La posibilidad de que gracias a la globalización y a las nuevas tecnologías, organizaciones criminales o terroristas puedan comunicarse sin ser detectadas es cuando menos preocupante.

Sin embargo lo que generaría más alarma social propiamente dicha, es la idea de que grupos delincuenciales se comuniquen de esta forma o refiriéndonos a otros delitos, como la pederastia, la posibilidad de que se intercambien imágenes con estos contenidos de manera casi indetectable, resulta espeluznante.

Prevención

La prevención y eliminación de contenidos ocultos es bastante complicada, requiriendo diversas herramientas y tiempo, lo que la hace casi imposible dada la enorme cantidad de información que circula libremente y que es susceptible de contener archivos o mensajes ocultos.

Tal vez el sistema más simple y posiblemente eficaz sería sustituir a su vez los bits menos significativos de los archivos, directamente por bits aleatorios, borrando de esta manera cualquier contenido “extra” existiera o no.

Consideraciones Finales

La Esteganografía en los últimos años y gracias al avance vertiginoso de las comunicaciones y la globalización de la información (internet) ha experimentado un desarrollo exponencial.

De cualquier modo, dadas sus posibilidades, requiere una especial atención por parte de las instituciones pertinentes, principalmente en el desarrollo de aplicaciones que permitan controlar su uso.

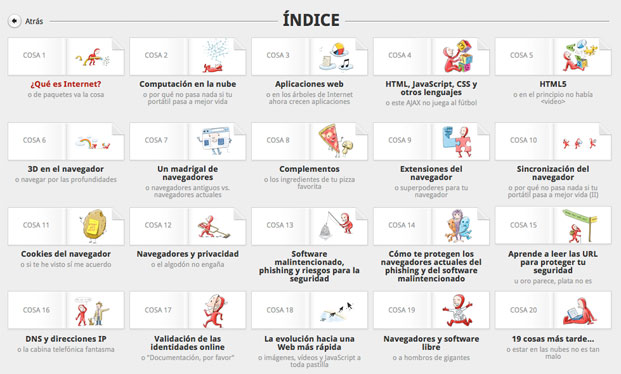

La curiosa guía sobre navegadores e Internet

Por Diego Guerrero - Seguridad - 3 junio, 2011

A finales del año pasado Google publicó un pequeña guía, en formato libro web ilustrado titulada «20 cosas que aprendí sobre navegadores e internet«, debido a su éxito, los chicos de Google, acaban de presentar una nueva versión, ahora disponible en 15 idiomas, entre ellos el Castellano y como guinda, han liberado el código. Una combinación de HTML5, CSS y JavaScript, para que cualquiera pueda experimentar con este nuevo formato propuesto de libro digital, que por sus características, se asemeja enormemente a uno tradicional, pero convenientemente adaptado al momento actual.

Quienes estén interesados pueden jugar con el código fuente y crear sus propios libros, esta posibilidad, seguramente atraerá a muchos, realmente tanto el formato como las distintas funciones que incorpora; Lectura offline, efecto luces apagadas, compartir en redes sociales, memoria de página… Hacen de él una herramienta práctica, de sencillo manejo y extremadamente útil.

En cuanto al contenido, estamos ante una guía básica, ilustrada por Christoph Niemann sobre algunas de las características más importantes referidas a los navegadores y a Internet, en ella, a través de sencillos conceptos y explicaciones aptas para cualquier perfil de usuario, el lector podrá comprender en pocos minutos algunas de las capacidades más habituales de cualquier web browser; HTML5, DNS, Cookies, extensiones, privacidad, computación en la nube…. hasta un total de 20.

La integridad de los navegadores web es actualmente uno de los dolores de cabeza de los desarrolladores, constantemente se descubren nuevos agujeros de seguridad, mediante los que un usuario malintencionado puede obtener datos personales e incluso usurpar la identidad de los afectados, con el riesgo que esto supone.

A lo largo de tres de sus capítulos; Software malintencionado, phishing y riesgos de seguridad, Como te protegen los navegadores actuales del phishing y del software malintencionado y Aprende a leer las URL para proteger tu seguridad. El lector adquirirá las destrezas y nociones básicas para evitar cualquier percance.

Por último mencionar que la versión original, obtuvo la Nominación de Honor Especial en la en la 15ava Edición de los Premios Anuales Webby en las categorías de Educación, Mejor Diseño Visual y Mejores Prácticas. Para aprender más acerca de los detalles técnicos tras las mejores funcionalidades del libro, podéis leer este post en el Google Code Blog.

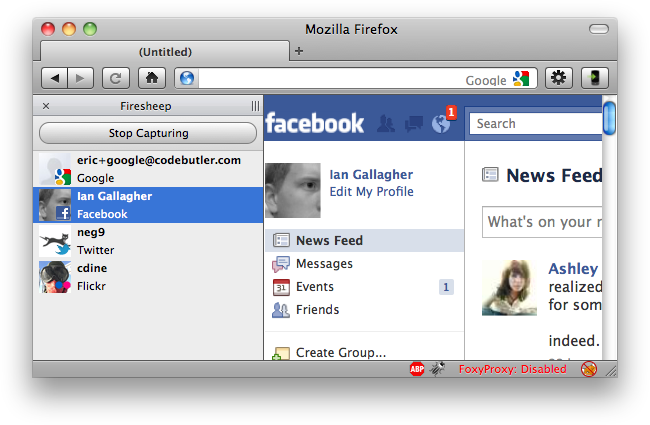

Secuestro de sesiones en redes WIFI Públicas

Por Diego Guerrero - Seguridad - 30 mayo, 2011

Actualmente, más aún con la proliferación de smartphones y dispositivos móviles, preparados para acceder a Internet a través de redes inalámbricas, están proliferando las zonas con WIFI gratuito, libre, o con facilidades de acceso para múltipes usuarios, hablamos de aeropuertos, universidades, cafeterías, hospitales, hoteles, centros públicos… en definitiva, cualquier lugar donde el acceso tenga medidas de seguridad limitadas o inexistentes y desde el que se conecte una colectividad de usuarios.

Siempre han existido procedimientos, para que un usuario avanzado y malintencionado pudiera espiar los datos que se envían mediante estos métodos de acceso vulnerables, sin embargo, es ahora cuando el riesgo es más elevado, con la aparición de Firesheep.

Firesheep es un extensión del navegador Firefox, funcional tanto en Windows como en Mac OS X, que permite a su usuario monitorizar el tráfico de la red wifi a la que se encuentra conectado, concretamente a la busca y captura de inicios de sesión, almacenando y mostrando al usuario de Firesheep, el nombre y contraseña obtenidos.

Afecta únicamente a aquellos inicios de sesión, realizados mediante paginas web no seguras, es decir, aquellas cuya dirección empieza por Http:// , esto significa, que cualquier acceso a las distintas redes sociales, servicios de correo gratuitos, windows live, foros, o cualesquiera otro tipo de servicios, que no accedan mediante protocolos de red segura, del tipo Https:// o SSL, son vulnerables a esta herramienta.

Firesheep, como se puede ver en la imagen, se presenta como una barra lateral en vuestro navegador, una vez iniciada la captura de datos, irá mostrando cualquier información de acceso obtenida, información que, en pocos minutos, de forma inmediata, el usuario de Firesheep podrá emplear a su vez, suplantándo su identidad.

Su funcionamiento es muy simple, básicamente aprovecha una vulnerabilidad, presente en la mayoría se sitios web, es muy sencillo, muchos sites utilizan cierto grado de encriptación para el envío de sus nombres de usuario y contraseñas, sin embargo, igualmente, pocos encriptan los datos contenidos en las llamadas cookies, que, en este caso, se almacenan en su ordenador, para mantenerle conectado a su sesión, durante el tiempo en que se encuentre en el servidor.

En la práctica, Firesheep, captura las cookies de los usuarios de la red wifi, relativas a los inicios de sesión en sitios web predefinidos como; Gmail, Facebook, Twitter, Msn…etc, el procedimiento es conocido como «sidejacking«, posteriormente, muestra la cookies obtenidas al usuario malintencionado, permitiéndole suplantar la identidad del afectado, facilitándole de esta manera el acceso e inicio de sesión, en cualquier sitio web al que se haya conectado la víctima, mediante nombre y contraseña, que no este protegido por SSL o conexión segura HTTPS://

Como protegerse

- Evite acceder a sus perfiles de usuario cuando navegue a través de redes públicas

- Si usa Firefox, instale el complemento HTTPS Everywhere

- Si usa Google Chrome, instale KB SSL Enforcer

Ojo! Estos complementos, únicamente, a la hora de conectarse a su cuenta de, por ejemplo Gmail, si el proveedor del servicio permite el acceso mediante conexión segura, forzarán que así sea, evitando que programas como Firesheep se hagan con sus datos.

Sin embargo, existen muchos sitios web, la mayoría de las redes sociales, sin ir más lejos, que no permiten el acceso mediante conexión segura, por lo que, aunque los instale, seguirá siendo vulnerable.

Es imprescindible que los responsables de los sitios web afectados por esta vulnerabilidad, se conciencen cuanto antes del riesgo existente, modificando sus sistemas de acceso, haciéndolos más seguros, protegiendo de este modo la información personal de sus usuarios.

De que le sirve, una configuración de privacidad apropiada y múltiples opciones de personalización para proteger su intimidad, si, con una herramienta como Firesheep, cualquier usuario sin grandes conocimientos, puede lograr los datos. para acceder y tomar el control de su cuenta.

Página web del autor de Firesheep, pulsa aquí para verla.

Alerta Phishing

Por Diego Guerrero - Seguridad - 30 mayo, 2011

Ultimamente, uno de los fraudes más comunes que podemos ver, consiste en la recepción de mensajes de correo falsos de diversas entidades bancarias, de las que, usted puede o no ser cliente, donde se le solicita por distintos motivos que facilite sus datos, asi como que introduzca su código PIN.

Ultimamente, uno de los fraudes más comunes que podemos ver, consiste en la recepción de mensajes de correo falsos de diversas entidades bancarias, de las que, usted puede o no ser cliente, donde se le solicita por distintos motivos que facilite sus datos, asi como que introduzca su código PIN.

Características:

- Copia exacta de páginas bancarias oficiales

- Solicitud de introducir datos personales

- Petición de código PIN

Resultan especialmente peligrosas, pues para esto utilizan reproducciones casí perfectas de las páginas bancarias originales así como de los e-mail, para conseguir sus objetivos.

Recuerde:

Su entidad bancaria en ningún caso le solicitará claves de acceso por correo electrónico ni por ningún otro medio, lo mismo ocurre en relación a empresas de envío de dinero, tipo Paypal, Google Checkout o cualquier otra en la que sean necesarios datos personales y bancarios para operar.