Archivo categoría Internet

Decálogo de Seguridad en la Red

Por Diego Guerrero - Internet, Seguridad - 1 septiembre, 2013

No dejan de surgir continuamente en los distintos medios de comunicación noticias referentes a grandes ataques supuestamente perpetrados por Piratas Informáticos, con la finalidad de vulnerar sistemas, obtener datos confidenciales o perjudicar el correcto funcionamiento de distintos servicios; Visa, Skype, Google…etc, en realidad, la impresión que en muchos casos se percibe es la de vulnerabilidad, caos e inseguridad en la red de redes.

No dejan de surgir continuamente en los distintos medios de comunicación noticias referentes a grandes ataques supuestamente perpetrados por Piratas Informáticos, con la finalidad de vulnerar sistemas, obtener datos confidenciales o perjudicar el correcto funcionamiento de distintos servicios; Visa, Skype, Google…etc, en realidad, la impresión que en muchos casos se percibe es la de vulnerabilidad, caos e inseguridad en la red de redes.

Efectivamente, en Internet podría decirse de forma genérica que «todo» vale, sin embargo, en el ámbito doméstico, la situación es completamente diferente, el usuario no debe desaprovechar el inmenso potencial de la red por temor a verse comprometido, únicamente debe ser consciente de los riesgos y conocer algunas sencillas medidas que le permitan navegar con un grado de seguridad elevado.

Por ello, en distintas entregas, comenzando desde lo esencial, trataremos todo lo referente a mejorar la seguridad mientras surcamos la red o hacemos uso de servicios Web 2.0

Vamos al tema:

Empezaremos comentando las tres medidas básicas para evitar en la medida de lo posible intrusiones en nuestros ordenadores y dispositivos móviles, que aún pudiendo resultar evidentes, se puede asegurar que en la mayoría de los casos esta es la puerta de entrada a todo tipo de programas maliciosos.

- Es preciso tener instalado un Sistema Operativo actual y asimismo tenerlo actualizado, lo mismo sirve para dispositivos móviles.

- Disponer de un Antivirus instalado, activado y actualizado

- Tener un Cortafuegos de confianza y actualizado

Actualmente el sistema operativo de referencia sería Windows 7 en lo que ha sistemas PC se refiere, Mountain Lion en Mac y cualquier distribución confiable en Linux como Ubuntu.

Además de estos programas, en la mayoría de los hogares resulta de gran utilidad disponer de un software de Control Parental, que permita proteger y supervisar la actividad de los menores en la red y durante su uso del computador.

Windows 7, dispone de un programa de Control Parental integrado bastante eficaz y de sencillo manejo; Windows Live Protección Infantil

Además existen otros programas de control parental igualmente útiles y de libre distribución muy recomendables como; K9 Web Protection, Qustodio o Naomi

¿Por qué es preciso tener un Sistema Operativo actualizado?

La respuesta es sencilla, los SO son programas muy complejos, en los que habitualmente se encuentran pequeños fallos de programación (vulnerabilidades), que son aprovechados por personas malintencionadas en su beneficio, por ejemplo para «colar» un programa malicioso (Troyano) que les permita obtener información o bien hacerse con el control del sistema sin que el usuario lo sepa.

Las distintas compañias que se dedican a su creación y comercialización, como en el caso Microsoft con su sistema Windows, conscientes del problema, trabajan de fomar continuada, ofreciendo pequeñas actualizaciones que corrigen estos fallos conforme se van conociendo, por eso es importante mantener el sistema actualizado y abandonar versiones obsoletas cuando los fabricantes dejan de dar soporte, como ha ocurrido recientemente con Windows XP.

En la práctica la solución es tan sencilla como marcar la casilla «Actualizar automaticamente» dentro del Panel de control de Windows, de este modo será el propio sistema el que comprobará periodicamente si existe alguna actualización y si la hubiera, la descargará e instalará sin intervención del usuario. Rápido y sencillo.

¿Y los navegadores?

Lo mismo puede aplicarse al programa que utilizamos para surcar internet, conocido como navegador, sea Internet Explorer, Firefox, Chrome (este último considerado actualmente como el más seguro) o cualquier otro, estos programas pueden complementarse además con distintos «addons» por ejemplo en el caso de Firefox, el WOT o el NoScript, que permiten comprobar la fiabilidad de una página e impedir la ejecución de código javascript sin conocimiento del usuario respectivamente. (Existen versiones similares para todos los navegadores actuales)

¿Es realmente necesario un antivirus, cual es su función?

Si, es absolutamente necesario, de hecho es el complemento imprescindible de cualquier sistema operativo, si bien es cierto que la incidencia de virus sobre sistemas Apple o Linux es inferior, principalmente por cuota de mercado.

La función de un antivirus es detectar cualquier tipo de programa o código indeseado que se encuentre en el ordenador, en dispositivos de memoria que se conecten o en archivos recibidos mediante Internet, incluyendo el correo electrónico.

Actualmente la principal amenaza o mejor dicho, la principal fuente de «contaminación» es a través de Internet, continuamente recibimos correos, archivos, descargamos programas y navegamos por la red, en la mayoría de los casos sin las debidas precauciones.

Esta situación nos lleva a sufrir un bombardeo continuado de programas maliciosos, virus y troyanos cuya única misión es bien provocar diversos daños en nuestros archivos, espiar nuestras actividades, tomar el control de nuestro computador o las tres cosas juntas….

Aunque existen distintas soluciones integrales de pago, podemos encontrar de forma gratuita antivirus que, incluso en sus versiones free, poco o nada tienen que envidiarles, como por ejemplo; Avira, AVG, Avast o NOD32.

Existen igualmente versiones para terminales móviles, por ejemplo AVG para Android

¿Necesito un Cortafuegos?

Un cortafuegos es en realidad un programa bastante simple cuya única e importantísima función es controlar las conexiones entrantes y salientes de nuestro ordenador, de tal modo que siempre que detecte la solicitud de una conexión dudosa o no autorizada pedirá la autorización del usuario previamente.

Exacto, su utilidad es capital si hemos sido infectados por un Troyano, puesto que cuando este intente enviar datos o activarse remotamente, nuestro cortafuegos nos informará de una conexión de datos no autorizada, permitiéndonos eliminarla.

¿Cómo logran controlar nuestro ordenador?

¿Cómo logran controlar nuestro ordenador?

Si no hemos adoptado las medidas de seguridad pertinentes y aplicado la máxima de seguridad conocida como «sentido común» lo más probable es que mediante un correo electrónico que nos invita a abrir algún archivo adjunto o junto a cualquier programa que nos hayamos descargado de dudosas fuentes, como es el caso de los obtenidos mediante P2P (Emule) se haya instalado un «invitado» que resultará invisible para nosotros.

Este puede ser un virus, cuya función tradicional es alterar y producir daños en nuestros archivos o bien un programa tipo Troyano, cuya función principal es controlar el ordenador huesped, de tal modo que una tercera persona, pueda acceder a todos los datos que contiene, registrar su actividad, activar servicios como la webcam o utilizarlo como puente para actividades delictivas (Redes Zombie).

Existen miles de troyanos diferentes, tantos como podamos imagninar y seguramente más aún. Obtenerlos no es nada complejo, utilizando alguno de los principales buscadores podremos localizar infinidad de paquetes «Todo en uno» con lo necesario para llevar a cabo una infección, con fines de investigación y en nuestro propio ordenador claro…

El manejo de los mismos es realmente sencillo, cualquiera con un conocimiento informático a nivel de usuario podría hacerlo y de hecho así es en la mayoría de los casos que saltan a los medios de comunicación, personas con conocimientos medios que incluso nada tienen que ver profesionalmente con la informática que en su tiempo libre se han interesado por estos programas y han hecho un uso indebido de sus posibilidades.

Recordemos que con la última reforma del código penal, se castiga el mero acceso sin autorización a cualesquiera datos o programas contenidos en un sistema informático.

¿Qué hay de las redes WiFi?

Actualmente el acceso a Internet mediante Banda Ancha (ADSL) según el Instituto Nacional de Estadística, en el ámbito doméstico ronda el 83% de los abonados y casi la totalidad de los mismos lo hacen mediante redes inalámbricas (WiFi).

El formato habitual consiste en un equipo conocido como «Router» que nos proporciona la compañía telefónica escogida, este nos servirá para acceder a Internet utilizando para ello un nombre y clave único que distingue nuestra «WiFi» de las demás que se encuentren en el entorno.

Nos encontramos con al menos dos problemas fundamentales:

En primer lugar, se hace necesario cambiar inmediatamente tanto el nombre de la red wifi (SSID) como la contraseña y utilizar como protocolo de seguridad al menos el conocido como WPA-PSK , así como una clave de paso alfanumérica compleja.

Listado de cifrado por orden de menor a mayor eficacia:

- WEP (no recomendada)

- WPA

- WPA-PSK

- WPA2-PSK

En internet existen listados filtrados de los nombres de red y claves wifi por defecto de infinidad de modelos de router, que permiten a cualquier usuario avispado aprovecharse de la situación

Otra medida interesante consistiría en no publicar el nombre de nuestra red, de tal modo que cuando un tercero dentro de nuestro radio de acción intentara ver que redes están disponibles la nuestra no aparecería, asimismo se puede utilizar otras técnicas más avanzadas como el filtrado MAC, donde se introduciría la identificación única de nuestro ordenador o dispositivo móvil en el router con la finalidad de que este solo permitiera la conexión desde ese equipo concreto, las posibilidades son muchas y su explicación detallada excedería de la finalidad de este pequeño artículo.

Medidas básicas:

- Modificar la clave de acceso al router

- Cambiar la clave y contraseña de acceso a nuestra red wifi por otras más robustas

- No publicar el nombre de nuestra red wifi

¿Es posible vulnerar una red WiFi?

Si, efectivamente, no solo es posible sino que se trata de un procedimiento relativamente sencillo. Actualmente existen distintos programas e incluso sistemas operativos customizados específicamente para esta función como por ejemplo los conocidos WifiWay o WifiSlax, así como algunos en versión para móvil, como PullWiFi o ReVela para Android.

Cuanto mayor sea la seguridad de nuestra red WiFi, más difícil resultará vulnerarla, por lo que llegado un punto, «no merecerá la pena» hacerlo, en cualquier caso hablamos siempre del ámbito doméstico, en entornos profesionales existen otras muchas soluciones para evitar estos problemas, si bien es cierto que «la seguridad total no existe» por lo que en este caso, un usuario avanzado, con tiempo y los debidos conocimientos podría estar en disposición de vulnerar cualquier sistema.

Prueba de ello es que al más alto nivel, determinados sistemas, por seguridad, aparte de estar situados en recintos protegidos y con acceso muy restringido, no se encuentran conectados a la red en ningún caso, como puede ser los generadores de certificados electrónicos.

Conclusión

Como se ha podido ver, observando unas mínimas medidas de seguridad y con las precauciones adecuadas, navegar y disfrutar de la red de redes no tiene por qué suponer ningún problema, en realidad, ha quedado patente que es el propio usuario su peor enemigo, recuerde «la seguridad total no existe» sin embargo, en su mano está disfrutar de una experiencia sin percances para usted y los suyos.

Aprovéchela!!!

Universidad de Zaragoza. Delitos Tecnológicos

Por Diego Guerrero - Internet, Redes Sociales, Seguridad, Varios - 24 junio, 2012

Este próximo mes, entre los días 2 y 4 de Julio, participaré como ponente en uno de los Cursos de Verano organizados por la Universidad de Zaragoza, concretamente en el titulado «Los Delitos Tecnológicos»

El tema de la ponencia que me corresponde presentar es «Grooming: Protección del menor en la red»

Una de las mayores preocupaciones en cuanto a la seguridad en Internet es la facilidad con la que personas malintencionadas pueden acceder a menores de edad y embaucarlos para obtener de ellos información, fotografías comprometidas o en el peor de los casos, conseguir una cita en persona, que puede derivar en una situación como mínimo muy desagradable.

La charla, tras una pequeña introducción, versará sobre ¿Qué es el Grooming?, ¿Cómo identificar si un menor esta siendo víctima?, La forma correcta de reaccionar y enfrentarse al problema, así como la manera más segura de que un menor se desenvuelva en Internet y las Redes Sociales, métodos de supervisión, consejos de seguridad y temas relacionados.

La intención es que tras unas pinceladas, se convierta en una charla participativa, donde unos y otros puedan plantear sus inquietudes y puntos de vista sobre la materia.

Es posible inscribirse en el curso en el sitio web de la Universidad de Zaragoza – Cursos de Verano o directamente pulsando aquí.

Este curso contará con destacados ponentes y especialistas en la materia que tratarán de abarcar de forma introductoria la problemática en lo referente a la seguridad en Internet desde el punto de vista delincuenciaL, teniendo en cuenta las últimas modificaciones del vigente Código Penal en lo relacionado con la delincuencia mediante el uso de nuevas tecnologías.

Este curso contará con destacados ponentes y especialistas en la materia que tratarán de abarcar de forma introductoria la problemática en lo referente a la seguridad en Internet desde el punto de vista delincuenciaL, teniendo en cuenta las últimas modificaciones del vigente Código Penal en lo relacionado con la delincuencia mediante el uso de nuevas tecnologías.

Si os interesa profundizar en algún tema en concreto en lo referente al Grooming, estaré encantado de recibir vuestras sugerencias. Podéis hacérmelas llegar utilizando el formulario presente en la pestaña «Contacto» o simplemente dejando un comentario en esta entrada.

Aquí os dejo el programa completo, así como las materias y ponentes.

Los Delitos Tecnológicos. 2 a 4 de julio Universidad de Zaragoza

Protección de datos en el país de Oz

Por Diego Guerrero - Internet, Seguridad - 16 agosto, 2011

Este mes viene calentito, será la vida, será el calor, o este país de pandereta que algunos conocen como España, ya saben, aquel donde hubo un tiempo en el que no se ponía el sol o eso dicen.

No sé si se han puesto de acuerdo, se trata de una conspiración judeo-masónica o simplemente algunos tienen ganas de tocar los… a base de bien, con la que está cayendo.

El caso, por empezar a entrar en materia viene de atrás, con aquello de la protección de datos y el “derecho” al olvido digital, que en Españistan se formuló con la Ley 15/99 de Protección de Datos de Carácter Personal… agárrense los machos que vienen curvas.

El caso, por empezar a entrar en materia viene de atrás, con aquello de la protección de datos y el “derecho” al olvido digital, que en Españistan se formuló con la Ley 15/99 de Protección de Datos de Carácter Personal… agárrense los machos que vienen curvas.

Uno que ya es perro viejo, y en esto de internet, no nos engañemos, con cinco años de experiencia casi estás para el arrastre, decía, cree saber de qué va el paño, o al menos por donde le da el aire.

Pues no, siempre hay uno que viene y lo jode, como dice sabiamente el refranero, a estas alturas de la película, Internet es un pañuelo y la posibilidad de dar con algo que te cambie el careto remota, muy remota…o no?

Mis datos son míos y de nadie más, al menos eso creía, inocente de mí, de acuerdo, todos estamos fichados, en mayor o menor medida, pero, convendremos en que salvando la información que posee y “divulga” oficialmente papa estado, uno mismo es el responsable de que aparezcan fotos suyas haciendo el panoli por todo el ciberespacio.

Lo que no puede ser es que Antonio mi amigo economista (un saludo tío), que tiene una cuenta chachi piruli en el caralibro, se queje de que las fotos de su última juerga nocturna en el lupanar de turno, acaben en el despacho de su jefe de departamento.

Sobre todo, si el mismo no ha sido capaz de tener los dos dedos de frente necesarios para no compartir esa información tan relevante, o al menos configurar correctamente la privacidad de su cuenta.

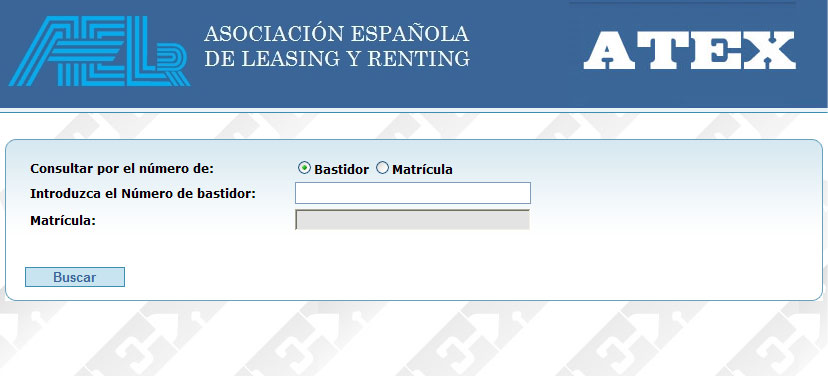

Pero esto, esto es otra cosa, que os parecería si con unos pocos clic, pudiéramos ver el número de bastidor de un coche, el propietario actual, más información completa del seguro. Imposible… seguro?

Legal, no sé, ateniéndonos a la legislación vigente de ninguna manera, pero posible, si, por supuesto. Veamos cómo.

Nada más sencillo que visitar el sitio web de la Asociación Española de Leasing y Renting e introducir la matrícula que os parezca, veras que risas.

Que cara se te ha quedado, pues bien, aún hay más. Ahora entra en CARFAX España y completa el formulario con el bastidor obtenido en la web anterior, voilá, ya tienes el número de propietarios de un vehículo y en muchos casos información complementaria, que a nadie debería importar.

Estos últimos, de la lectura de su página web se deduce que ya tienen kilómetros a sus espaldas, han sido mucho más delicados, caminando hábilmente en el filo de la navaja, lo que seguramente les salvaguarda de la preceptiva sanción.

Tras el inevitable shock, poco queda por hacer, nada de eso… aquí os dejo el sitio web de la Agencia Española de Protección de Datos y el formulario de denuncia, para que les den… donde duele, en el bolsillo.

Tras el inevitable shock, poco queda por hacer, nada de eso… aquí os dejo el sitio web de la Agencia Española de Protección de Datos y el formulario de denuncia, para que les den… donde duele, en el bolsillo.

Y… ¿A qué huelen las nubes?

Por Diego Guerrero - Internet - 8 agosto, 2011

A chamusquina, sin ninguna duda, seguramente a raíz de mis tendencias neuróticas, suelo desconfiar de cualquier producto milagroso que el iluminado de turno pretenda meterme por los ojos, las orejas y….cualquier sentido a su alcance.

Uno es desconfiado por naturaleza, ya lo dice mi madre, pero, por algo será y por suerte o por desgracia, modestia aparte, no suelo andar muy desencaminado, en lo que a gurús, chamanes y jetas varios se refiere.

La diferencia es que los tiempos cambian y los abusones del cole, en lugar de llamarse Antonio, Juanito o Perico de los palotes, con el auge de las nuevas tecnologías, la sociedad de la información, el social media, la web 2.0 y demás eufemismos fashion de la muerte, se han transformado en los nuevos reyes del mambo; Google, Amazon, Microsoft, Apple…

La diferencia es que los tiempos cambian y los abusones del cole, en lugar de llamarse Antonio, Juanito o Perico de los palotes, con el auge de las nuevas tecnologías, la sociedad de la información, el social media, la web 2.0 y demás eufemismos fashion de la muerte, se han transformado en los nuevos reyes del mambo; Google, Amazon, Microsoft, Apple…

Estos y otros tantos que no menciono, podríamos tirarnos horas…, son los auténticos amos del cotarro, que controlan o pretenden hacerlo, con la venia del gobierno de turno por cierto. Todo lo que vemos, hacemos y dejamos de hacer con nuestras humildes maquinitas…

Sin embargo existen un lugar, tal vez una pequeña aldea, que sigue resistiendo al invasor, correcto, hablo de MI disco duro, el de mi ordenador, si, justo ese, el que tengo delante.

Quizá si alguien se digna a leer esto se pregunte, pero, a este tipo que le han dado hoy… yo también quiero. Y ¿De qué narices está hablando?

Tal vez, simplemente llega un momento en que uno dice basta,. Oye, que pretendan tomarme por tonto vale, y que yo me deje por que me conviene. De acuerdo. Pero de tonto, ni un pelo.

Llevan mucho tiempo insistiendo, que si la nube por aquí, que si la nube por allá, que si el “Cloud Computing” que suena mejor y mola más… a al alguno directamente se le hace la boca agua… con tanta zarandaja.

Pero, de que va esto, donde está la revolución, venga hombre, de verdad alguien se lo cree, si en la práctica y salvando las distancias, pretenden que volvamos a trabajar con terminales tontos, tal cual hace 20 años… TOC TOC, alguien recuerda por que se abandono ese sistema….

De momento la cosa va pasito a pasito, lento pero seguro, están en proceso de “crear una necesidad”, de hecho, determinados programas y aplicaciones ya son compatibles con el trabajo en la nube, es más, los próximos sistemas operativos de los principales fabricantes vendrán preparados al 100% para ello.

Y todo ¿Para qué?, para que después de venderte y por supuesto COBRARTE todas las bondades y maravillas del asunto, te encuentres un día con que una tormenta eléctrica ha afectado a los servidores de la nube de Amazon, y te has quedado tu, tu web o tu empresa fuera de servicio durante horas y horas…

Y todo ¿Para qué?, para que después de venderte y por supuesto COBRARTE todas las bondades y maravillas del asunto, te encuentres un día con que una tormenta eléctrica ha afectado a los servidores de la nube de Amazon, y te has quedado tu, tu web o tu empresa fuera de servicio durante horas y horas…

Que se lo pregunten a Paypal, Meneame, Filmin o a los más de mil servicios y sitios web en toda Europa que llevan a oscuras desde el domingo a las 20:00…

Visto lo visto va a ser que no, no me van a convencer, seguiré con mis discos duros de «toda la vida», donde tengo mis programas y mis datos a buen recaudo.

Si, MIS DATOS y con ellos mi independencia, por que, si los vuelco en la nube… seguirán siendo míos y a salvo de terceros, quien me lo garantiza. ¿Podré disponer de ellos como, cuando y donde quiera?, me lo tengo que creer, a las pruebas me remito, escéptico que es uno.

La nube como apoyo o complemento, de acuerdo, aceptamos barco. Pero, depender de ella completamente…naranjas de la china.

Palabrita del niño Jesús!!!

P2P, Intercambio de archivos en la red

Por Diego Guerrero - Internet - 20 junio, 2011

El intercambio de archivos entre usuarios de la red, a través del correo-e, servicios de descarga de archivos “FTP”, servidores de noticias “BBS”, mensajería instantánea “Messenger” y derivados no es nada nuevo, sin embargo, desde hace relativamente poco tiempo existen otras formas mucho más eficientes que las anteriores para compartir información.

Estas no son otras, que los servicios “Peer to Peer” más conocidos como “P2P” o “Redes de Intercambio de Archivos entre Iguales”, que ofrecen innumerables ventajas sobre cualquier método anterior.

Consideraciones Generales

Este método de intercambio de archivos, se basa en la comunicación en dos sentidos, de tal forma, que a la vez que el usuario está descargando un archivo, pone a disposición de terceros los suyos propios.

El sistema permite que la información viaje a gran velocidad y que se puedan compartir una gran cantidad de datos sin que estén en un único ordenador “servidor”, del que dependan todos los usuarios, esta forma descentralizada de compartir datos, permite que tanto el espacio como el ancho de banda necesarios se reparta entre todos los usuarios de la red, aumentando proporcionalmente al número de usuarios simultáneos, tanto la velocidad como la disponibilidad de un mismo archivo.

El sistema permite que la información viaje a gran velocidad y que se puedan compartir una gran cantidad de datos sin que estén en un único ordenador “servidor”, del que dependan todos los usuarios, esta forma descentralizada de compartir datos, permite que tanto el espacio como el ancho de banda necesarios se reparta entre todos los usuarios de la red, aumentando proporcionalmente al número de usuarios simultáneos, tanto la velocidad como la disponibilidad de un mismo archivo.

Estas redes, se basan en un pequeño programa “cliente” que se instala en el ordenador del usuario, a través del cual se asocia a la red, pudiéndose definir los parámetros de uso “preferencias”, velocidad de conexión, ancho de banda, carpetas compartidas…etc, que a su vez serán las que se compartan con el resto de usuarios.

También son necesarios servidores que reúnan la información sobre los archivos disponibles “indexándola” poniéndola así a disposición del resto de usuarios, facilitando las búsquedas, si bien no es imprescindible un número determinado de ellos, pudiendo incluso el cliente funcionar como servidor.

Programas más difundidos

Podríamos decir que uno de los programas precursores de esta modalidad de intercambio de archivos fue NAPSTER, que en el año 2000 irrumpió en la escena de forma arrolladora, haciéndose enormemente popular en muy poco tiempo.

Desde entonces son decenas los programas que han surgido, compartiendo la misma filosofía de uso, aunque añadiendo nuevas formas de búsqueda e intercambio.

Actualmente son dos los sistemas más populares, por un lado el tipo “clásico”:

Programas que funcionan a través del concepto básico mencionado, de red descentralizada, donde los clientes son a la vez servidores, aumentando la disponibilidad y por tanto la velocidad de descarga, dado el elevado número de fuentes disponibles.

Estos clientes llevan un buscador integrado que les permite lanzar una consulta a la red, obteniendo como respuesta, la disponibilidad del archivo requerido, número de fuentes, tamaño, comentarios del mismo y otros detalles.

Clientes más difundidos:

- Emule

- Ares

- Kazaa

- Lphant

Por otro lado tenemos una variedad de clientes que no disponen de buscador integrado, sino que necesitan para funcionar que el usuario proporcione un e-link “enlace”, que indique al programa donde debe buscar y que archivo exactamente es el que debe enlazar.

Estos sistemas P2P trabajan sobre una solución intermedia, aunque su fundamento sigue siendo una serie de nodos que actúan como cliente/servidor de forma simultanea, en algunos aspectos se asemeja más a un servidor de archivos “FTP” que a una red P2P clásica.

Tal vez la diferencia fundamental entre ambos sistemas sea la velocidad, siendo en estos últimos mucho más elevada y constante que en los tradicionales, esto se debe a que el cliente, de forma automática, como condición para su descarga, comparte las partes de archivos que va completando con otros peticionarios del mismo archivo.

Clientes más difundidos:

- BitTorrent

- Pando

- Azureus

- LimeWire

El Futuro del P2P

Es difícil que a corto plazo vivamos otra revolución como la que significaron programas como NAPSTER y EDONKEY, sin embargo estamos ante un prometedor horizonte, donde se mejorará de forma sustancial, tanto la velocidad como la disponibilidad.

Tal vez la reciente aparición de servicios de gestión y distribución pública de archivos en la red, como DROPBOX y la evolución actual del almacenaje de datos y programas hacía la nube (Cloud computing), puedan dar lugar a nuevos servicios, basados en este sistema. Mientras tanto, podemos valorar algunas opciones.

Tal vez la reciente aparición de servicios de gestión y distribución pública de archivos en la red, como DROPBOX y la evolución actual del almacenaje de datos y programas hacía la nube (Cloud computing), puedan dar lugar a nuevos servicios, basados en este sistema. Mientras tanto, podemos valorar algunas opciones.

P4P

Su principal novedad es que la propia operadora, proveedora del servicio, favorecería el intercambio de archivos entre sus propios clientes, dándoles preferencia sobre otros peticionarios.

El cliente siempre elegirá las fuentes a las que menos tiempo le cueste llegar y con las que disponga de mayor ancho de banda, resultando de esto un aumento de velocidad de hasta el 300% de media sobre las actuales P2P.

OMEMO

Omemo rompe con el concepto habitual de las redes P2P, siendo tal vez más parecido a un super servidor de archivos “FTP”, donde en lugar de compartir archivos, lo que se comparte es espacio en disco.

De este modo cada usuario decide cuanto espacio en disco desea compartir, resultando de la suma de todos los clientes un gran disco duro virtual, al que los usuarios pueden acceder libremente como si se tratara de una unidad más de su ordenador.

De este modo cada usuario decide cuanto espacio en disco desea compartir, resultando de la suma de todos los clientes un gran disco duro virtual, al que los usuarios pueden acceder libremente como si se tratara de una unidad más de su ordenador.

Esta modalidad, permite que aunque el usuario se desconecte el archivo siga disponible en el sistema para su descarga.

Aspectos Legales

El fin de estos programas es el intercambio de videos, fotos, programas, y cualesquiera otro tipo de archivos entre distintos clientes, independientemente del tiempo y del espacio.

Contrariamente a lo que se insiste en remarcar, existen infinidad de datos que pueden ser compartidos sin vulnerar ningún tipo de copyright o derechos de autor, archivos amparados bajo alguna de las licencias de libre distribución existentes ( Creative Commons, Copyleft, GNU, Código Abierto).

La patata caliente de este asunto, viene con la “Copia Privada”, siendo definido su uso en el Artículo 31 de la Ley de Propiedad Intelectual que hace referencia a la reproducción sin autorización, limitándola a los siguientes supuestos:

– No sean bases de datos ( régimen especial, art. 34 de la L.P.I.)

– Destinadas al uso privado del copista ( sin perjuicio de los art. 25 y 99-A de la L.P.I.)

– No destinadas al uso por una colectividad

– Que no tengan ánimo de lucro

La misma ley en su artículo 25 establece unas compensaciones económicas para los autores o propietarios de los derechos, que actualmente consiste en el cobro del denominado “Canon Digital” pagadero por cada soporte, grabador y reproductor distribuido en España, con la única exclusión de los discos duros de los ordenadores y las redes de alta velocidad ADSL, al menos por el momento.

Mencionar que ya desde el 2003 se viene aplicando un “canon analógico” a soportes vírgenes, Cd y DVD, que llega a encarecerlos hasta un 50%

Las cantidades recaudadas por estos conceptos, las ingresa y gestiona la Sociedad General de Autores de España (SGAE) quienes compensan a los autores y propietarios de los derechos por las posibles pérdidas que pueda generarles la disminución de ventas causadas por la copia privada.

Sobre este tema hay diversidad de opiniones, personalmente soy contrario a la aplicación de cualquier clase de canon, más aún cuando con él, pretenden convertir por defecto en delincuentes en potencia a todos los usuarios y su única solución al respecto consiste en grabar con un impuesto si o si, cualquier soporte… muy democrático, no hay duda.

Para algunos estamentos judiciales, es suficiente con la presunción de que puedan usarse para efectuar copias privadas, validando así la aplicación del canon, es bien conocida la llamada Sentencia Padawan de marzo de 2011, en este sentido. Para verla completa Pulse aquí

Sin embargo, introduce algunas ideas, que servirán para abrir camino, me refiero a la necesidad de distinguir entre los soportes para uso particular de aquellos que no lo son, el abuso que supone grabar con dicho impuesto a todos los usuarios indiscriminadamente o la posibilidad de que el canón no repercuta directamente en el usuario final, sino que sean terceros, entidades, empresas… quienes lo asuman. Podéis consultar el fallo del Tribunal Superior de Justicia de la Unión Europea relacionado. Pulse aquí

Consideraciones Finales

Las Redes P2P son un excelente medio para compartir toda clase de archivos con otros usuarios, independientemente del tiempo y el espacio. Sin lugar a dudas se trata de una excelente herramienta a nuestra disposición, que debemos conocer y utilizar, eso si, siempre de acuerdo con la Ley de Propiedad Intelectual y el vigente Código Penal.