Archivo etiqueta Privacidad

Guía básica de seguridad contra el Fraude en Internet

Por Diego Guerrero - Seguridad - 8 junio, 2011

Consejos de Seguridad

Es necesario partir de la siguiente premisa «La Seguridad Total No Existe», a resultas de esta máxima, la única herramienta eficaz de la que disponemos es la información y la prevención, por ello, aqui os dejamos unos consejos básicos fundamentales para desenvolverse en la red de redes.

Lo primero y fundamental es tener nuestro ordenador actualizado, es decir, tener instaladas las últimas versiones del sistema operativo y navegador web, también es muy recomendable hacer uso de un buen programa antivirús junto con un cortafuegos y actualizarlos frecuentemente. Estas medidas solucionan gran parte de las vulnerabilidades de nuestros ordenadores y facilitan una navegación más segura.

Comercio electrónico y compras en línea

Antes de realizar cualquier compra en internet asegurese de que la empresa vendedora dispone en su página web de una pasarela de pagos segura, las direcciones web donde se introduzcan datos personales y de pago deben comenzar por «https://« y debe aparecer un dibujo de un candado en su navegador u otro indicativo donde consultar el certificado del sitio.

Antes de realizar cualquier compra en internet asegurese de que la empresa vendedora dispone en su página web de una pasarela de pagos segura, las direcciones web donde se introduzcan datos personales y de pago deben comenzar por «https://« y debe aparecer un dibujo de un candado en su navegador u otro indicativo donde consultar el certificado del sitio.

No acepte pagar en ningún caso mediante ningún tipo de servicio de envio de dinero (MoneyGram, Western Union), pues este no será nunca el método de pago empleado por una empresa sería y supone un riesgo grave de seguridad.

Compruebe que en la sitio web de la tienda on-line figuran los datos fiscales de la misma, asi como su sede social y formas de contacto.

Truco: Haga una búsqueda en internet con el nombre de la tienda, seguramente obtendra muchos resultados, si la mayoría son negativos, desconfie¡¡¡

Si va a realizar la compra a un particular, con el que ha contactado por medio de un foro o una página de subastas o de compra-venta, tenga en cuenta lo siguiente:

Es importante saber con quien se trata, reúna todos los datos posibles, si va a pagar por transferencia bancaria, solicite a su banco un recibo y no olvide poner el concepto exacto y el destinatario.

Desconfíe de los anuncios de venta donde se ofrecen productos de alto valor a un precio muy por debajo del mercado, sobre todo si se le solicita que ingrese o envie una cantidad de dinero como señal, o pago a cuenta del servicio de transporte, aranceles… no lo haga¡¡¡

Si va a pagar contrareembolso debe saber que algunas agencias de mensajería permiten la apertura del paquete antes del pago, esto es algo en lo que deben estar de acuerdo comprador y vendedor, pues es un servicio extra y como tal hay que solicitarlo.

Procure guardar copias de todo, anuncio de venta, mensajes privados, mensajes de correo, apodos, direcciones de correo electrónico y de la web donde se anunciaba.

Muy Recomendable

Un método muy recomendable y que nos puede ahorrar más de un susto, consiste en disponer de una cuenta bancaria y una tarjeta de débito asociada a esta, que utilizaremos exclusivamente para nuestras transacciones en internet.

Un método muy recomendable y que nos puede ahorrar más de un susto, consiste en disponer de una cuenta bancaria y una tarjeta de débito asociada a esta, que utilizaremos exclusivamente para nuestras transacciones en internet.

De esta manera, en dicha cuenta solo dispondremos del efectivo suficiente para estas operaciones y aunque nuestros datos cayeran en malas manos, no podrian obtener ningún beneficio.

Actualmente la mayoría de las entidades bancarias ofrecen el servicio denominado «tarjeta electrónica o cybertarjeta» consiste en una tarjeta que, a efectos prácticos funciona como una tarjeta de crédito normal, pero no está asociada a ninguna cuenta bancaria, sino que funciona como recargable. Las ventajas son evidentes y es el sistema más recomendable.

Phishing y derivados

Debe tener siempre presente, que ni su banco, ni su ISP o cualquier otro servicio le pedirán nunca por mail o teléfono que por motivos de seguridad, administración o cualquier otro, facilite sus datos personales.

Siempre que desee acceder a cualquier servicio bancario on-line abra una ventana nueva de su navegador y teclee personalmente la dirección del mismo, jamás lo haga mediante enlaces o hipervinculos que reciba por mail o vea en cualquier otra web.

Asegurese de encontrarse en un servidor seguro y que la dirección que vea en la barra de direcciones sea la que corresponde con el sitio oficial de su entidad, las direcciones de servidores seguros deben comenzar por «https://» y tiene que aparecer un icono de un candado en su navegador. (según navegadores)

A Tener en Cuenta:

- No introduzca ningún dato en los formularios de los que desconozca su origen.

- No haga click con su ratón en los enlaces bancarios recibidos por e-mail.

- Asegurese de estar en un servidor seguro antes de realizar cualquier operación.

E-mail, Scam y Hoaxes

Desconfíe de cualquier mensaje que reciba de remitente desconocido, por muy sugerente que le resulte el asunto, lo mejor que puede hacer es borrarlo directamente.

Desconfíe de cualquier mensaje que reciba de remitente desconocido, por muy sugerente que le resulte el asunto, lo mejor que puede hacer es borrarlo directamente.

Tenga cuidado con las ofertas de trabajo que reciba por email, principalmente de aquellas que ofrecen condiciones muy ventajosas, habitualmente se le ofrecerá que gestione a través de sus cuentas ciertas cantidades de dinero, por las que usted se quedará un porcentaje, esta es una versión moderna del timo de «Las Cartas Nigerianas» y con ello, usted esta blanqueando dinero procedente de actividades ilícitas y por lo tanto, cometiendo un delito.

Procure no caer en la tentación de reenviar los mensajes en cadena, conocidos como HOAX, pues solo conseguirá perjudicar y congestionar los servidores de correo, asi como facilitar una gran base de datos de cuentas de correo al autor que habitualmente son vendidas y usadas para el envio de mensajes de publicidad no deseados, conocidos como SPAM e intentos de fraude PHISHING.

Medios de pago seguros y recomendaciones de seguridad

Internet además de una fuente inagotable de información, supone el acceso a un mercado global de incalculables proporciones, esto da la posibilidad de comprar un mismo producto al mejor precio, ya sea por adquirirlo con un cambio de divisa muy favorable o simplemente por que la gran cantidad de oferta disponible facilita una mayor competitividad en los precios.

Como ve, son todo ventajas, sin embargo, ahora que tiene una idea sobre los riesgos que puede suponer operar por internet, tal vez sienta cierto recelo, nada más lejos de la realidad, la información, junto con la observación de unas mínimas precauciones son su mejor baza para realizar todo tipo de operaciones en la red con seguridad.

Veamos ahora algunos medios de pago, surgidos de la necesidad de ofrecer un medio seguro y accesible globalmente, que reuniera, por un lado, la protección de los datos de las partes y a su vez ofreciera cierta seguridad a la hora de proteger los intereses de sus usuarios.

PAYPAL

Sin duda es la forma de pago basada en internet más extendida a nivel mundial y en este momento la preferida por compradores y vendedores. Su funcionamiento es realmente sencillo y clave en su éxito.

Sin duda es la forma de pago basada en internet más extendida a nivel mundial y en este momento la preferida por compradores y vendedores. Su funcionamiento es realmente sencillo y clave en su éxito.

Paypal opera relacionando una dirección de correo electrónico con uno o varios medios de pago tradicionales, de tal manera que a la hora de realizar una transacción no se comparten sus datos bancarios, sino solamente direcciones de correo. Evitando así cargos no autorizados indeseados.

La única condición es que ambas partes deben contar con una cuenta en Paypal, lo que no supone problema alguno, puesto que la mayoría de las tiendas en internet permiten pagar por este medio.

Características:

- Privacidad de su información personal y datos bancarios

- Protección del comprador en caso de no recibir el producto, productos dañados, falsificaciones y otras incidencias (hasta el 100% según casos)

- Pago y cobro inmediato

- Plataforma compatible con cualquier medio de pago tradicional a nivel mundial

GOOGLE CHECKOUT

Se trata de otro servicio de pagos en línea, proporcionado por el gigante Google, su funcionamiento es muy semejante a Paypal, en este caso Google Checkout hace de intermediario entre compradores y vendedores, manteniendo igualmente la privacidad de los datos personales y bancarios entre ambos.

La diferencia más característica es que este es un sistema de pago inmediato en el sentido en que no proporciona una «cuenta virtual» donde poder tener fondos, como sí permite Paypal, sino que hace de puente entre comprador y vendedor, realizándose el cargo contra la tarjeta de crédito en el momento de realizar la compra, como si, efectivamente hubiera pagado con ella.

Pago mediante móvil, NFC

El uso de terminales de telefonía móvil para realizar pagos, no es algo nuevo, ya hace algunos años, en España funcionaba el sistema MOBIPAY, que permitía hacer micropagos de forma rápida y segura.

Básicamente consistía en asociar una tarjeta de crédito al número de teléfono, de tal manera que cuando se quería realizar un cargo, solo había que proporcionar el número de teléfono. En ese momento el sistema remitía un SMS con detalles de la operación y un código que permitía autorizarla en el terminal del establecimiento. Desgraciadamente no tuvo la acogida esperada y cayo en desuso, sin embargo en otros países como Japón se encuentra muy extendido como medio de pago para pequeñas operaciones.

De nuevo Google, lleva tiempo preparando el lanzamiento de un servicio de «monedero virtual» que recoja el testigo y pueda expandirse como un standard mundial. En este caso han apostado por la tecnología NFC (near field communications) está, proporciona la posibilidad de comunicarse a sistemas compatibles dentro del radio de acción, para que funcione, ambos equipos, terminal de pago y dispositivo móvil deben estar equipados con NFC, de momento solamente unos pocos teléfonos móviles llevan incorporada esta tecnología, el Nexus S Android es uno de ellos, aunque su número irá aumentando progresivamente.

El concepto, inspirado en los sistemas anteriores, pasaría por integrar en la tarjeta SIM del terminal móvil un chip NFC asociado a una tarjeta de crédito o a la propia cuenta de la operadora prestataria del servicio. Para efectuar un pago, solo habría que acercar el móvil a unos centímetros del terminal de pago y confirmar la operación.

En España, los principales operadores han suscrito un acuerdo para favorecer la implantación de NFC, se calcula que a mediados de 2013, al menos un 30% de los teléfonos móviles estarían dotados de esta característica.

Consejo: Actualmente todas las entidades bancarias, disponen de un servicio de aviso de nuevos cargos mediante SMS, solicitarlo es una medida de seguridad más que recomendable, imprescindible.

Al hacerlo, cada vez que se efectué un cargo en cualquier de sus tarjetas o cuentas bancarias, recibirá un mensaje en su móvil con los detalles del mismo, de este modo en caso de no reconocer el pago, podrá de forma inmediata ponerlo en conocimiento de su entidad bancaria y evitar el robo de su dinero.

Consideraciones Finales

Esta es una pequeña guia orientativa para poder protegerse de forma más efectiva en la red, no obstante la mejor herramienta es el propio sentido común y la experiencia. Úselos¡

Si desea más información le recomiendo el libro Fraude en la Red, editorial Ra-Ma, escrito por el autor de este blog, Diego Guerrero.

Reconocimiento biométrico de voz. Análisis Forense

Por Diego Guerrero - Informática Forense, Seguridad - 6 junio, 2011

Introducción

La ciencia forense abarca muy distintos campos, todos ellos necesarios para lograr sus fines, uno de sus objetivos es la identificación de individuos, bien para diferenciarlos inequívocamente de otros en un procedimiento judicial o, en el caso de fallecidos en circunstancias que impidan su identificación por los medios habituales.

Dentro de este ámbito, quizá la parte más conocida se refiera a la identificación biométrica; huellas digitales, palmares e incluso de otras partes del cuerpo, orejas, pies…

Dentro de este ámbito, quizá la parte más conocida se refiera a la identificación biométrica; huellas digitales, palmares e incluso de otras partes del cuerpo, orejas, pies…

Sin embargo, en este caso, vamos a referirnos a la voz como elemento diferenciador único, capaz de señalar sin ningún genero de dudas la identidad del emisor.

Situación legal

Los avances técnicos en el tratamiento de archivos de audio, permiten al investigador forense, emitir dictámenes periciales con un alto grado de fiabilidad y totalmente válidos en instancias judiciales como apoyo en el conjunto del material probatorio.

Y digo apoyo por que en ningún caso la acústica forense por si misma puede considerarse como prueba de cargo irrefutable en procedimiento judicial alguno, al menos no en el momento actual.

En todo caso, puede tenerse como un indicio de identidad que en unión con otros puede resultar definitorio, de cualquier modo, el ADN, la dactiloscopia y otras técnicas de antropometría forense se muestran concluyentes en la identificación de individuos.

Tal vez se pregunte el por qué de esta diferencia clave, las anteriores técnicas de identificación mencionadas se basan en un procedimiento científico perfectamente estandarizado, documentado y validado, este no es el caso, al menos actualmente de la acústica forense.

Bases de datos y sistemas de identificación fono acústica

Tanto el Cuerpo Nacional de Policía, como la Guardia Civil disponen de sendos bancos de voces; LOCUPOL y SAIVOX convenientemente regulados y dados de alta en la agencia de protección de datos, que contienen grabaciones (dubitados/indubitados) obtenidos en distintos casos y que suponen una base de datos de inestimable valor tanto para el análisis forense como para el esclarecimiento de distintos delitos.

LOCUPOL, nace como una base de datos, en la que referenciar una muestra poblacional representativa lo más amplia posible, en cuanto a sexo, edad, procedencia geográfica, características fonéticas…, que pueda servir de referencia para posteriores estudios.

LOCUPOL, nace como una base de datos, en la que referenciar una muestra poblacional representativa lo más amplia posible, en cuanto a sexo, edad, procedencia geográfica, características fonéticas…, que pueda servir de referencia para posteriores estudios.

SAIVOX ( Sistema Automático de Identificación por Voz) utiliza un método de trabajo y aplicación ligeramente diferente, tal vez más efectivo, se trata de una herramienta multipropósito, por un lado es una base de datos en similares condiciones que LOCUPOL, con el valor añadido de que esta preparada para que en el momento de la detención de un individuo, aparte de la toma de huellas y fotografías, se obtenga una muestra de voz que y se incorpore directamente al sistema.

Por otro, por si misma es capaz de efectuar comparaciones de muestras de voz contra su base de referencias, filtrando la búsqueda por distintos parámetros; edad, sexo o tipo delictivo entre otros.

Las ventajas son evidentes; al contrario del caso del perito forense, SAIVOX tiene un índice de aciertos muy superior, es capaz de analizar muchas más voces en el mismo tiempo y procesarlas independientemente de la lengua de origen, por citar algunas de las más destacables.

Medios Técnicos

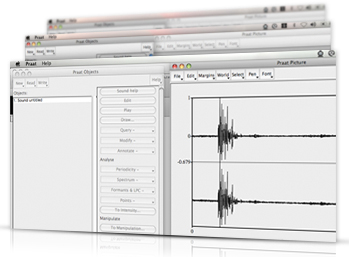

Esta disciplina no habría alcanzado la importancia que tiene en este momento sin los avances técnicos de los últimos años y la mayor disponibilidad de equipos y software específico.

Los laboratorios forenses han pasado de la utilización de magnetófonos del tipo TASCAM 302 y estaciones de trabajo digitales KAY DSP 5500, aún en uso en muchos departamentos, a sistemas mucho más eficaces y eficientes, basados en computadores dotados de tarjetas de sonido profesionales y software adecuado.

Los laboratorios forenses han pasado de la utilización de magnetófonos del tipo TASCAM 302 y estaciones de trabajo digitales KAY DSP 5500, aún en uso en muchos departamentos, a sistemas mucho más eficaces y eficientes, basados en computadores dotados de tarjetas de sonido profesionales y software adecuado.

Podemos mencionar el programa de análisis acústico PRAAT, la suite BATBOX para la identificación biométrica de voces, el paquete WAVESURFER, T019, BIOSONIC FFT o algunos más conocidos por el público en general, como SOUND FORGE, LOGIC PRO e incluso el gratuito AUDACITY, perfectamente válido para muchas funciones.

Conclusión

El análisis biométrico de voz es una especialidad en pleno auge, que irá cobrando mayor importancia conforme se produzcan avances tecnológicos que aumenten su valor probatorio y su validez ante jueces y tribunales.

En este momento su único punto débil podría ser la carencia de un procedimiento científico estandarizado, que refuerce los resultados obtenidos, sin embargo, también en este campo se avanza a pasos agigantados.

Esteganografía. El arte de ocultar información

Por Diego Guerrero - Informática Forense, Seguridad - 5 junio, 2011

La Esteganografía es el arte o la habilidad de trasmitir información oculta en otros soportes, sin que sea visible para nadie, excepto para el emisor y el receptor.

Esta información aparte de camuflada puede ir cifrada, aumentando de esta manera el nivel de seguridad, por lo que la Esteganografía podría considerarse un accesorio del cifrado tradicional, usado desde la antigüedad para transmitir mensajes.

Plano Histórico

La Esteganografía no es algo nuevo, aunque pueda parecerlo, a lo largo de la historia se han usado los más diversos métodos para cifrar y ocultar mensajes.

Tal vez una de los métodos más conocidos sea la tinta invisible, ampliamente utilizada durante la Segunda Guerra Mundial, sistema que consistía en escribir con una solución de alto contenido en carbono, como el zumo de limón, el vinagre o la coca cola diluida, el mensaje deseado en un soporte existente sobre cualquier otro tema; revistas, libros, octavillas.

De tal manera que era necesario calentar el papel para poder ver correctamente el mensaje, este se ha demostrado como uno de los sistemas más económicos y sencillos de Esteganografía.

Sin embargo son cientos los métodos clásicos que se han empleado a través de los años, sustitución de letras, puntos marcados, rayas verticales/horizontales, aunque en estos casos tanto el emisor como el receptor debían conocer el código usado para poder escribir y leer el mensaje.

Como muestra actual, aunque muy rudimentaria, comentar la adopción por parte de ciertos colectivos de extrema derecha de la marca de ropa “LONSDALE”. Y, que tiene esto de particular, muy sencillo, dentro de este conocido logotipo se encuentran las iniciales del “NSDAP” Partido Nacional Socialista Obrero Aleman, o lo que es lo mismo el Partido Nazi.

Como muestra actual, aunque muy rudimentaria, comentar la adopción por parte de ciertos colectivos de extrema derecha de la marca de ropa “LONSDALE”. Y, que tiene esto de particular, muy sencillo, dentro de este conocido logotipo se encuentran las iniciales del “NSDAP” Partido Nacional Socialista Obrero Aleman, o lo que es lo mismo el Partido Nazi.

En Alemania esta totalmente prohibido el uso o exhibición de cualquier emblema, logotipo o insignia referente al nazismo y esta es una manera de burlar dicha prohibición, sin que los no iniciados conozcan la realidad del mensaje.

Nuevas Tecnologías

Con el auge de la informática de los últimos años la Esteganografía ha vivido una nueva revolución, posiblemente la más importante de su historia, pues las posibilidades que ofrecen los sistemas informáticos y de telecomunicación actuales son casi infinitas.

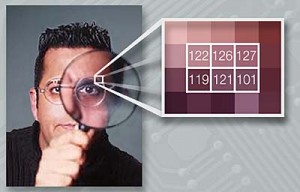

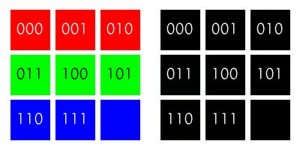

Realmente, el procedimiento básico para ocultar mensajes o información en otros archivos ya sean de video, audio, imagen es el mismo y consiste en “sustituir los bits menos significativos del mensaje original por otros que contienen el mensaje oculto.”

La diferencia con el archivo original es insignificante en tamaño e inapreciable para la vista o el oído humano.

La diferencia con el archivo original es insignificante en tamaño e inapreciable para la vista o el oído humano.

Posiblemente los archivos de imagen, dadas sus características son los tipos de archivo más usados para transmitir información camuflada.

Actualmente, con el auge de las comunicaciones, los programas de intercambio de archivos (P2P), el cloud computing, el correo-e y las comunicaciones de datos en general, las posibilidades y por tanto la cantidad de mensajes ocultos enviados y almacenados son inimaginables.

Existen infinidad de programas de uso libre que en pocos pasos permiten que cualquiera, aún sin grandes conocimientos pueda hacerlo.

Lo que viene

Las nuevas tecnologías avanzan vertiginosamente, por lo tanto los sistemas de ocultación de información también evolucionan de forma pareja, en poco tiempo, será posible no ya incluir mensajes o datos, sino archivos completos de cierto tamaño (imágenes, programas…) que irán camuflados perfectamente. Como ejemplo más común podemos mencionar los troyanos o el código malicioso, oculto en los más diversos archivos enviados y compartidos en la red.

La Telefonía VoIP es otro sistema a tener en cuenta, susceptible de ser usado como pantalla, pues, al amparo de una comunicación de Telefonía IP normal se podrá mantener simultáneamente otra oculta y al menos de momento, secreta.

Por no mencionar los sistemas de telefonía móvil y en definitiva, cualquier medio de comunicación digital.

Aplicación en servicios y sistemas de seguridad

A nadie se le escapa que este tema tiene una importancia capital para la seguridad, tal vez al más alto nivel, pues gracias a estos métodos es posible transmitir información de forma rápida, sencilla y sobre todo discreta, al abrigo de cualquier control por parte de agencias estatales de inteligencia.

A nadie se le escapa que este tema tiene una importancia capital para la seguridad, tal vez al más alto nivel, pues gracias a estos métodos es posible transmitir información de forma rápida, sencilla y sobre todo discreta, al abrigo de cualquier control por parte de agencias estatales de inteligencia.

La posibilidad de que gracias a la globalización y a las nuevas tecnologías, organizaciones criminales o terroristas puedan comunicarse sin ser detectadas es cuando menos preocupante.

Sin embargo lo que generaría más alarma social propiamente dicha, es la idea de que grupos delincuenciales se comuniquen de esta forma o refiriéndonos a otros delitos, como la pederastia, la posibilidad de que se intercambien imágenes con estos contenidos de manera casi indetectable, resulta espeluznante.

Prevención

La prevención y eliminación de contenidos ocultos es bastante complicada, requiriendo diversas herramientas y tiempo, lo que la hace casi imposible dada la enorme cantidad de información que circula libremente y que es susceptible de contener archivos o mensajes ocultos.

Tal vez el sistema más simple y posiblemente eficaz sería sustituir a su vez los bits menos significativos de los archivos, directamente por bits aleatorios, borrando de esta manera cualquier contenido “extra” existiera o no.

Consideraciones Finales

La Esteganografía en los últimos años y gracias al avance vertiginoso de las comunicaciones y la globalización de la información (internet) ha experimentado un desarrollo exponencial.

De cualquier modo, dadas sus posibilidades, requiere una especial atención por parte de las instituciones pertinentes, principalmente en el desarrollo de aplicaciones que permitan controlar su uso.

Facebook Guía Práctica

Por Diego Guerrero - Libros publicados - 31 mayo, 2011

Acaba de salir a la venta la obra -Facebook Guía Práctica-, publicada por editorial Starbook y escrita por el autor de este blog, Diego Guerrero.

Acaba de salir a la venta la obra -Facebook Guía Práctica-, publicada por editorial Starbook y escrita por el autor de este blog, Diego Guerrero.

Se trata de una guía práctica visual completamente actualizada, para que cualquiera que esté interesado bien en conocer Facebook o descubrir todas sus posibilidades, pueda lograrlo de forma rápida y sencilla, con multitud de imágenes de referencia y ejemplos paso a paso.

Sin olvidar la configuración de la privacidad y la protección de la intimidad, sobre todo en relación con la situación de los menores frente a las redes sociales, consejos para padres, herramientas de control parental y otros recursos.

Además, cuenta con abundante información complementaria sobre la utilidad de Facebook como herramienta en el ámbito corporativo y educativo; grupos de trabajo, imagen de empresa, lanzamiento de productos, publicidad dentro de la red y técnicas de marketing adaptadas.

Si desea más información o adquirir un ejemplar, acuda a su librería habitual, o bien haga clic aquí